云原生安全开源项目 CNSI(项目代号:Narrows)发布了 0.3 版本,新增了 “Exporter”( 导出器) 的组件,帮助用户更简单的拓展潜在的数据消费者。同时该版本将 kube-bench 的错误配置项扫描器 (misconfiguration scanner) 的部署形式由 CronJob 变为 DaemonSet 的形式,并且可以自动监听配置文件的变化,在文件改变时自动触发扫描。

除此之外,在这个 release 中,允许用户可以不通过克隆代码,直接使用 Helm 命令安装部署 Narrows。

(详细信息请见:https://github.com/vmware-tanzu/cloud-native-security-inspector/tree/0.3.0/src/tools/installation/charts/cnsi/README.md)

其他更新包括 e2e-framework 的测试框架被首次引入到项目中,用以进行基本流程的测试。之前版本中通过 Custom Resources (自定义资源) 方式在 Kubernetes 中保存扫描报告的功能,在此版本中被移除。所有的报告都会通过 “Exporter” 组件默认导入到 OpenSearch 中存储。

新引入的 Exporter 组件

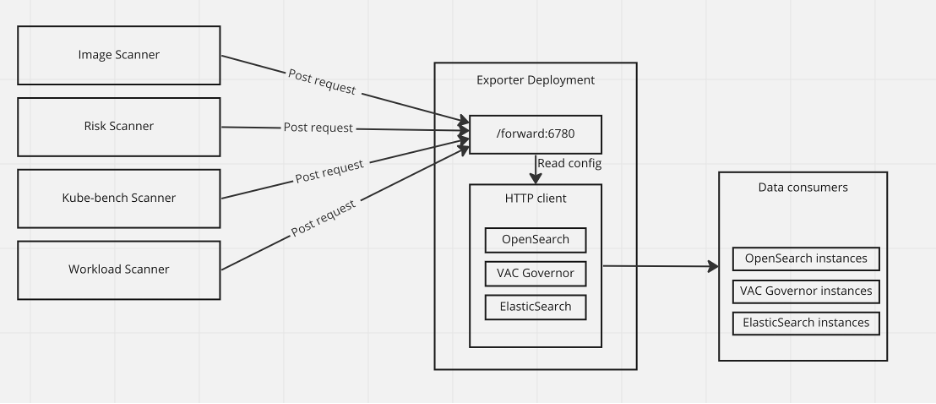

在 0.3.0 的版本中,我们新增了一个叫做”Exporter” 的组件,主要作用是用来解耦扫描器 (Scanner) 和扫描报告的消费者 (Consumer)。在之后,扫描器只聚焦于安全检测和生成对应的扫描报告。而”Exporter” 主要负责将扫描器生成的报告发送给数据消费者。

这种调整使得用户可以以较少的代码修改,从而为 Narrows 灵活的自定义新的数据消费者。Exporter 做为一个可以独立运行和部署的模块,其代码在路径 src/pkg/exporter 路径下。对应的 Dockerfile 是 src/Dockerfile.exporter。它可以被 src/tools/installation/yaml/data-exporter.yaml 文件部署 (也可以通过 Helm 的方式部署安装,详见 README),以 Deployment 的形式运行在 Kubernetes 集群中,可以使用 http://cnsi-exporter-service.[namespace].svc.cluster.local:6780/forward 这个 endpoint 来进行访问。

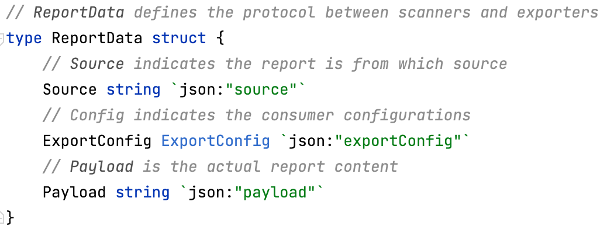

导出器 (Exporter) 会作为一个 web 服务运行,并监听在这个端口 (endpoint) 上,当它收到扫描器发来的 post 请求时,会解析请求中的负载 (payload),并按照扫描器 (Scanner) 和导出器 (Exporter) 之间约定的格式 (protocol) 进行解析。

![]()

在这个格式 (protocol) 中,包含了扫描器的名称,数据消费者的有关配置(URL,credentials 等)和要导出的报告的具体内容。

![]()

在目前的导出器 (Exporter) 中,封装了 OpenSearch 和 VAC Governor 的 http client。可以根据格式 (protocol) 中设置的值进行处理。

关于 VMware Application Catalog Governor

VAC 是 VMware Application Catalog 缩写,它构建于 Bitnami 的生态之上。它提供一系列的预打包和验证的开源容器镜像,可以根据客户选择而定制。VAC 提供的镜像目录可以提高开发人员的敏捷性,帮助他们发现、迭代和快速上线。VAC Governor 是一个为 VAC 提供软件检测能力的组件。目前 Project Narrows 已经可以与 VAC Governor 进行集成,从而在用户许可的情况下,将一部分工作负载信息收集至 VAC Governor。

(详细信息请见:https://github.com/vmware-tanzu/cloud-native-security-inspector/tree/0.3.0/docs/GOVERNOR.md)

Narrows 已经由 VMware 公司开源,采用商业化友好的阿帕奇 2.0 软件许可,方便用户作扩展和创新。欢迎广大用户参与到我们的开源项目中,并期待您的使用和反馈。如果您对 Narrows 开源项目感兴趣,希望与我们更密切地合作,或者希望进行测试和试用、提出建议或 bug,请发邮件至 narrows @ vmware.com。

内容来源|公众号:VMware 中国研发中心

本文作者:Simon Zhao (赵仁明),VMware 云原生实验室架构师。10 年 + 云平台、数据平台、人工智能基础设施平台研发经验。目前主要关注云原生与人工智能领域的开源及创新项目。