x01 web弱口令获取ssh权限

对公网的端口进行扫描后,发现443端口是某厂商的vpn管理平台,通过默认账号密码:admin/xxxxx进入平台,发现该平台可以连接内网中的机器,于是想着用该设备的ssh做一次代理,进入内网。(PS:一般情况下设备的web账号密码也是ssh的账号密码)。

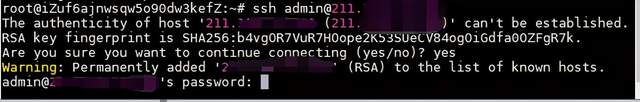

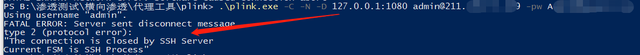

telnet 22端口,端口开放,但是ssh连接则又显示不可达,如下:

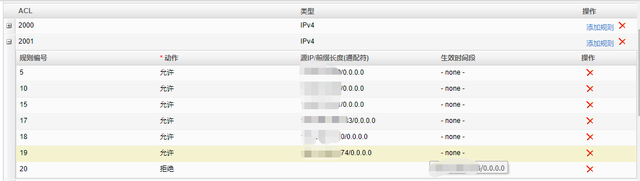

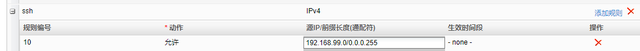

咨询了团队大佬,说是有ACL限制了。刚好设备里面可以修改ACL,于是修改ACL允许我的IP进行连接。

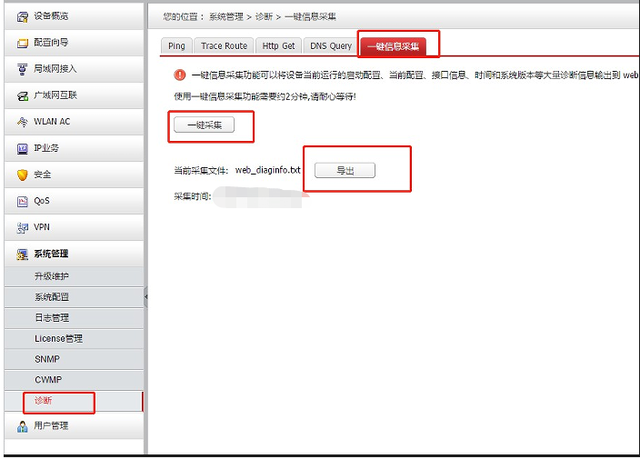

里面有很多的ACL规则组,不知道该在哪个规则组里面添加,于是下载完整的配置文件:

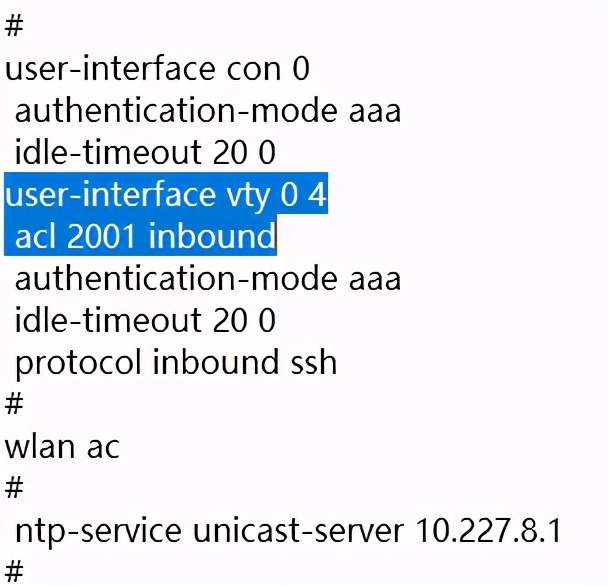

在配置文件中看到,与vty相关的是2001这条ACL规则,配置如下:

所以将自己IP加到2001这个ACL规则库中。加了ACL规则以后,就可以连接了。

尝试用pl ink从ssh做转发进内网,但是安全设备不同于linux,没法代理。

0x02 添加vpn进入内网

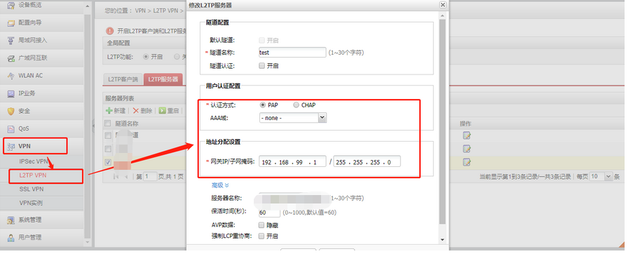

设置L2TPVPN服务端:

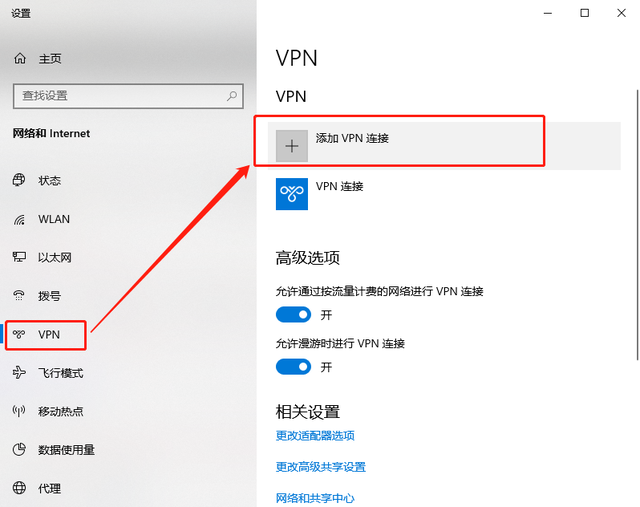

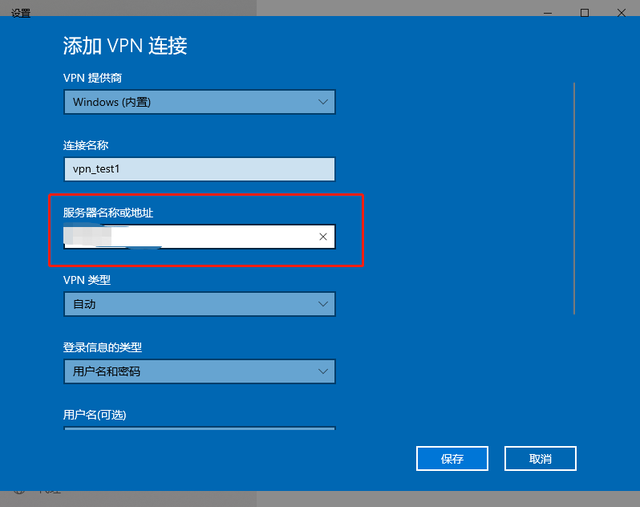

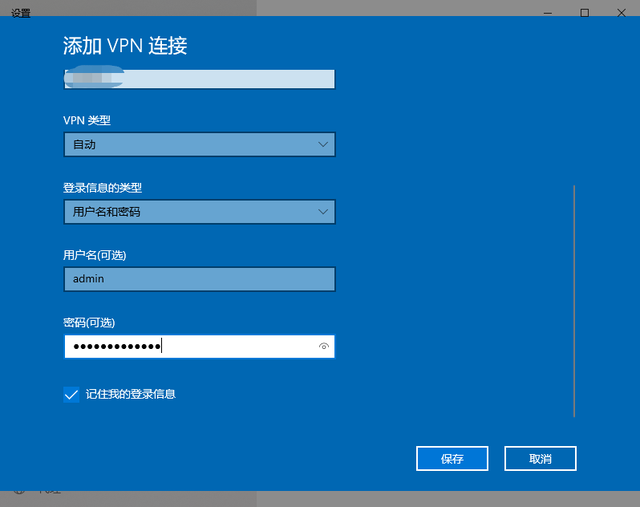

然后,连接VPN,具体过程如下:

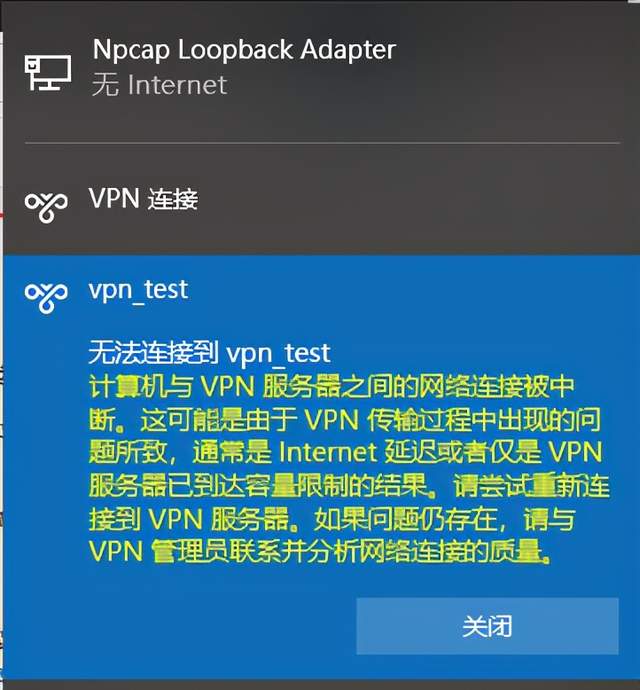

保存后,连接VPN,会报如下错误:

win10需要调一下才行,具体步骤如下:

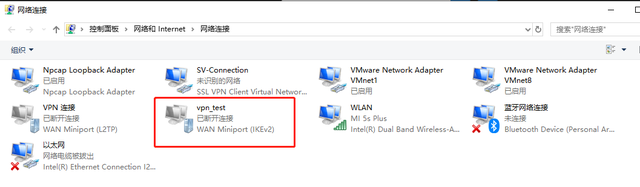

进入“控制面板\网络和 Internet\网络连接”

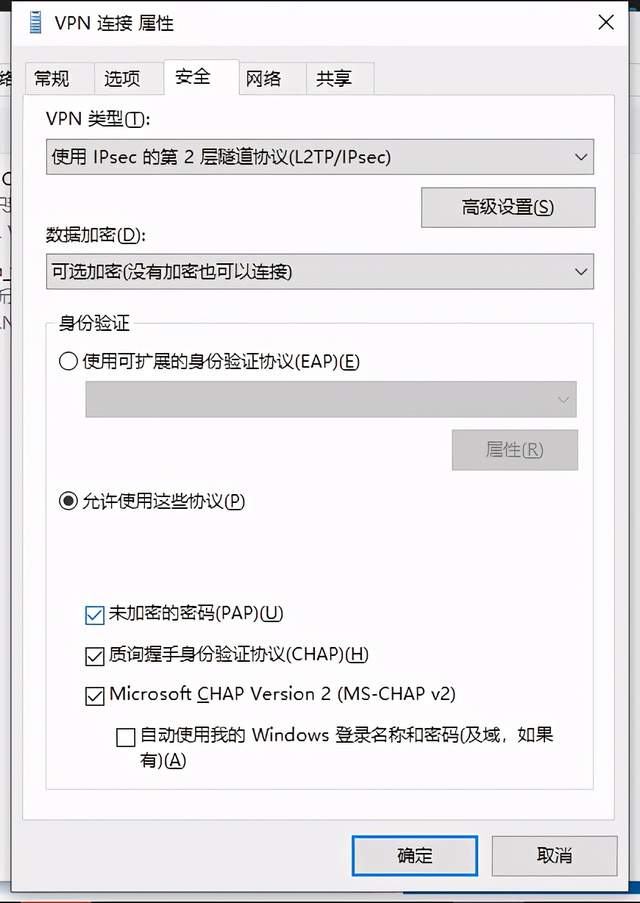

找到刚添加的vpn,右击属性,在“安全”选项中调整如下:

然后再连接,即可连接。

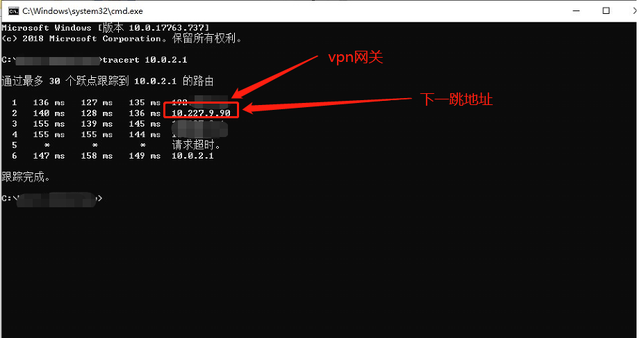

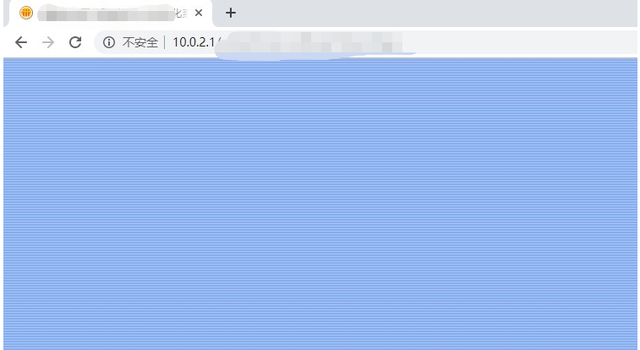

然后访问客户给的某个系统 10.0.2.1,无法访问,tracert一下跟踪一下路由,看通不通。

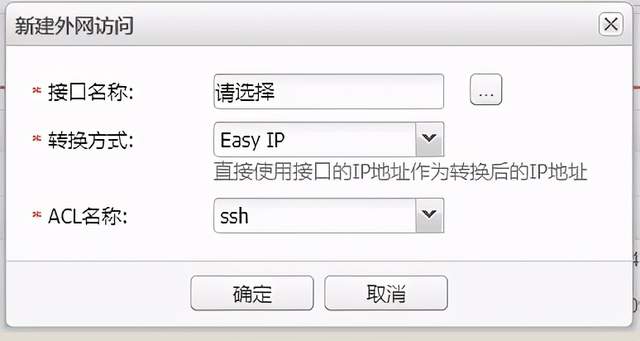

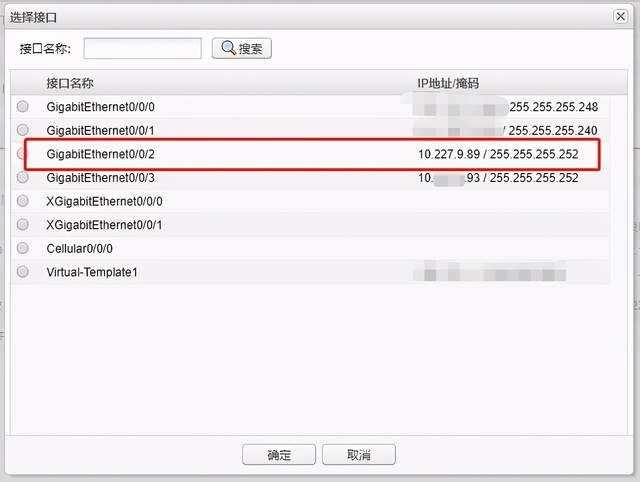

无法访问,但是路由能通,不知道是什么情况。又跟大佬们沟通了一下,才知道是因为没有做源地址转换,于是添加NAT转换:

选择Easy IP,不需要自己过多配置,关联的ACL选择新添加的名为SSH的acl规则。

选择10.227.9.89这个口子,依据是tracert的下一跳是10.227.9.90。

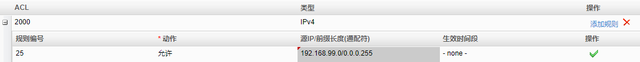

然后还需要添加两个ACL,一个是以移动出口上网的ACL为了测试过程中能查资料,另外一个是刚才与源地址转换关联的ACL规则,以便访问到内网系统进行攻击。

移动出口上网的ACL对应2000,访问内网ACL对应ssh,如下:

然后再访问内网系统,即可访问到了。

0x03 内网资产发现

以前内网发现都是用timeoutsocket,而这次用timeoutsocket一个资产都没发现,包括已有的部分目标都没发现。后面使用F-NAScan扫到了很多存活主机。

主机里面应用类较少,设备比较多,弱口令也比较多,这里就不提了。主要说下集权类设备的发现。

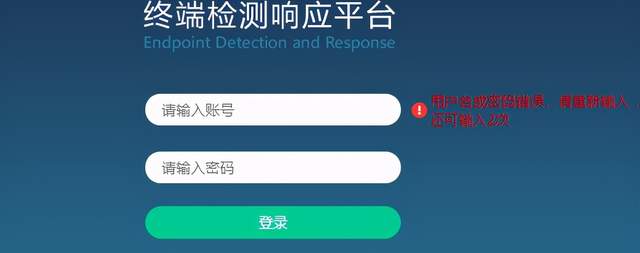

内网共发现两台集权类设备,一个是某厂商的终端检测,如下:

尝试了常用口令,没进去。

第二个是另外某厂商的的终端检测系统,通过弱口令进了后台。

0x04 获取内网服务器权限

这个设备里面,支持执行命令,文件分发、查看用户等内容。所以有以下思路:

1、激活guest用户,设置密码,加入管理组

2、powershell+cs上线

方案选定-进行尝试

由于内网机器不能出网,所以不考虑方案2,显然方案1更成熟一点。

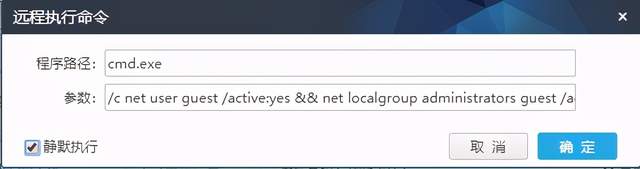

尝试激活guest用户,等一系列操作,如下:

命令执行以后,查看如下:

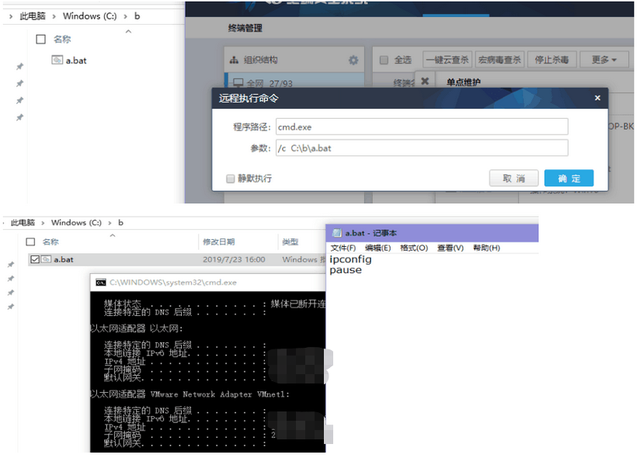

纹丝不动,无奈问了厂商的售后,才知道正确的执行方法如下:

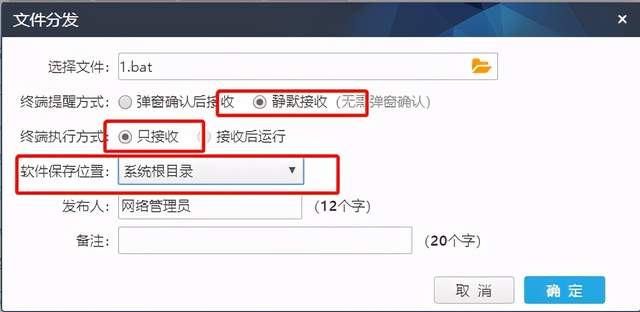

然后编写bat,通过文件分发,下发到目标上。bat内容如下:

net user guest /active:yes && net localgroup administrators guest /add && net user guest qax@1234567qwert

这里不能选择接收后执行选项。只有exe才行,但是会在服务器上提示,这都是后面才发现的。

选择系统根目录就是c:。

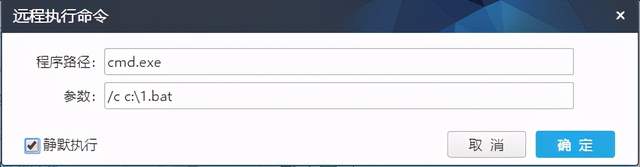

然后命令执行,如下:

执行以后看用户,还是没变化…

调试阶段-突破拦截

没办法突破以后,就看了下首页还有啥没点过的

看到了客户端下载的地方,然后下载一个安装到虚拟机,执行加用户命令进行调试。

这才发现原来是杀软给拦了,难怪一直不成功。

因为后台可以直接通过按钮激活guest用户,就想激活以后克隆用户,然后发现,克隆用户的exe也报毒了

后来看资料,看到net1,想试试net1能否加用户,如下:

可以激活用户,可以改密码,无法加入administrators组。

于是想到先用mimikatz读取密码到本地,然后重置administrator的密码,登录服务器后再改回来。

顺利登录服务器

找朋友要了一个mimikatz,然后将mimikatz分发给目标,然后用2.bat读密码,2.bat如下:

mimikatz.exe ""privilege::debug"" ""sekurlsa::logonpasswords full"" exit >> log.txt

然后再用3.bat重置administrator密码,3.bat如下:

net1 user administrator xxxxxx@1234abcdxxx

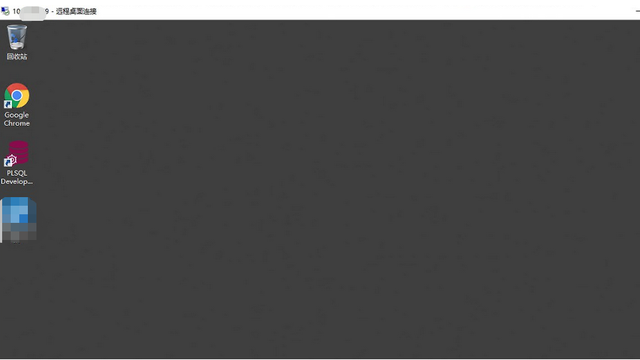

之后登录服务器:

到c:根目录下找到log.txt,然后把administrator的密码改回原来的密码。

至此成功获取服务器权限

0x05 扩大战果之内网横向

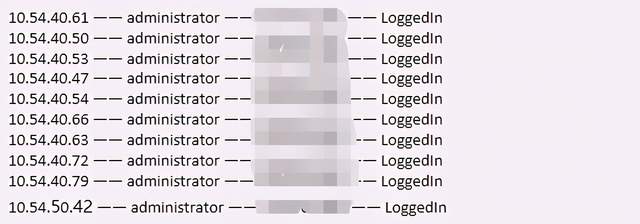

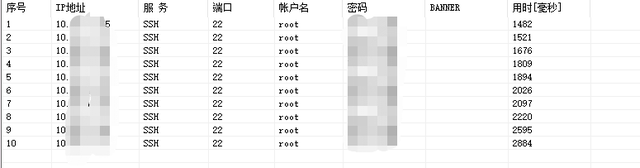

使用读取到的密码在内网扫描,最终获取10几台服务器权限。

RDP是用7kb的RDP-Sniper扫的,SSH是用超级弱口令工具扫的。超级弱口令工具扫RDP的结果并不准确,只扫出了两个通用密码。而RDP-Sniper扫出了10,效果还是很明显的。

0x05 技术总结

- 通过设备web弱口令登录后台

- 开启VPN添加ACL进入内网

- 通过弱口令登录集权设备后台

- 突破绕过杀软登录服务器

- 获取密码横向移动

- 获取更多服务器权限