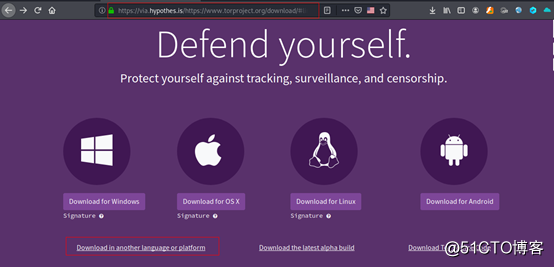

我们在做测试和模拟工房时总会用到一些工具,或者需要访问某些网站,但因为一些原因根本无法访问。这时我们就需要使用一些软件或工具去代理访问,直接在国内用浏览器去访问肯定是不行的,我们先去下载一个匿名洋葱路由TOR的浏览器,https://www.torproject.org/download/download-easy.html.en#linux,选下载其它语言版本:

![1617088739563492.png image.png]()

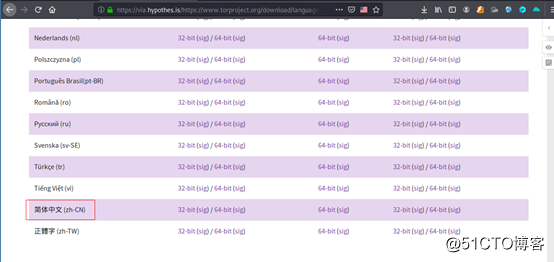

选择中文简体,下面有几个不同操作系统版本,随你选择:

![1617088801859065.png image.png]()

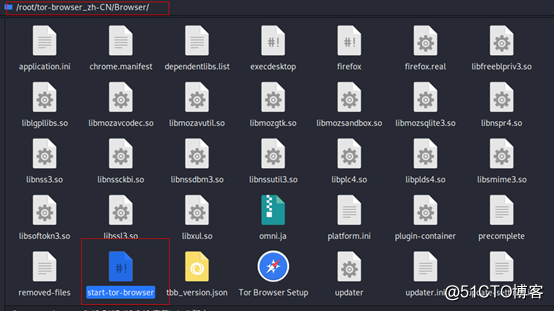

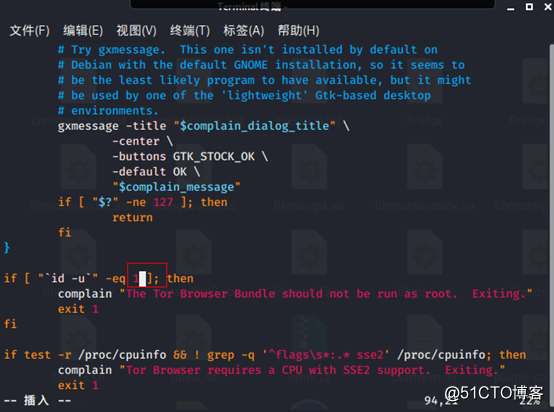

下载完成后,先解压文件,第一次打开浏览器会报错,不能使用ROOT权限,这里我们先修改一下start-tor-browser这个文件,如下图:

![1617088823666922.png image.png]()

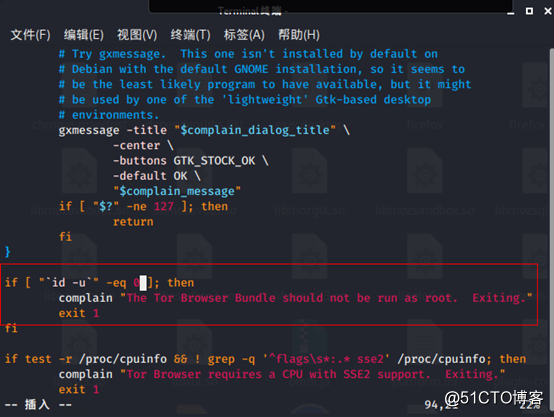

使用VIM命令进入后,找到下面红框内的内容进行修改:

![1617088850905960.png image.png]()

把里面的“0”改为“1”

![1617088865890093.png image.png]()

修改完成后,我们启动tor,可以去点击连接了,我们要先进行配置:

![1617088884792956.png image.png]()

直接选择内置内桥,再选中国可用:

![1617088905700704.png image.png]()

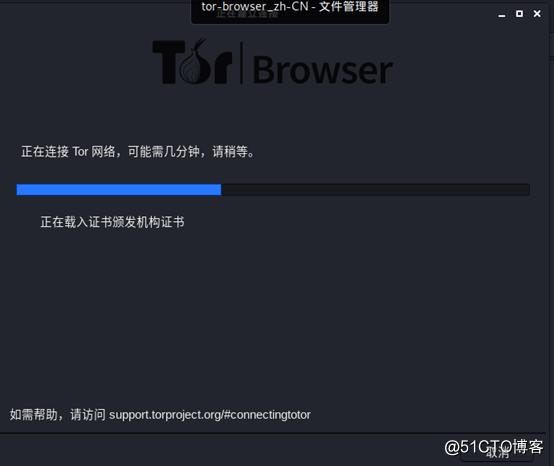

点击连接后,等待它连网进行配置:

![1617088922744454.png image.png]()

经过了漫长的等待,终于出现在了TOR的浏览画面:

![1617088941853146.png image.png]()

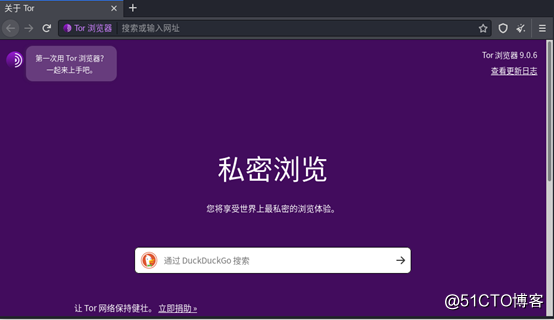

在Tor浏览器里,我们使用在线IP查询工具,可以发现是美国的,这样就完全隐藏了自己真实的IP地址:

![1617088963603553.png image.png]()

要想做用好KALI这个系统,有时候必需使用一些模拟实验环境,你不可能真的用这个工具去直接***真实的用户,这样会造成很多不必要的麻烦(如把***的系统或应用搞崩溃了)。严重的话说不定就把自己送到局子去了。Windows和linux的各种系统的虚拟机我这里就不介绍了,大家自己去建立或者下载。

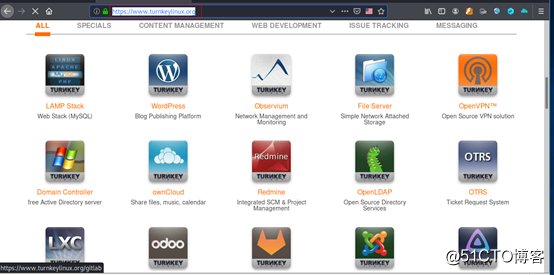

这里介绍一个可以下载各种应用的有缺陷的集成虚拟机方便大家去做测试,https://www.turnkeylinux.org/:

![1617089016907951.png image.png]()

我们先下载一个metasploit平台,它是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。团队合作,在Metasploit和综合报告提出了他们的发现。http://downloads.metasploit.com/data/metasploitable/metasploitable-linux-2.0.0.zip

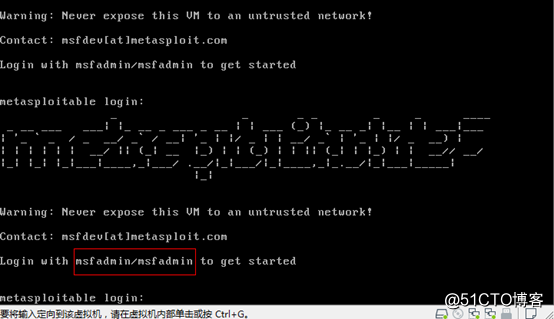

下载安装好后,它是DHCP自动获取IP地址的,你也可以自己去修改它的IP,和linux系统下是一样的。可以使用默认的用户名和密码(红框内):

![1617089060446269.png image.png]()

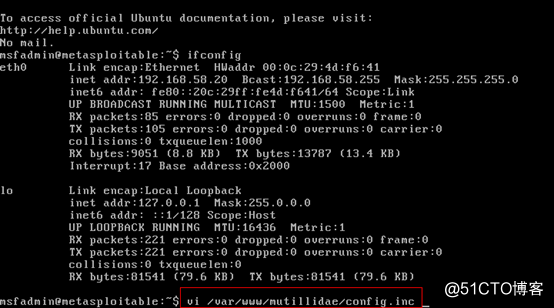

在这里我们还要修改一个配置文件,目录为/var/www/mutillidae/config.inc,前面使用sudo vim命令:

![1617089076167240.png image.png]()

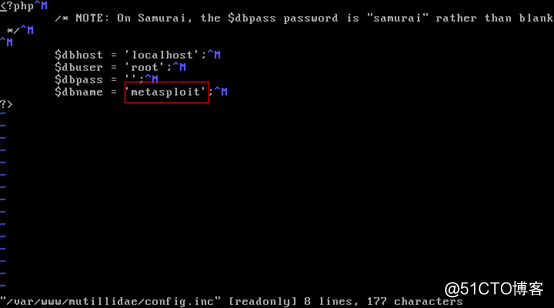

修改dbname=metasploit这个参数:

![1617089109914202.png image.png]() 修改为dbname=owasp10这个参数:

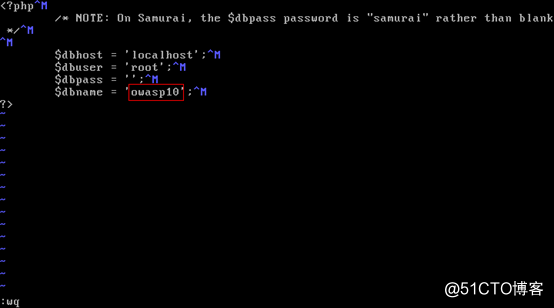

修改为dbname=owasp10这个参数:

![1617089133494042.png image.png]()

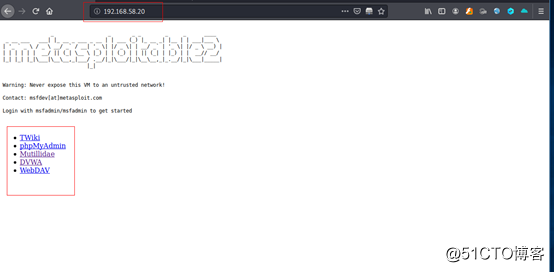

保存退出后,在另一台电脑上使用浏览器输入它的IP就 可以WEB打开:

![1617089151974042.png image.png]()

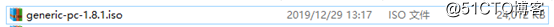

为了更真实地模拟现实情况,在利用虚拟机学习***测试的时候要安装并配置防火墙,这里利用一个开源免费的防火墙镜像,下载地址:

网盘:https://pan.baidu.com/s/10-UNnbX2cl1mh6geS3NfDg 提取码:s9jk

![1617089181346595.png image.png]()

只有20多MB,非常的小。当然你也可以使用其它的防火墙也没多大问题,这里使用只是因为它非常的小节省资源,我们要建个虚拟机,基本的结构和配置如下:

![1617089255290734.png image.png]()

![1617089261870958.png image.png]()

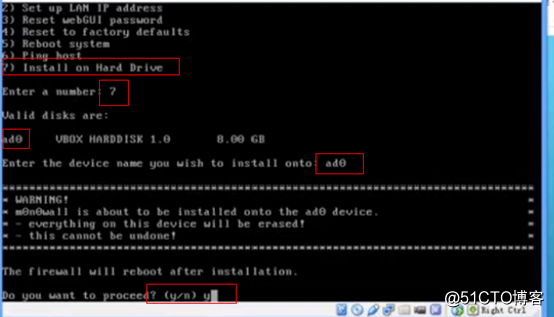

使用镜像安装完成后,按照提示先进行安装:

![1617089297988134.png image.png]()

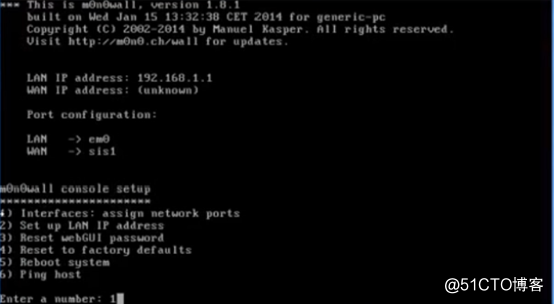

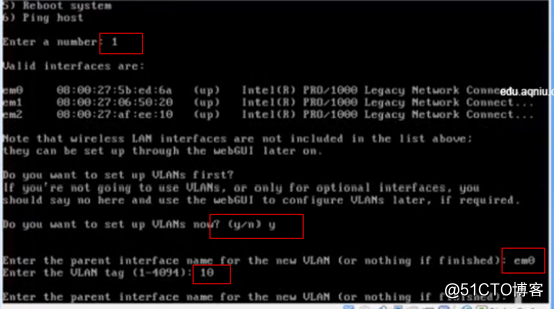

安装完成后会重启虚拟机,然后进行网络配置:

![1617089311981135.png image.png]()

按下面的提示,配置好三个网卡的对应vlan:

![1617089326283275.png image.png]()

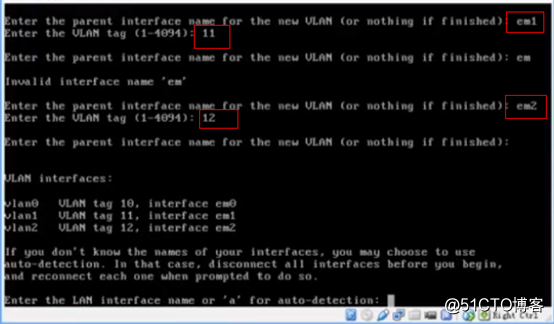

网卡和vlan对应起来,vlan号自己随便起:

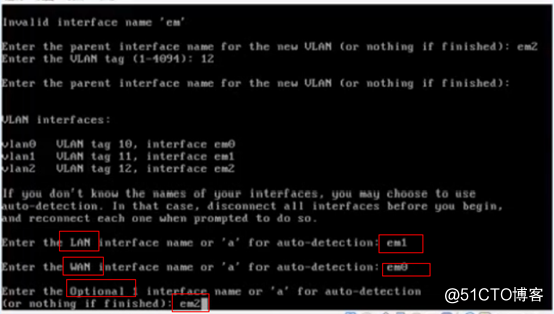

![1617089340713158.png image.png]() 按提示选择内、外网和安全区域所对应的网卡:

按提示选择内、外网和安全区域所对应的网卡:

![1617089355885382.png image.png]()

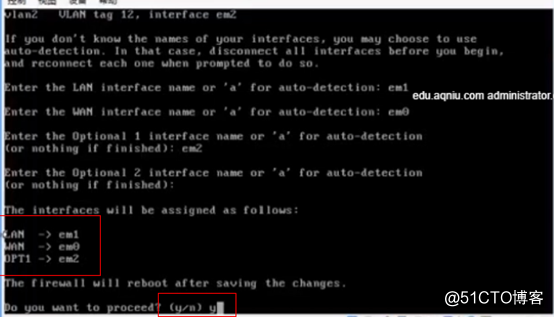

然后保存,退出:

![1617089367687617.png image.png]()

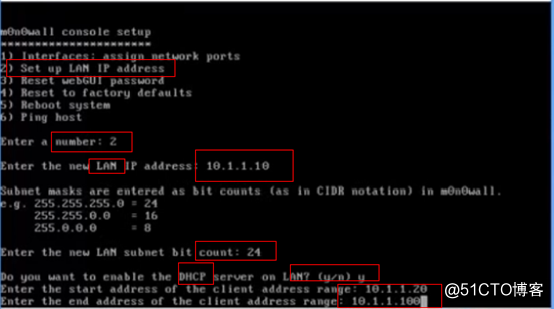

再重启后,给内、外网卡配置IP地址及DHCP分配地址范围:

![1617089383789123.png image.png]()

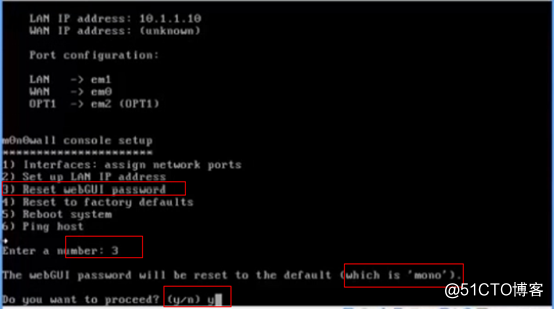

设置WEB登陆密码:

![1617089403370999.png image.png]()

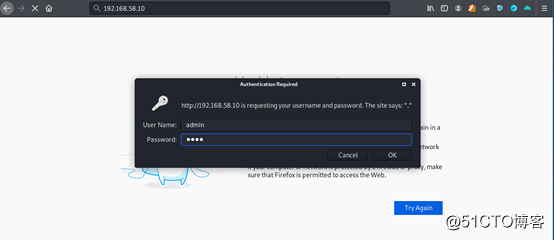

配置完成后,在客户端浏览器中使用地址和密码登陆:

![1617089418186418.png image.png]()

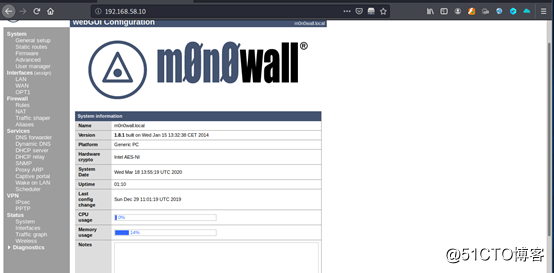

防火墙主界面:

![1617089432716506.png image.png]()

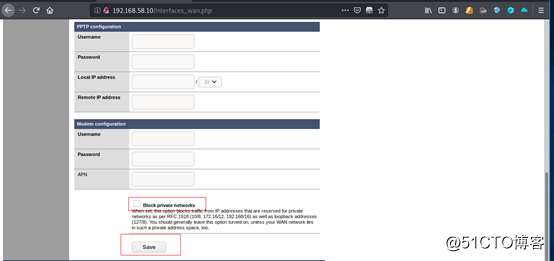

进入wan界面:

![1617089445714525.png image.png]()

这里要注意把下面的勾去掉,它是因为外网口不允许配置私有地址,但我们是做实验肯定是用的私有地址,所以必需把勾去掉,保存:

![1617089463924653.png image.png]()

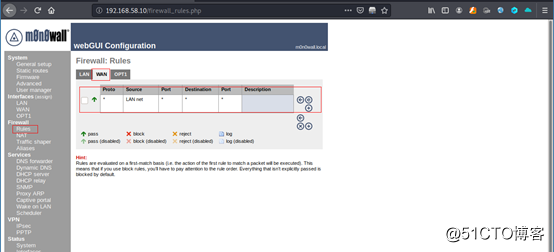

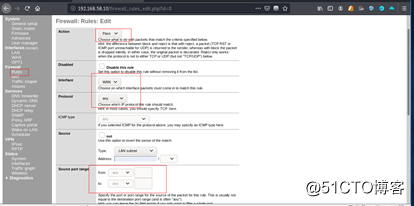

然后配置一下上网策略,就是角色管理:

![1617089480698100.png image.png]()

基本就是any全通过就可以:

![1617089494300969.png image.png]()

以上所有的完成后,基本防火墙配置完成,内网机器就可以上网了。好了这期间隔的时间有些长,以后我会加快更新,下期接着讲Kali里面还有哪些好用好玩的工具。