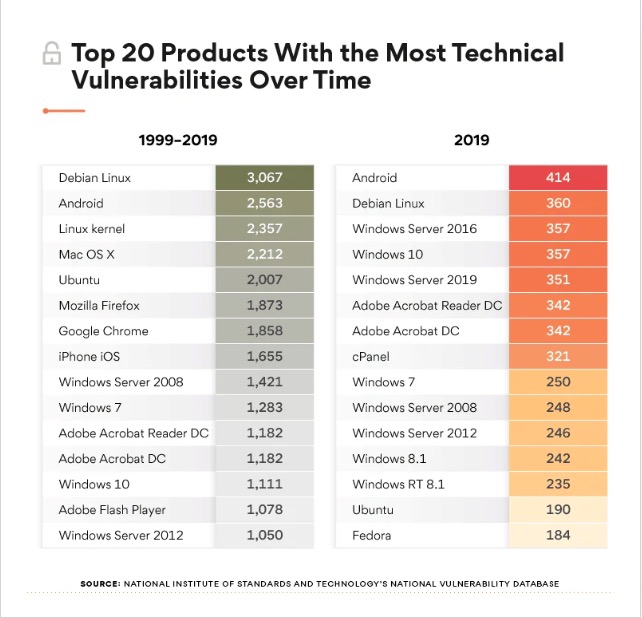

TheBestVPN 根据“美国国家标准技术研究院的国家漏洞数据库"公布的数据整理出了一份报告表明,Android 是 2019 年最易受攻击的操作系统,全年共发现了 414 个漏洞。其次是具有 360 个漏洞的 Debian Linux,Windows Server 2016 和 Windows 10 则分别位列第三和第四名。

此外,在 2016 年和 2017 年,Android 也是漏洞最多的操作系统。只有在 2018 年的时候,Debian GNU/Linux 的漏洞数量超过了 Android,位列榜首。

![]()

有意思的是,从上图可以看出,自 1999-2019 年的 20 年期间,Debian Linux 已取代 Android 成为漏洞数量最多的操作系统。总数上,Debian Linux 共发现了 3067 个漏洞,Android OS 则发现了 2563 个漏洞。此外,Windows Server 2008 则是漏洞数量最多的 Windows 版本,漏洞数为 1421。

而针对此次的报告结果,据 Fast Company 报道称,Android 发言人则表达了不一样的看法,其表示,“我们致力于提高透明度,并每月发布有关 Android 中已解决的问题的公共安全公告,以加强生态系统的安全性。我们不同意这样的观点,即衡量操作系统中已解决的安全问题的数量表示平台的安全性。这实际上是 Android 生态系统按预期工作的开放性的结果。”

不过,Android 系统中为什么会存在这么多的漏洞呢? 安全研究人员在报告中指出,Android 中预装的第三方应用程序可能是一个重要原因。早在今年 1 月份,就有 50 多个隐私权倡导组织就预装应用程序的危害向 Google 致公开信,要求 Google 对 Android 设备上的预装破坏性软件采取行动。

另一方面, 第三方原始设备制造商对于 Android 系统的不规范开发也是引发安全漏洞的一个重要原因。三星最近在尝试对三星 Galaxy A50 的 Android 内核进行更改时就引入了新的安全漏洞。Google Project Zero(GPZ)团队对三星 Android 内核上的漏洞进行了报告,Google 工程师也呼吁道:请手机厂商们不要再自行修改 Linux 内核代码了!

总的来说,重要的还是智能手机是否定期接收安全更新。消费者监管机构近日就发出了 Android 安全警告指出,目前看来,全球有超过十亿的 Android 设备不再受到安全更新的支持,它们都是十分容易受到攻击的对象。

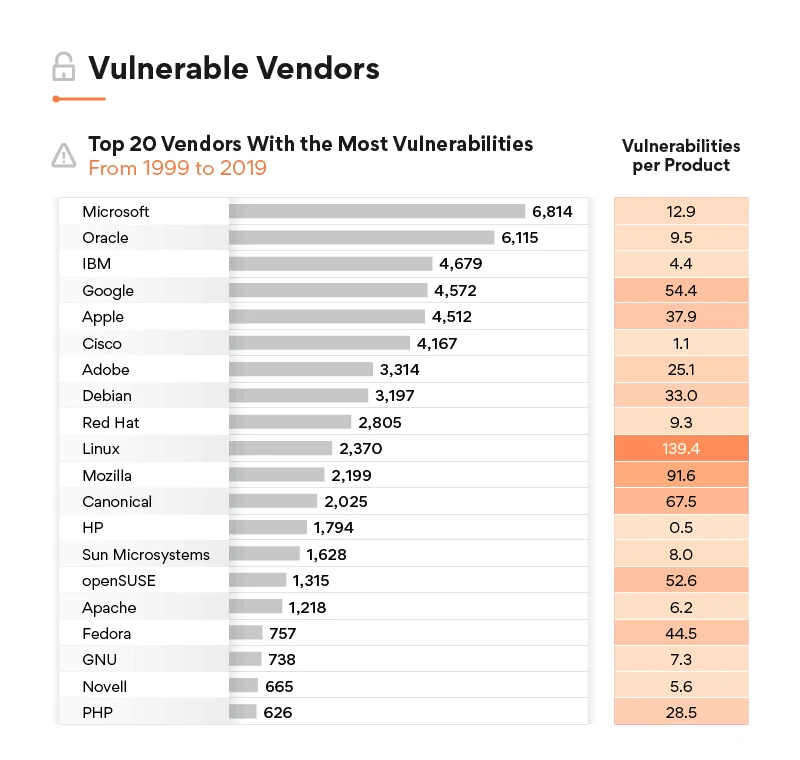

值得一提的是,在此次 TheBestVPN 发布的报告中,微软、甲骨文等公司推出的产品中被发现的漏洞数还要更多。1999-2019 年期间,微软产品总共发现了 6814 个漏洞。具体榜单如下:

![]()