1. 背景

docker中要使用镜像,一般会从本地、docker Hup公共仓库和其它第三方公共仓库中下载镜像,一般出于安全和外网(墙)资源下载速率的原因考虑企业级上不会轻易使用。那么有没有一种办法可以存储自己的镜像又有安全认证的仓库呢? ----> 企业级环境中基于Harbor搭建自己的私有仓库。

Harbor是VMware公司最近开源的企业级Docker Registry项目, 其目标是帮助用户迅速搭建一个企业级的Docker registry服务。

2. 选择的理由

* 提供了管理UI

* 基于角色的访问控制(Role Based Access Control)

* AD/LDAP集成

* 审计日志(Audit logging)

* 原生支持中文

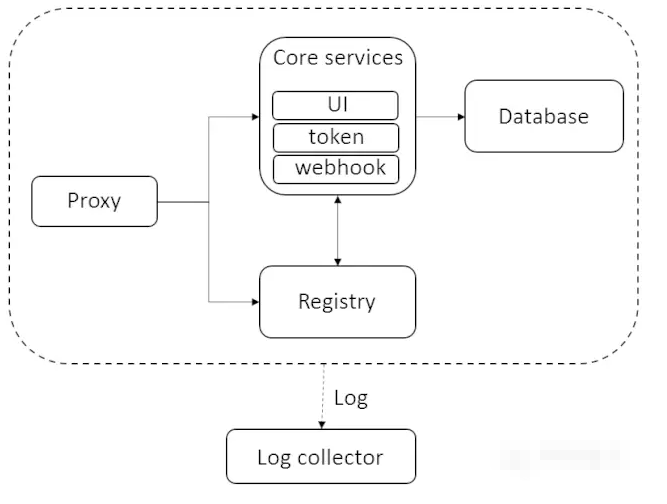

Harbor在架构上主要由五个组件构成:

* Proxy:Harbor的registry, UI, token等服务,通过一个前置的反向代理统一接收浏览器、Docker客户端的请求,并将请求转发给后端不同的服务。

* Registry: 负责储存Docker镜像,并处理docker push/pull 命令。由于我们要对用户进行访问控制,即不同用户对Docker image有不同的读写权限,Registry会指向一个token服务,强制用户的每次docker pull/push请求都要携带一个合法的token, Registry会通过公钥对token 进行解密验证。

* Core services: 这是Harbor的核心功能,主要提供以下服务:

* UI:提供图形化界面,帮助用户管理registry上的镜像(image), 并对用户进行授权。

* webhook:为了及时获取registry 上image状态变化的情况, 在Registry上配置webhook,把状态变化传递给UI模块。

* token 服务:负责根据用户权限给每个docker push/pull命令签发token. Docker 客户端向Registry服务发起的请求,如果不包含token,会被重定向到这里,获得token后再重新向Registry进行请求。

* Database:为core services提供数据库服务,负责储存用户权限、审计日志、Docker image分组信息等数据。

* Log collector:为了帮助监控Harbor运行,负责收集其他组件的log,供日后进行分析。

各个组件之间的关系如下图所示:

![容器之间的关系.jpg wKioL1k_BwrwEOx4AAC9Iqc6Hic099.jpg]()

Harbor的每个组件都是以Docker容器的形式构建的,所以使用Docker Compose来对它进行部署。

用于部署Harbor的Docker Compose 模板位于 /Deployer/docker-compose.yml. 打开这个模板文件,会发现Harbor由5个容器组成:

* proxy: 由Nginx 服务器构成的反向代理。

* registry:由Docker官方的开源registry 镜像构成的容器实例。

* ui: 即架构中的core services, 构成此容器的代码是Harbor项目的主体。

* mysql: 由官方MySql镜像构成的数据库容器。

* log: 运行着rsyslogd的容器,通过log-driver的形式收集其他容器的日志。

这几个容器通过Docker link的形式连接在一起,这样,在容器之间可以通过容器名字互相访问。对终端用户而言,只需要暴露proxy (即Nginx)的服务端口。

Harbor的安装方式

* 在线online安装 --> 由于国内墙和网速率的原因,体验不理想

* 离线offline安装 --> 下载包较大 [ 包含了相关依赖镜像 ]

此次选择离线包安装

4. 环境

|

1

2

3

4

|

[root@harbor ~]

CentOS Linux release 7.2.1511 (Core)

[root@harbor ~]

3.10.0-327.36.3.el7.x86_64

|

5. 服务器 IP 地址

192.168.60.150

6. 安装

* 安装 docker

* 设置 docker 服务开机启动

* 启动 docker 服务

* 安装 docker-compose

|

1

2

3

4

|

[root@harbor ~]

[root@harbor ~]

[root@harbor ~]

[root@harbor ~]

|

* 下载 harbor 离线包 [ https://github.com/vmware/harbor ]

* 解压下载的harbor包 [ harbor-offline-installer-v1.1.2.tgz ]

* 切换进harbor包目录

* 修改habor配置文件 [ harbor.cfg ]

|

1

2

3

4

|

hostname

= 192.168.60.150

ui_url_protocol = http

db_password = root123

harbor_admin_password:Harbor12345

|

* 通过自带脚本一键安装

* 通过浏览器访问管理

http://192.168.60.150

用户默认为admin

密码默认为Harbor12345 [可通过安装前 harbor.cfg 配置文件修改 harbor_admin_password 指定 ]

![harbor_login.jpg wKioL1k_Fb2hOV-2AACVmtnqQZs808.jpg]()

7. 客户端使用测试 [ docker 机 ]

* 通过 admin 账户登陆创建 test 用户

* 退出 admin 账户登陆 test 用户

* 创建 test 项目, 访问级别选择公开

![harbor_test_user.jpg wKiom1k_FnHy0mixAAB6oErHsv4454.jpg]()

* 修改docker配置 [ /etc/sysconfig/docker ]

指定非https仓库

|

1

|

OPTIONS='--insecure-registry 192.168.60.150 "

|

* 重启或启动 docker 服务

* docker 登陆 harbor

|

1

2

|

[root@harbor client]

Login Succeeded

|

* 编辑dockerfile文件

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

|

FROM centos

MAINTAINER lisea lisea@126.com

RUN rpm -ivh http:

//mirrors

.aliyun.com

/epel/epel-release-latest-7

.noarch.rpm

RUN yum

install

nginx -y

RUN

echo

"daemon off;"

>>

/etc/nginx/nginx

.conf

RUN

echo

"this is test nginx image"

>

/usr/share/nginx/html/index

.html

EXPOSE 80

CMD [

"nginx"

]

|

* 通过Dockerfile构建一个新镜像, 直接指明registry和标签

* 上传镜像至 harbor registry

* web中查看镜像是否上传成功 [ 成功上传nginx ]

![harbor_push_success.jpg wKioL1k_H3vDxxFlAABiF2No54I771.jpg]()

* 删除本地镜像

* 从harbor中下载镜像

8. 总结

以需求驱动技术,技术本身没有优略之分,只有业务之分。

本文转自asd1123509133 51CTO博客,原文链接:http://blog.51cto.com/lisea/1934750

,如需转载请自行联系原作者