网络安全研究人员近日披露了一种先前未被记录的、功能丰富的恶意软件框架的详细信息,该框架代号为VoidLink,专门设计用于长期、隐蔽地访问基于Linux的云环境。

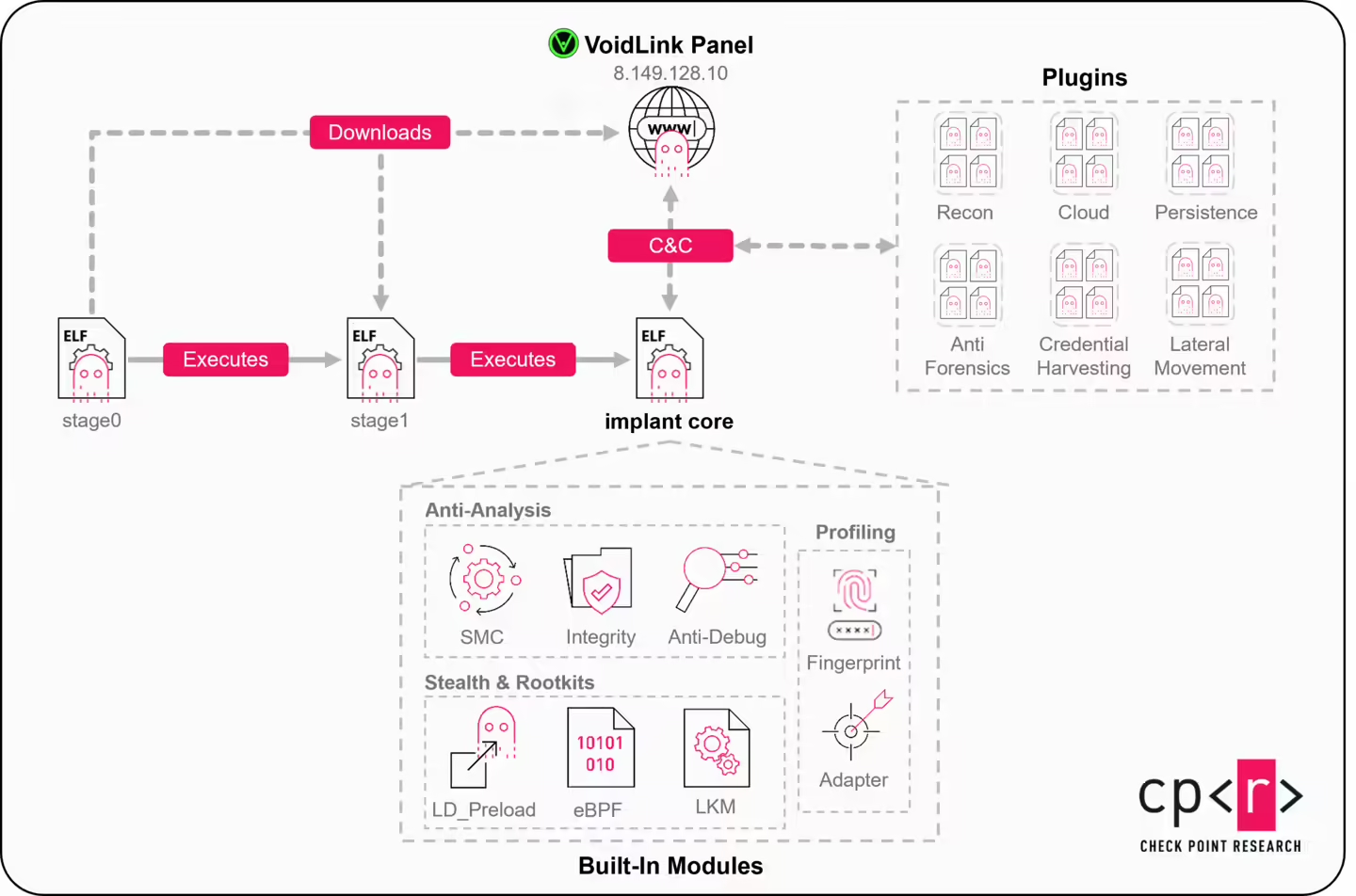

根据Check Point Research的一份新报告,这款云原生的Linux恶意软件框架包含一系列自定义加载器、植入程序、rootkit和模块化插件,使其操作者能够随时间推移增强或改变其功能,并在目标变化时进行”转向”。该框架于2025年12月首次被发现。

![]()

这家网络安全公司在今日发布的分析报告中称:”该框架包含多项专注于云的功能和模块,专为在云和容器环境中长时间稳定运行而设计。VoidLink的架构极其灵活且高度模块化,围绕一个自定义插件API构建,该API的灵感似乎源自Cobalt Strike的Beacon对象文件方法。默认情况下,超过30个插件模块均使用此API。”

这些发现反映了威胁行为者的关注点正从Windows系统转向已成为云服务和关键业务基石的Linux系统。VoidLink处于积极维护和演进中,评估认为其与中国有关联的威胁行为者有关。

![]()

作为一个使用Zig编程语言编写的”云优先”植入程序,该工具包能够检测主要的云环境,即亚马逊网络服务、谷歌云、微软Azure、阿里云和腾讯云,并能识别自身是否运行在Docker容器或Kubernetes Pod中,从而调整其行为。它还能收集与云环境以及Git等流行源代码版本控制系统相关的凭证。

瞄准这些服务表明,VoidLink很可能专门针对软件开发人员设计,意图窃取敏感数据或利用获得的访问权限发起供应链攻击。

其他部分功能列举如下:

-

利用LD_PRELOAD、可加载内核模块和eBPF隐藏自身进程的类Rootkit功能。

-

用于扩展功能的进程内插件系统。

-

支持多种命令与控制信道,如HTTP/HTTPS、WebSocket、ICMP和DNS隧道。

-

在被攻陷主机之间形成点对点或网状网络。

-

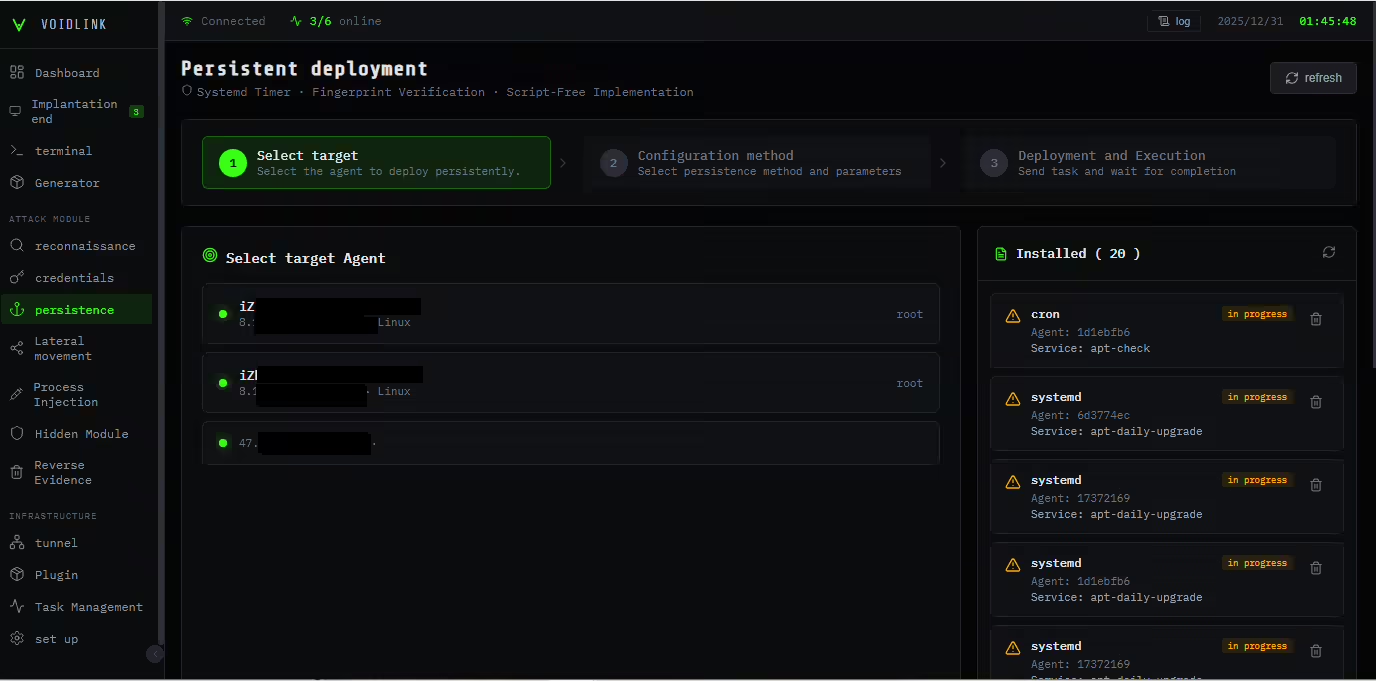

一个基于Web的中文控制面板,允许攻击者远程控制植入程序、动态创建定制版本、管理文件、任务和插件,并执行从侦察、持久化到横向移动和防御规避(通过清除恶意活动痕迹)的整个攻击周期的不同阶段。

VoidLink支持37个插件,涵盖反取证、侦察、容器、权限提升、横向移动等类别,使其成为一个功能全面的后渗透利用框架:

-

反取证:根据关键字擦除或编辑日志和shell历史记录,并对文件进行时间戳篡改以阻碍分析。

-

云:辅助进行Kubernetes和Docker发现与权限提升、容器逃逸,并探测配置错误。

-

凭证窃取:收集凭证和密钥,包括SSH密钥、Git凭证、本地密码资料、浏览器凭证与Cookie、令牌和API密钥。

-

横向移动:使用基于SSH的蠕虫进行横向传播。

-

持久化:通过滥用动态链接器、cron作业和系统服务来建立持久化访问。

-

侦察:收集详细的系统和环境信息。

Check Point将其描述为”令人印象深刻”且”远比典型的Linux恶意软件先进”,并指出VoidLink具有一个处理C2通信和任务执行的核心协调器组件。

它还融合了大量反分析功能以规避检测。除了能够标记各种调试器和监控工具外,一旦检测到任何篡改迹象,它还能自我删除。它还具备自我修改代码功能,可在运行时解密受保护的代码区域,并在不使用时将其加密,从而绕过运行时内存扫描器。

此外,该恶意软件框架会枚举受感染主机上安装的安全产品和加固措施,以计算风险评分并制定全面的规避策略。例如,这可能涉及在高风险环境中放慢端口扫描速度并进行更精确的控制。

Check Point指出:”开发者展现出高水平的技术专长,熟练掌握包括Go、Zig、C和React等现代框架在内的多种编程语言。此外,攻击者拥有对复杂操作系统内部原理的深入了解,从而能够开发出先进而复杂的解决方案。VoidLink旨在尽可能自动化地实现规避,对环境进行画像并选择最合适的策略在其中运作。结合内核模式的技巧和庞大的插件生态系统,VoidLink使其操作者能够以自适应的隐秘方式在云环境和容器生态系统中活动。”