10 月 12 日,2021 国家网络安全宣传周上,由工业和信息化部人才交流中心和网络安全产业发展中心牵头,安恒信息等企业参与编撰的《网络安全产业人才发展报告》白皮书显示,我国网络安全产业人才需求高速增长,2021 年上半年人才需求总量较去年增长高达 39.87%,截止当前网络安全行业人才缺口超 140 万人。这一数据明确反映了网络安全在各行业的渗透率,以及在人才需求结构中的重要性。

![2019-2021 年网络安全行业人才需求同比增长 2019-2021 年网络安全行业人才需求同比增长]()

什么是网络安全?

网络安全措施也称为信息技术(IT)安全,旨在对抗针对网络系统和应用程序的威胁,无论这些威胁来自组织内部还是外部。其核心功能是保护我们所使用的设备(智能手机、笔记本电脑、平板电脑和计算机等)以及访问的服务(生活和工作中)免遭盗窃或损坏,降低网络攻击的风险,并防止系统、网络和技术遭到未经授权的利用。

网络安全为何如此重要?

近年来,智能手机、电脑和互联网已经成为了现代生活的基本组成部分。我们很难想象没有它的工作和生活状态。但是随着技术的快速发展和互联网的大范围普及,网络攻击变得越来越复杂,攻击者使用的策略种类也越来越多。他们通常“神出鬼没”,针对特定的漏洞进行攻击,这让被攻击者遭受了巨大的经济损失,有些甚至会名誉受损。

面对这种情况,如何采取有效的防御措施,如何追踪发现攻击来源就显得尤为重要,而这些就是网络安全所负责的部分。

那么面对随时可能危机到我们的网络攻击,网络安全具体是如何处理的呢?在了解网络安全前,我们也应该先了解我们的“敌人”网络威胁。

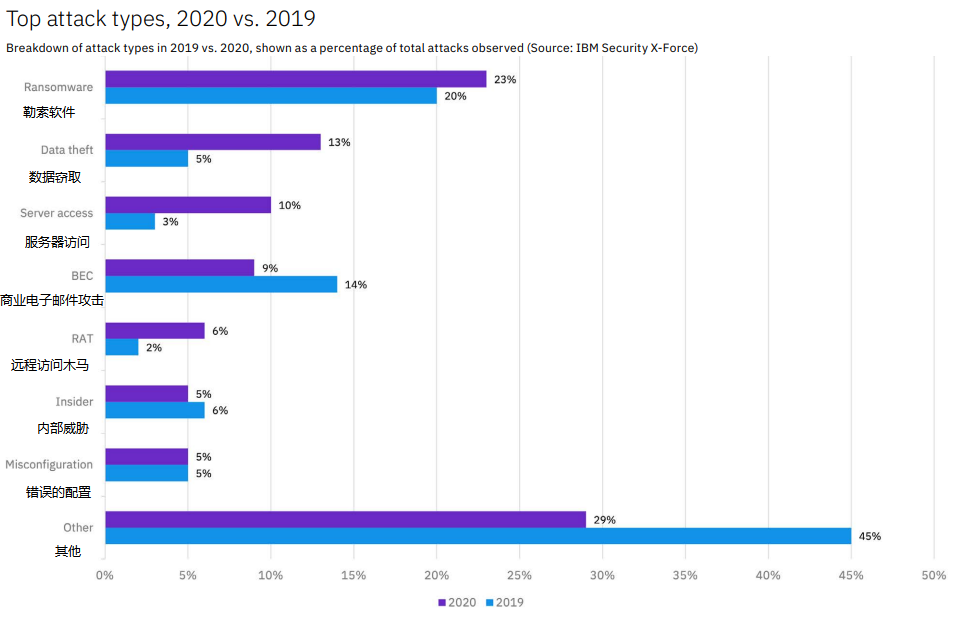

![2019 年与 2020 年的攻击类型各占总攻击的百分比(来源:IBM Security X-Force) 2019 年与 2020 年的攻击类型各占总攻击的百分比(来源:IBM Security X-Force)]()

常见的网络威胁类型

当前互联网中的网络威胁主要有以下 6 种:

恶意软件

恶意软件是一个广义术语,包括损害或破坏计算机的任何文件或程序。例如:勒索软件、僵尸网络软件、间谍软件、木马、病毒和蠕虫等,它们会为黑客提供未经授权的访问对计算机造成损坏。比较常见的恶意软件攻击方式是恶意软件将自己伪装成合法文件,从而绕过检测。

![]()

分布式拒绝服务(DDoS)攻击

DDoS 攻击是通过大规模互联网流量淹没目标服务器或其周边基础设施,从而破坏目标服务器、服务或网络正常流量的恶意行为。它利用多台受损计算机系统作为攻击流量来源以达到攻击效果。利用的机器可以包括计算机,也可以包括其他联网资源(如 IoT 设备)。

网络钓鱼/社会工程学

网络钓鱼是一种社会工程形式,它诱使用户提供他们自己的 PII (Personal Identifiable Information,个人可识别信息)或敏感信息。比如我们肯定听说过的网络诈骗,很多就是将自己伪装成正规合法公司的电子邮件或短信,并在其中要求用户提供银行卡、密码等隐私信息。电子邮件或短信看似来自正规合法公司,要求用户提供敏感信息,例如银行卡数据或登录密码,但是实际上只要你完成输入,你的个人信息就会被盗走。这里也提醒大家:对疑似诈骗的行为,不轻信、不透露、不转账。

![]()

高级持续威胁(APT)

APT 攻击,也称为定向威胁攻击,指某组织对特定对象展开的持续有效的攻击活动。这种攻击具有极强的隐蔽性和针对性,通常会运用受感染的各种介质、供应链和社会工程学等多种手段实施先进的、持久的且有效的威胁和攻击。

中间人攻击

中间人是一种窃听攻击,黑客通过拦截正常的网络通信数据,并进行数据篡改和嗅探,而通信的双方却毫不知情。例如,在不安全的 Wi-Fi 网络上,攻击者可以拦截在访客设备和网络之间传递的数据。

内部威胁

现任或前任员工、业务合作伙伴、外包服务商或曾访问过系统或网络的任何人,如果滥用其访问权限,都可以被视为内部威胁。内部威胁对专注于外部威胁的传统安全解决方案(如防火墙和入侵检测系统)来说可能是隐形的,但也是最不容忽视的。

如何确保网络更安全?

尽管我们无法从源头上阻止攻击,但是做好充足的准备和防范措施,还是可以让损失尽量最小化。而这正是网络安全要做到的事情。网络安全可以大概分为 3 个部分:

设备安全

设备安全,是物理意义上的数据存储、迭代等等的设备,或者说服务器、硬盘等等,它是网络安全的物质基础,也是网络安全首先要考虑的问题。如果你的设备有所损坏,那么后续无论你进行何种操作都是白搭。

通常我们考虑设备系统安全需要考虑以下方面:

-

可用性:设备系统能否使用

-

可靠性:设备能够使用多长时间

-

稳定性:设备使用时是否会出现突发问题

以个人电脑举例,我们要保证系统版本最新,包括操作系统和所有应用程序。同时你也需要一个优秀的防毒程序和良好的防火墙。

数据内容安全

一般而言我们所说的内容安全,是指数据内容符合国家的法律法规。但是除此外其实还有内容本身的加密和传输的安全性,当前我们主要使用的有两种加密方式:

-

对称加密(私人密钥加密)

-

非对称加密(公开密钥加密)

操作行为安全

在网络中的操作行为其实也会威胁到网络的安全。据统计,对于企业而言有超过 80% 以上的安全威胁是因为缺少有效的管理方法和严格的权限管理制度,导致内部人员在使用网络和设备时通过移动设备或网络传输,主动或被动地泄露大量数据信息资料。在社会工程学类型的威胁中,犯罪分子会通过掌握的企业信息假装内部员工来获取信任,进而进一步获取内部机密。

![社会工程学:人类才是最大的 bug 社会工程学:人类才是最大的 bug]()

随着互联网的不断发展,网络安全也会越来越重要,涉及到的方向肯定也会越来越全面。各位在职或在学的程序员们在思考自己还能做什么时,不妨也考虑一下网络安全的方向吧。

推荐阅读

TypeScript 枚举指南

使用 PyO3 来构建你的 Python 模块