上周五,美国执法部门锁定并指控三人策划了本月对Twitter的史诗性攻击,并通过劫持政客、高管和名人的账户实施比特币骗局,获取了超过10万美元的收益。

旧金山的联邦检察官指控17岁的格雷厄姆·伊万·克拉克(Graham Ivan Clark,主犯)策划并实施了7月15日的Twitter攻击行为,其中17岁的克拉克被指控30项重罪。参与攻击的另外两名嫌犯——19岁的梅森·谢泼德(Sheppard)和22岁的尼玛·法泽利(Fazili)也被起诉。

![]()

根据法院文件,整个黑客攻击始于5月3日,当时来自坦帕市但居住在加利福尼亚州的青少年克拉克(Clark)可以访问Twitter网络的一部分。目前尚不清楚5月3日至7月15日,即实际的黑客攻击日之间发生了什么,但是目前看来Clark没能立即从最初的攻击入口渗透到Twitter管理工具,后者被用来接管并劫持Twitter账户。

在Twitter遭到黑客攻击后几天,《纽约时报》的报道表明,克拉克最初获得了访问Twitter内部Slack工作区之一的权限,而不是Twitter本身。《纽约时报》记者援引黑客社区的消息来源称,黑客在Twitter公司的某个Slack频道中发现了Twitter技术支持工具的账户凭证。

但是,此工具的账户凭据不足以访问Twitter后端,根据Twitter调查,黑客使用“鱼叉式电话钓鱼攻击”来骗取部分Twitter员工的账户访问权限,并“顺利通过了Twitter的双因素认证。”

Twitter的后续调查发现,Clark在访问Twitter管理工具的同时与130个账户进行了交互,为45个用户发起了密码重置,并为36个用户访问了私人消息。

获取Twitter管理工具访问权限的Clark随后在社交媒体账户交易论坛Discord上联系上Sheppard和Fazili,声称自己是Twitter员工并展示了自己修改任意Twitter账户设置的能力。聊天记录样本如下:

![]()

在取得Sheppard和Fazili的信任后,三人达成合作协议在OGUser论坛发布广告推广销售其Twitter账户劫持服务,吸引了大量买家。根据美国律师执行办公室在YouTube上发布的一条消息,他们仍在调查参与该黑客攻击的多个(买家)用户。至少其中一位买家对7月15日的多个Twitter名人账户被劫持实施比特币诈骗负责。

Twitter遭遇攻击的第二天,Twitter向当局提出正式的刑事诉讼,联邦调查局和特勤局也开始了调查。

根据法院文件,FBI使用社交媒体和新闻媒体共享的数据从社交媒体账户交易论坛Discord获取聊天记录和用户详细信息。

由于某些黑客广告已发布在OGUsers上,因此FBI还使用了OGUsers论坛数据库的副本,该数据库于今年4月因黑客攻击在线泄漏。该数据库包含有关注册论坛用户的详细信息,例如电子邮件和IP地址,以及私人消息。

当局在IRS的帮助下,还从Coinbase获得了黑客相关的比特币地址数据,以及过去三位黑客在Discord聊天和OGUsers论坛帖子中使用和提及的比特币地址。

通过将来自三个来源的数据进行关联,FBI能够跟踪三个站点上的黑客身份,并将其链接到电子邮件和IP地址。

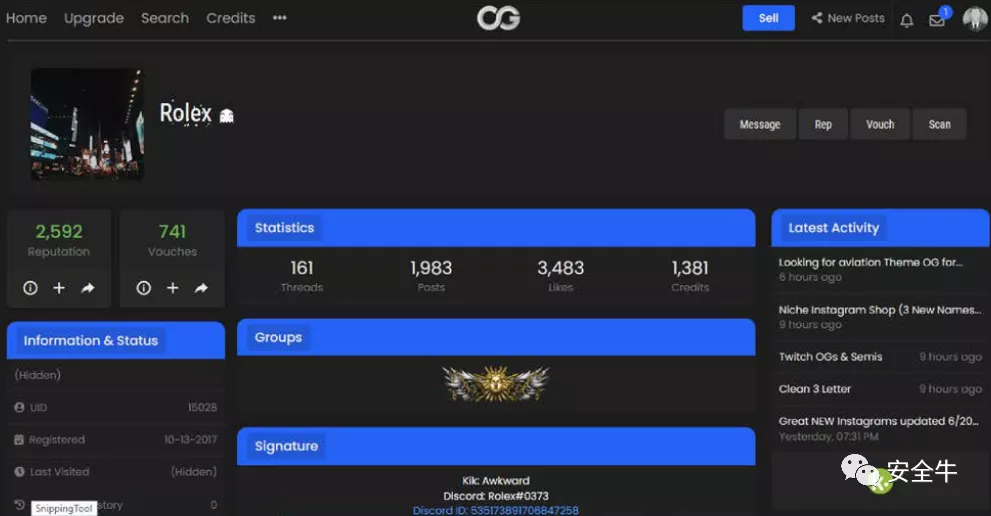

例如,在Fazili(Discord代号Rolex)从他的OGUsers页面链接了他的Discord用户名之后,当局就对其进行了追踪,这是一个明显的操作安全性(OpSec)错误。

![]()

Fazili在掩饰真实身份方面还犯了其他多个低级错误。首先,他使用damniamevil20@gmail.com地址在OGUsers论坛上注册了一个账户,并使用了chancelittle10@gmail.com这个电子邮件地址来劫持@foreign Twitter账户。

遗憾的是,Fazili注册Coinbase账户时也使用了上述两个邮件地址,验证个人信息时还用了本人驾照照片。

此外,Fazili还使用其家庭网络来访问三个站点上的账户,将其家庭IP地址保留在所有三个服务(Discord、Coinbase和OGUsers)的访问日志中。

Sheppard也是同样的问题,他以Chaewon身份加入OGUsers。调查人员说,由于他在黑客当天在网站上发布的广告,他们能够将Sheppard的Discord用户与其OGUsers角色联系起来,但他们还通过OGUsers泄漏的数据库得到了确认,他们在该数据库中发现Chaewon购买视频游戏时,使用了与Twitter攻击事件相同的比特币地址。

就像Fazili一样,Sheppard在Coinbase中的账户验证,也使用了真实的驾驶执照。

【本文是51CTO专栏作者“安全牛”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】

戳这里,看该作者更多好文