俄罗斯黑客组织APT29试图窃取新冠疫苗信息

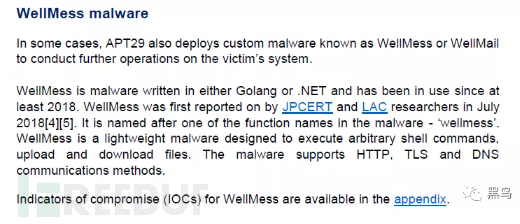

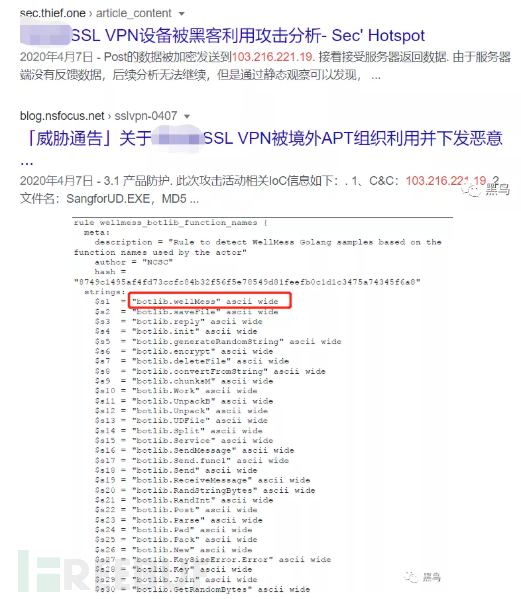

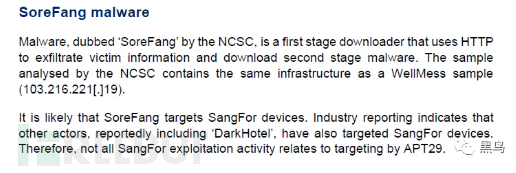

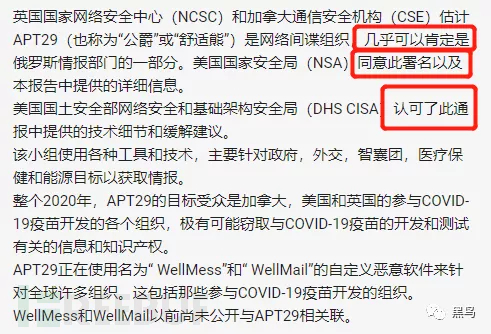

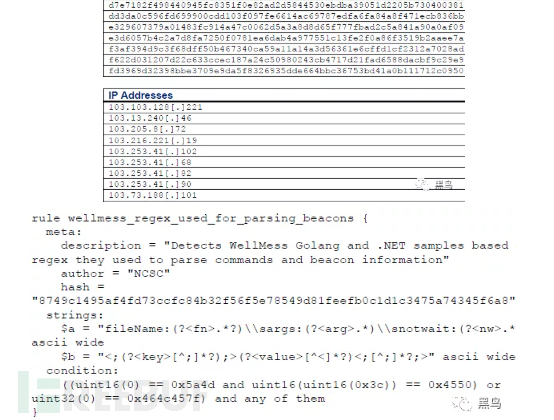

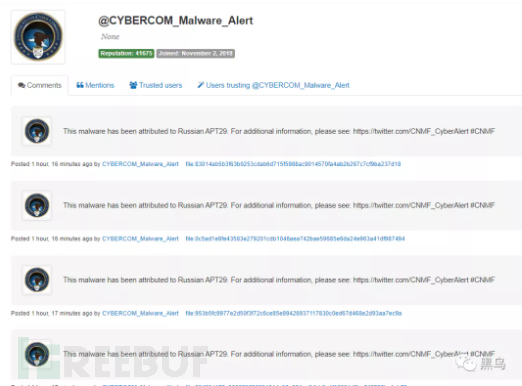

近日,据Wired报道,英国、美国和加拿大情报机构声称俄罗斯国家黑客组织(APT29)针对新冠病毒疫苗项目发起针对性攻击。 上述三国情报官员声称,有证据表明黑客组织APT29成员攻击了参与疫苗开发的制药企业和学术机构。这三个国家的官员认为,这是试图窃取知识产权和有关潜在疫苗候选者的信息的尝试。 黑客使用了以前未与俄罗斯关联的“自定义恶意软件”,以及其他广泛使用的软件中的许多众所周知的漏洞。这些攻击采用了鱼叉式钓鱼攻击方式,试图将登录详细信息收集到目标组织系统的联网存储器中。 三国情报机构对俄罗斯发动攻击的证据充满信心,以至于英国的国家网络安全中心(NCSC),加拿大通信安全机构和包括美国国家安全局和国土安全部在内的各种美国安全机构罕见地决定公开谴责APT29为幕后黑手,与此同时,英国政府也认定俄罗斯试图影响2019年大选。 西方情报机构普遍认为APT29与俄罗斯情报部门有关,并且近年来参与大量网络攻击,其中包括在2016年美国总统大选之前对民主党全国委员会的黑客攻击。在针对美国的黑客攻击中,APT29与俄罗斯黑客组织Fancy Bear和APT28协同工作。 NCSC运营总监保罗·奇切...