昨夜,学术论文审稿最常用的 OpenReview 平台出了一个前端 bug (存在能够未授权访问的 API 接口,调用该接口可以查找历史所有会议论文的审稿人和 Area Chair 等实名信息),导致原本的「双盲评审」变成了实名打分且分数可查。

只要把投稿的 paper ID 填入特定的 API 链接(如下),就能瞬间拉出这篇论文的所有作者、审稿人、AC 的完整信息:姓名、邮箱、机构、个人履历。更要命的是,不止能看到名字,系统还会顺便把审稿人给论文初步评分、评论一并打包吐出来。

https://api2.openreview.net/profiles/search?group=NeurIPS.cc/2025/Conference/Submission{}/Reviewer_{}

https://api2.openreview.net/profiles/search?group=NeurIPS.cc/2025/Conference/Submission{}/Area_Chair_{}

![]()

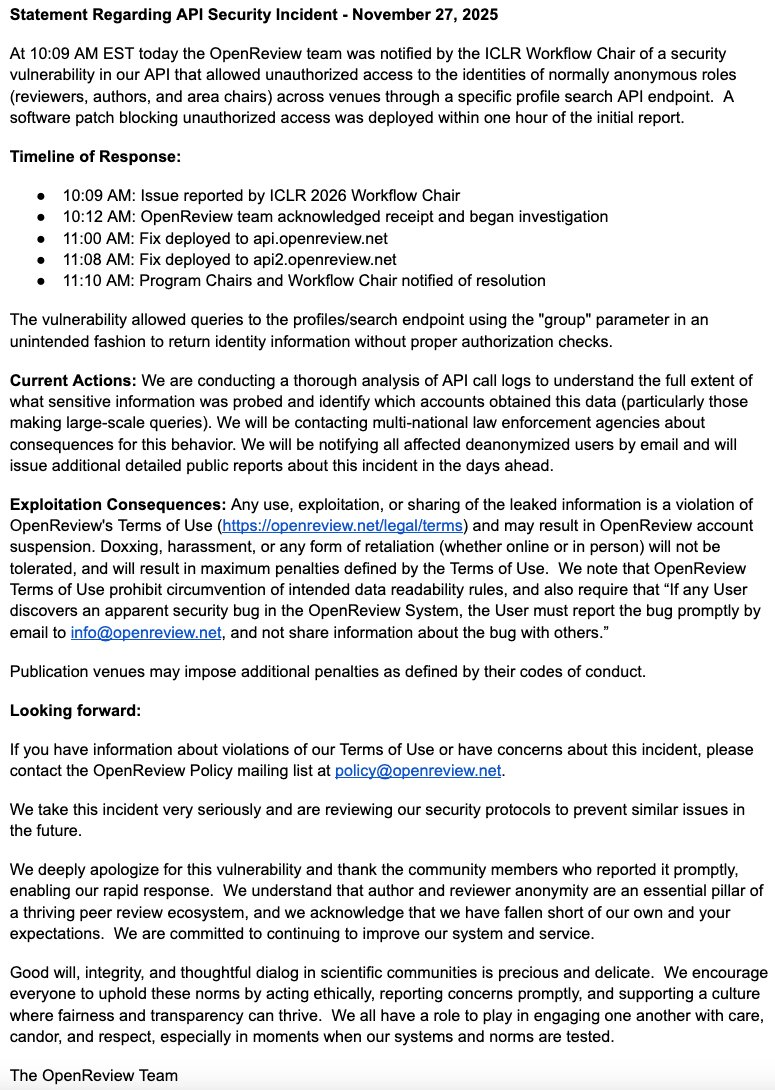

OpenReview 随后发布了一份 API 安全事件的声明:

美国东部时间上午 10:09,OpenReview 团队收到来自 ICLR 工作流主席的通知:

我们的 API 中存在一个安全漏洞,该漏洞允许在跨会议的特定 profile 搜索 API 端点中,未经授权访问通常匿名的身份信息(审稿人、作者、领域主席)。

在收到初始报告后一小时内,我们已部署了软件补丁以阻止未授权访问。

响应时间线:

- 10:09 AM:ICLR 2026 工作流主席报告问题

- 10:12 AM:OpenReview 团队确认接收并开始调查

- 11:00 AM:修复部署到 api.openreview.net

- 11:08 AM:修复部署到 api2.openreview.net

- 11:10 AM:程序主席与工作流主席被通知问题已解决

![]()

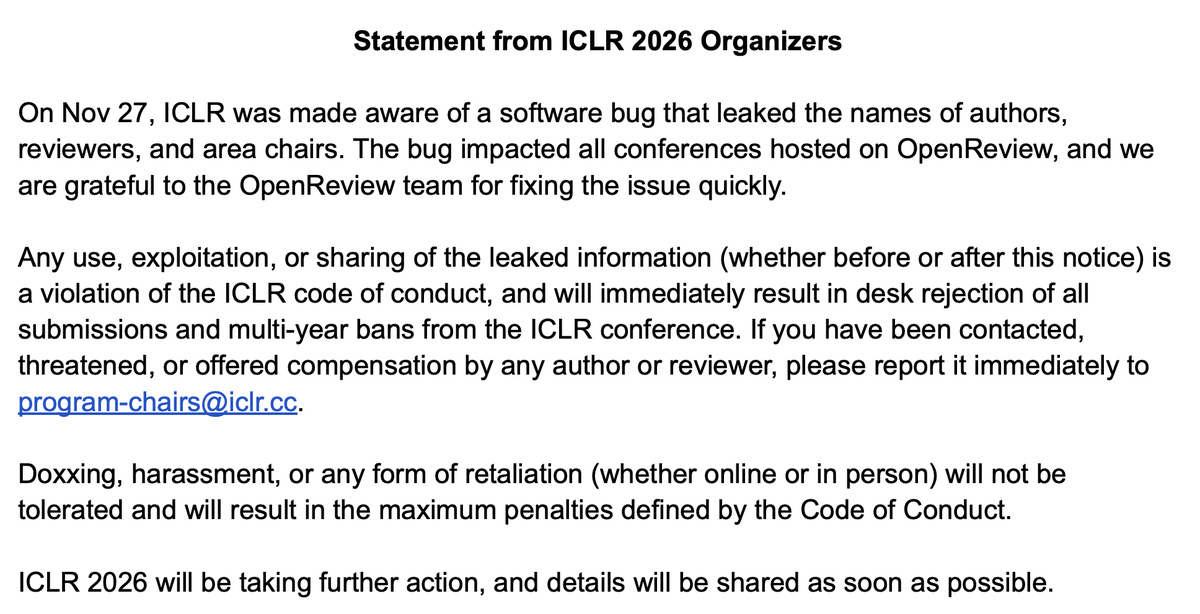

AI 领域顶级学术会议 ICLR 2026 组织者关于 OpenReview 重大数据泄露事件的紧急声明:

11月27日,ICLR 获悉存在一个软件漏洞,该漏洞泄露了作者、审稿人和领域主席(Area Chairs)的姓名。此漏洞影响了所有托管在 OpenReview 平台上的会议,我们感谢 OpenReview 团队迅速修复了该问题。

任何使用、利用或分享泄露信息的行为(无论是本通知发布之前还是之后)均违反 ICLR 行为准则,并将立即导致所有投稿被直接拒稿,以及被禁止参加未来数年的 ICLR 会议。如果您受到任何作者或审稿人的联系、威胁,或收到任何赔偿提议,请立即通过 program-chairs @ iclr.cc 举报。

开盒、骚扰或任何形式的报复(无论是在线还是线下)都不会被容忍,并将导致行为准则中规定的最高处罚。

![]()