随着国家安全领域的快速发展,国家安全领域软件研发正面临着双重挑战。一方面需要满足《GJB5000B》军用软件研发能力成熟度模型和等保2.0三级标准等要求,另一方面要应对智能化装备带来的软件复杂度倍增。

传统的国家安全领域研发模式在管理协作方面暴露出以下几大痛点:

-

跨平台协作效率低下,管理困难。

-

安全管控存在盲区,越权问题频发。

-

交付周期长,难以压缩。

软件工厂通过构建「标准化工具链」、「自动化流程」与「安全体系」于一体的研发平台,实现端到端的高效研发。其核心目标在于提升协作效率、缩短交付周期,并确保软件质量。

Gitee 提供统一底座管理、精细化权限控制以及标准化模板等功能,助力国家安全领域的企业打造高安全性、可扩展的软件工厂治理体系,实现研发资源的合理分配与安全可控。

统一底座管理:国家安全软件工厂的「数字基石」

国家安全领域的软件研发既要符合GJB5000B/等保三级等严苛标准,又要支撑装备快速迭代,传统信息化建设往往使用独立的系统,难以兼顾。统一底座管理成为破局关键:

⚙️ 集中化资源治理,破解协作低效痛点

🔐 安全管控无盲区,筑牢数据防线

Gitee 在软件工厂中的核心能力

🔐 数据安全的「智能门禁」,保障数据安全

Gitee 通过 IP 白名单管控与动态水印管理,构建军工级数据安全防线,实现「进不来、拿不走、赖不掉」的核心目标:

- IP白名单管控:仅指定已授权IP网段可访问系统,精准拦截非法访问。

![]()

- 动态水印管理:实时展示水印信息(如操作者用户名/时间等),实现涉密界面截屏溯源,精准定位泄密源。

![]()

🔐 细粒度权限控制:军工级访问安全的「精准锁扣」

Gitee通过军标合规权限体系与原子级管控能力,满足国家安全领域对访问安全的极致要求。

- 统一权限模板:采用统一权限模板集中管理各角色权限配置,确保权限设置的规范性与一致性,有效杜绝项目组权限配置的随意性,提升整体安全管理水平。

![]()

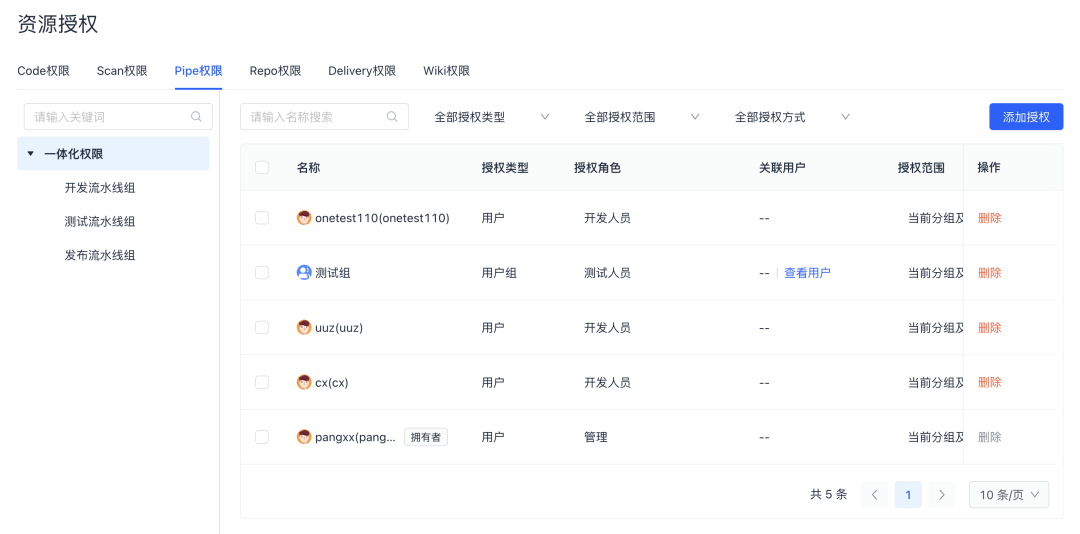

- 精细化权限管理:实现更细粒度的权限控制(如一条流水线、一个代码库、一个制品库),确保权限分配精准无误,有效防范越权访问与数据泄露风险。

![]()

![]()

🛠️ 标准化管理,打通「作战指挥链」

Gitee提供标准化模板与导航管理能力,为团队成员提供清晰的研发路径指引,有效提升协同效率,同时保障研发过程的规范性和一致性。

🤖 未来展望:智能化安全管控体系

随着国家安全领域对软件研发效率与安全性的要求持续提升,多租户软件工厂架构下的 DevSecOps 实践将进一步深化,推动行业向“智能化管控、动态化防御、体系化协同”的方向发展。

-

持续身份验证机制:融合多因素认证(MFA)与用户行为分析技术,构建端到端的动态身份认证体系,确保每个访问请求均通过多维度验证。

-

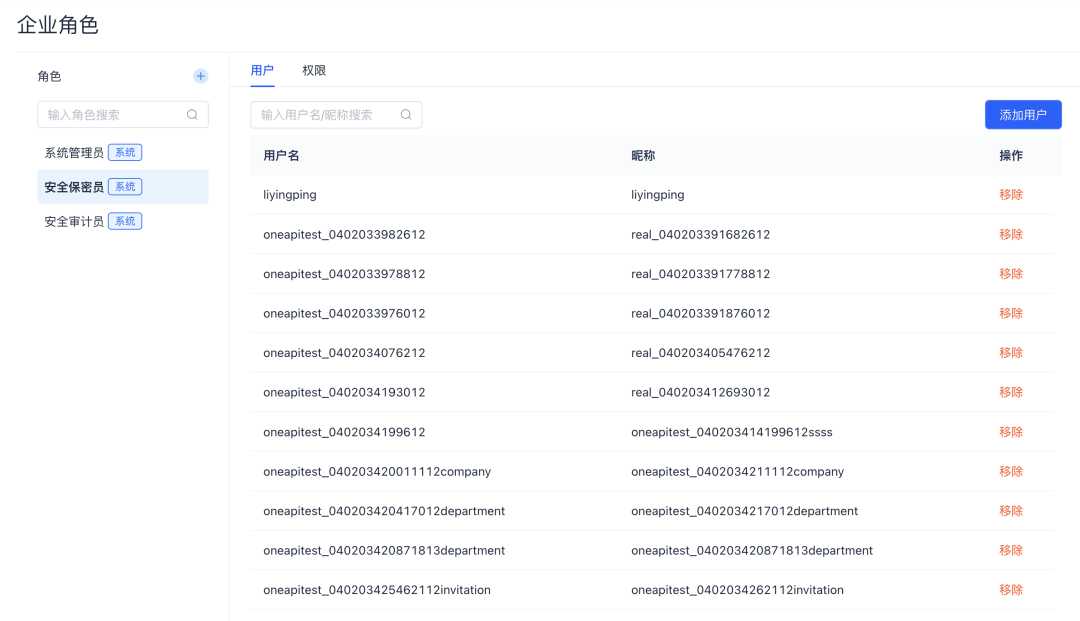

三员权限治理模型:预置GJB5000B“三员管理”模板(系统管理员、安全员、审计员),权限分离符合等保三级要求。

-

自适应权限管理:基于用户行为画像和环境风险态势,建立动态权限调整策略,实现"最小权限"的精准管控。

Gitee DevSecOps 的现代化研发生态

Gitee DevSecOps 是一站式国产化研发与交付平台,集成了代码托管(Code)、项目协作(Team)、持续集成(CI)、持续部署(CD)、代码安全(Scan)、数据洞察(Insight)等多项能力,致力于打造具备全生命周期管控能力的现代软件工厂。

![]()

平台设计充分考虑关键领域行业对安全性、可控性、合规性的极高要求,具备以下核心特征:

-

国产化适配与私有化部署能力:全面兼容国产操作系统与基础设施,支持灵活部署于内网环境,保障数据主权;

-

全流程 DevSecOps 管控体系:代码从提交、审核、构建、扫描、部署到发布全流程可视、可追溯、安全可控;

-

模块化产品结构:各能力模块(如 Code、Team、Repo、Pipe、Scan、Insight等)可灵活组合、渐进集成,适配多样化团队与流程要求;

-

深度可观测与度量体系:内置研发效能度量与数据洞察引擎,支撑管理者宏观掌控项目态势与交付健康度。

![]()

在多个国家级重大项目与关键领域单位落地实践中,Gitee DevSecOps 已成为构建「自主、可控、高效、安全」的软件工程体系的重要基石。

![]()