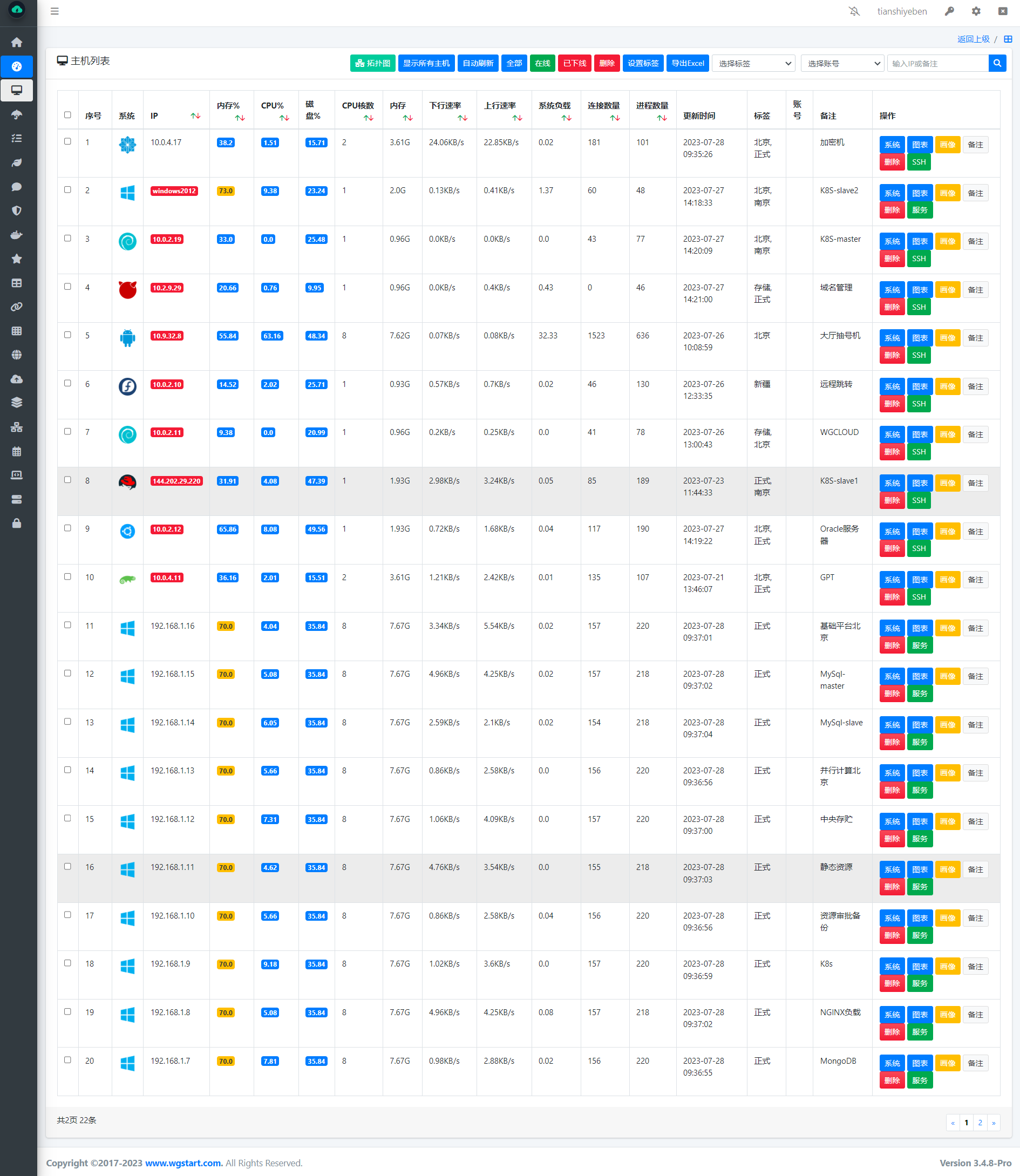

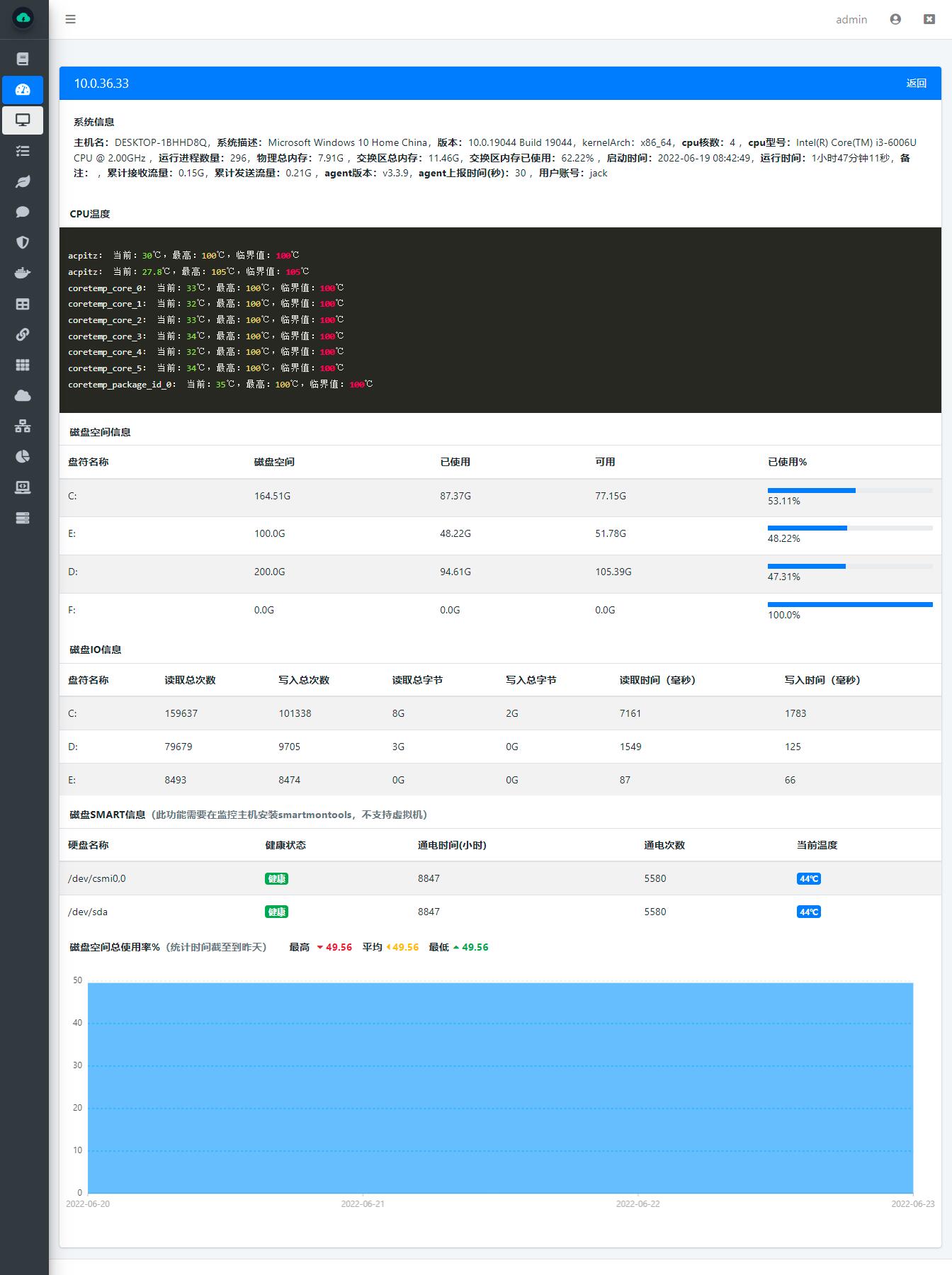

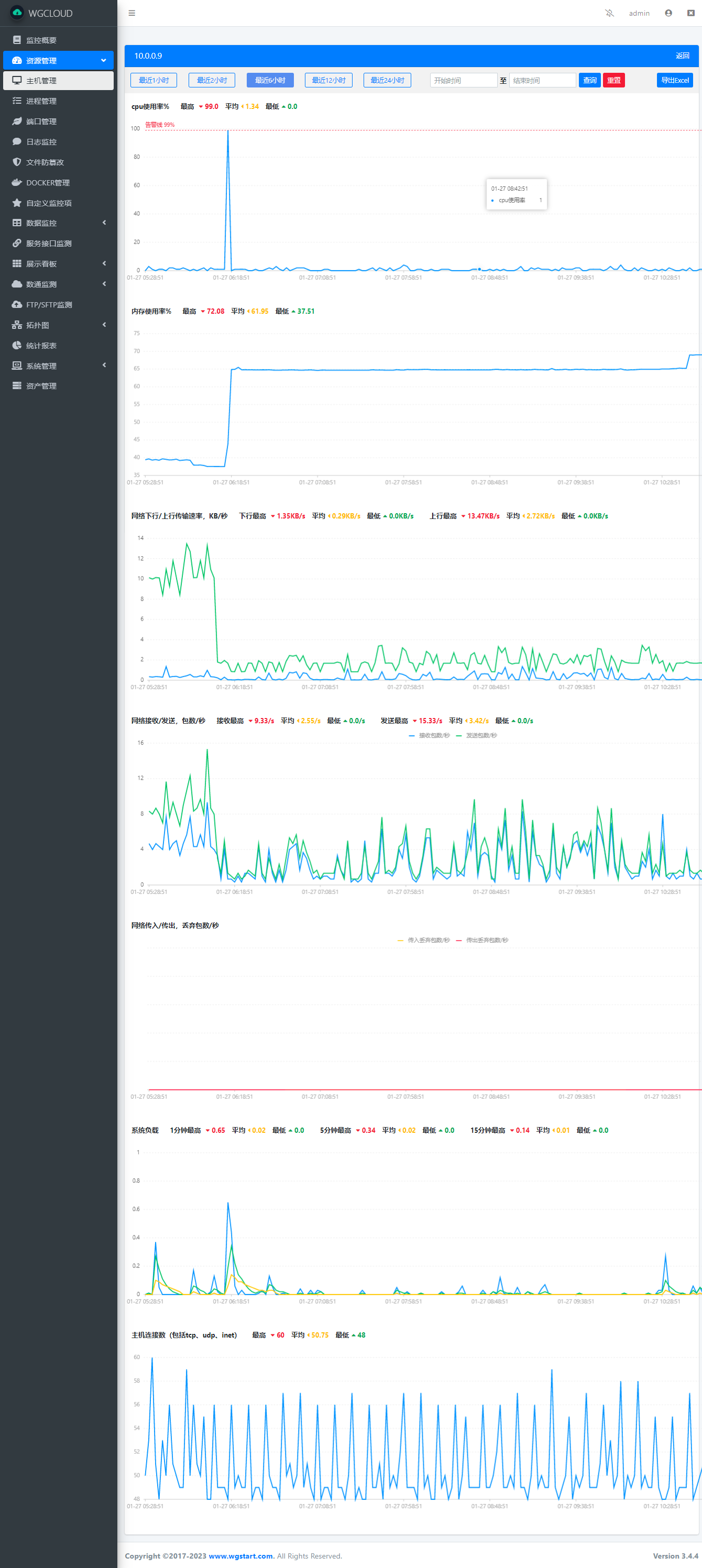

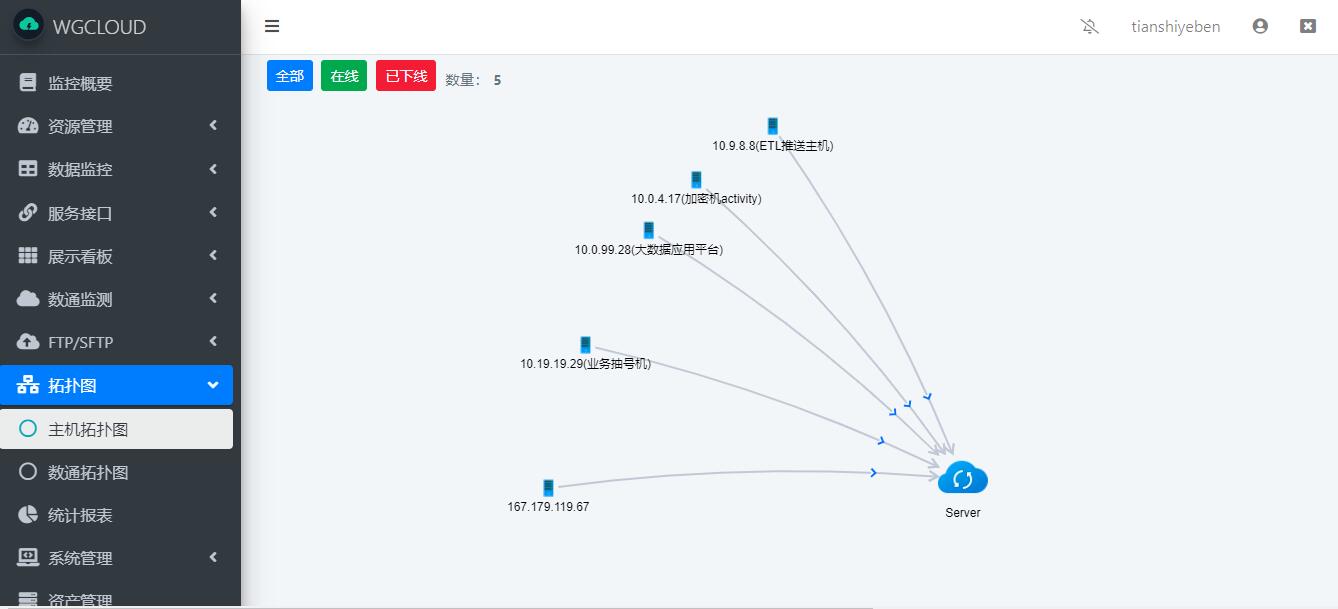

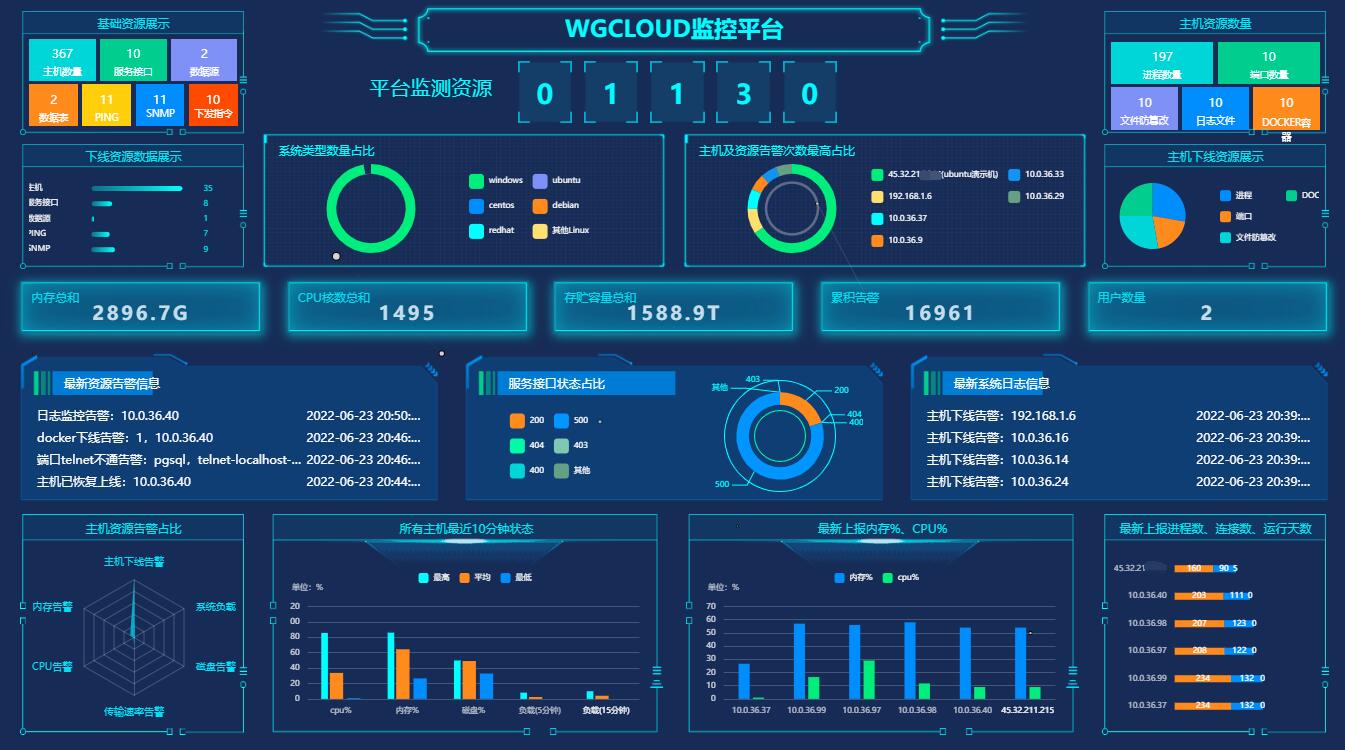

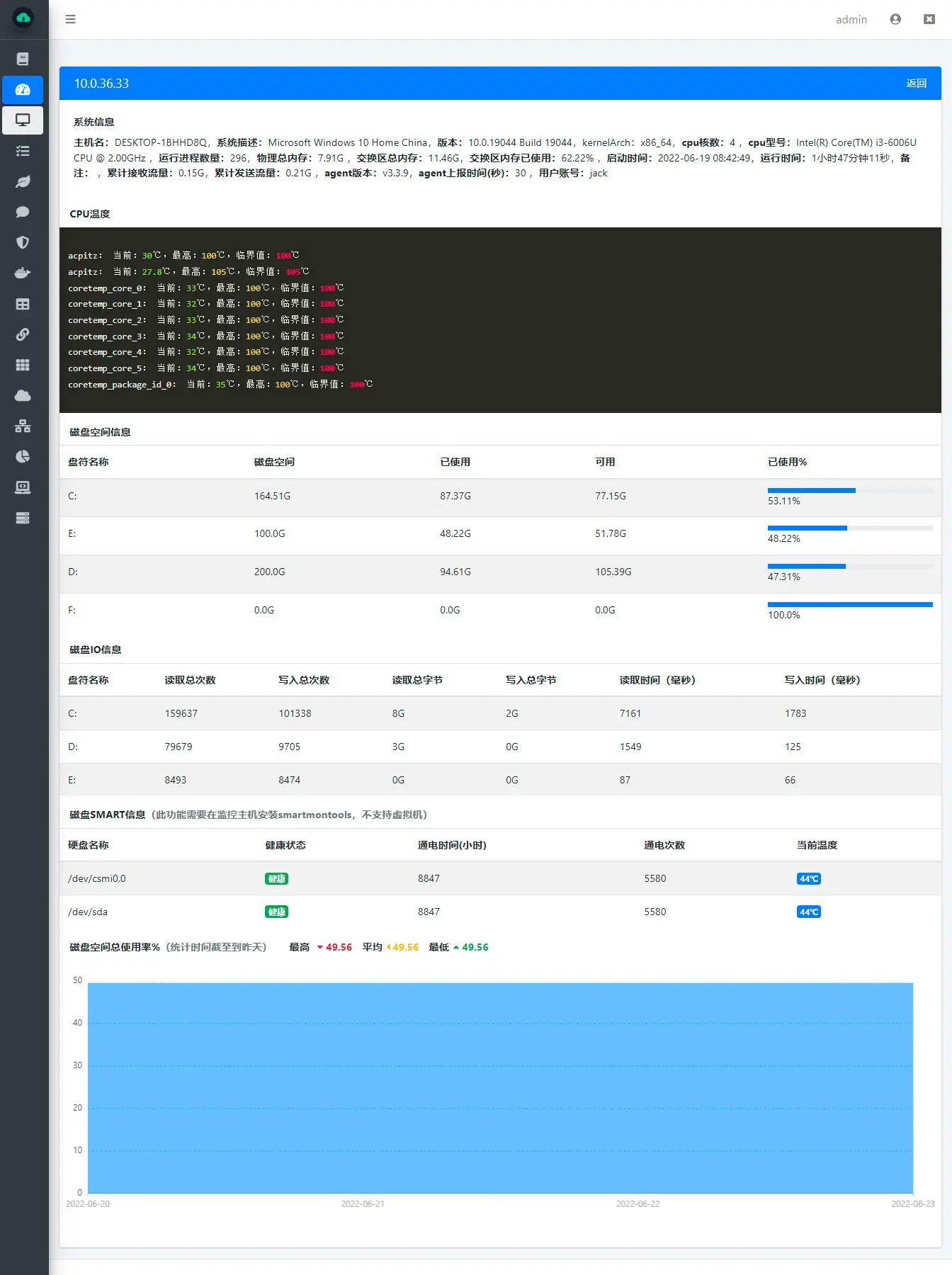

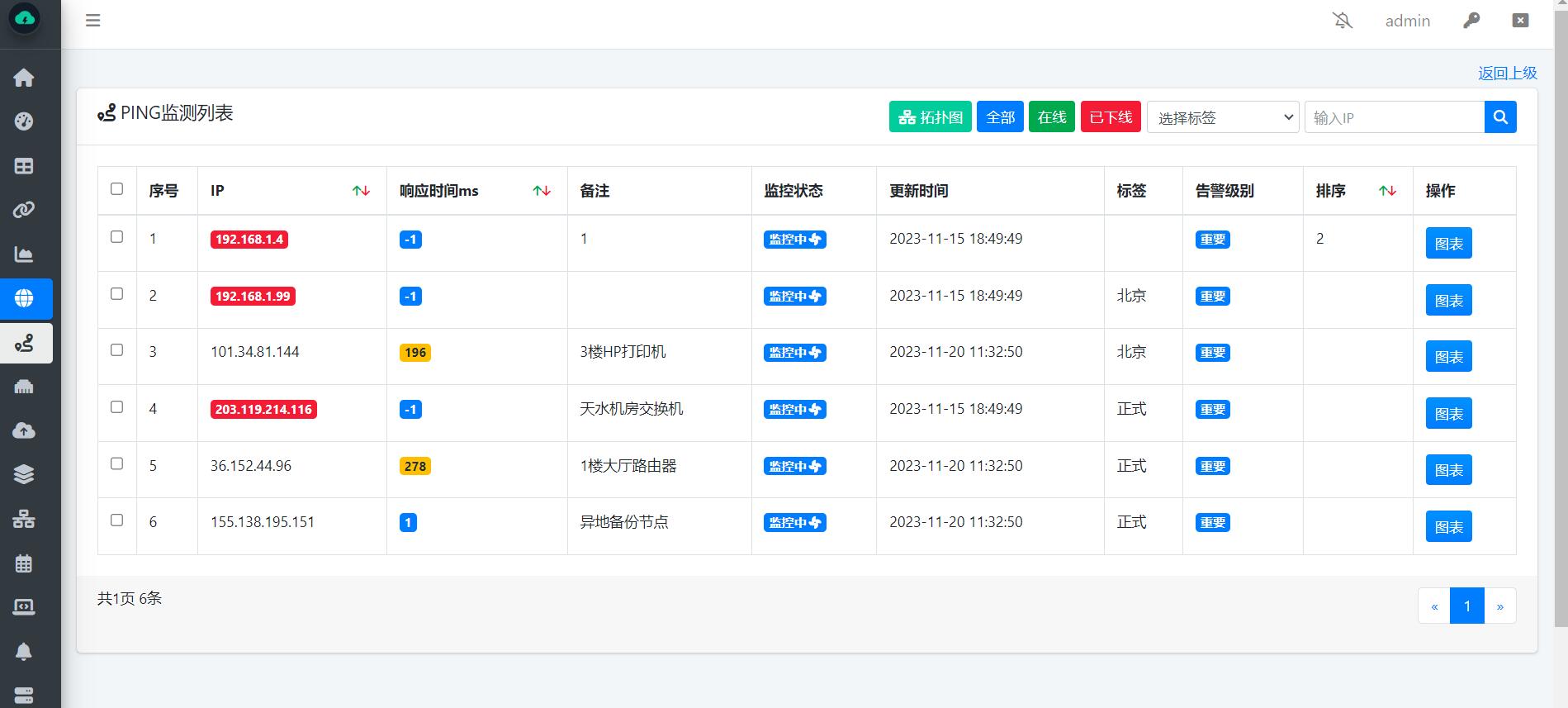

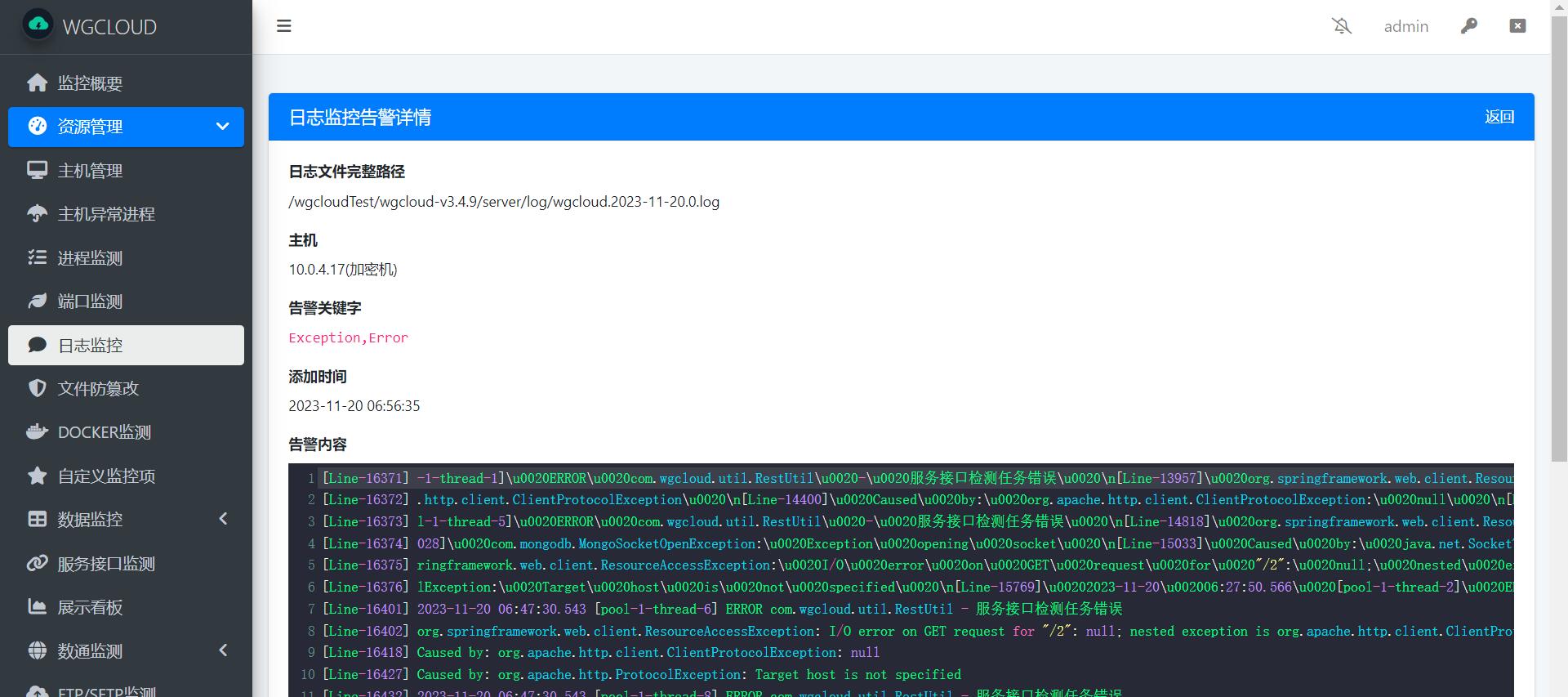

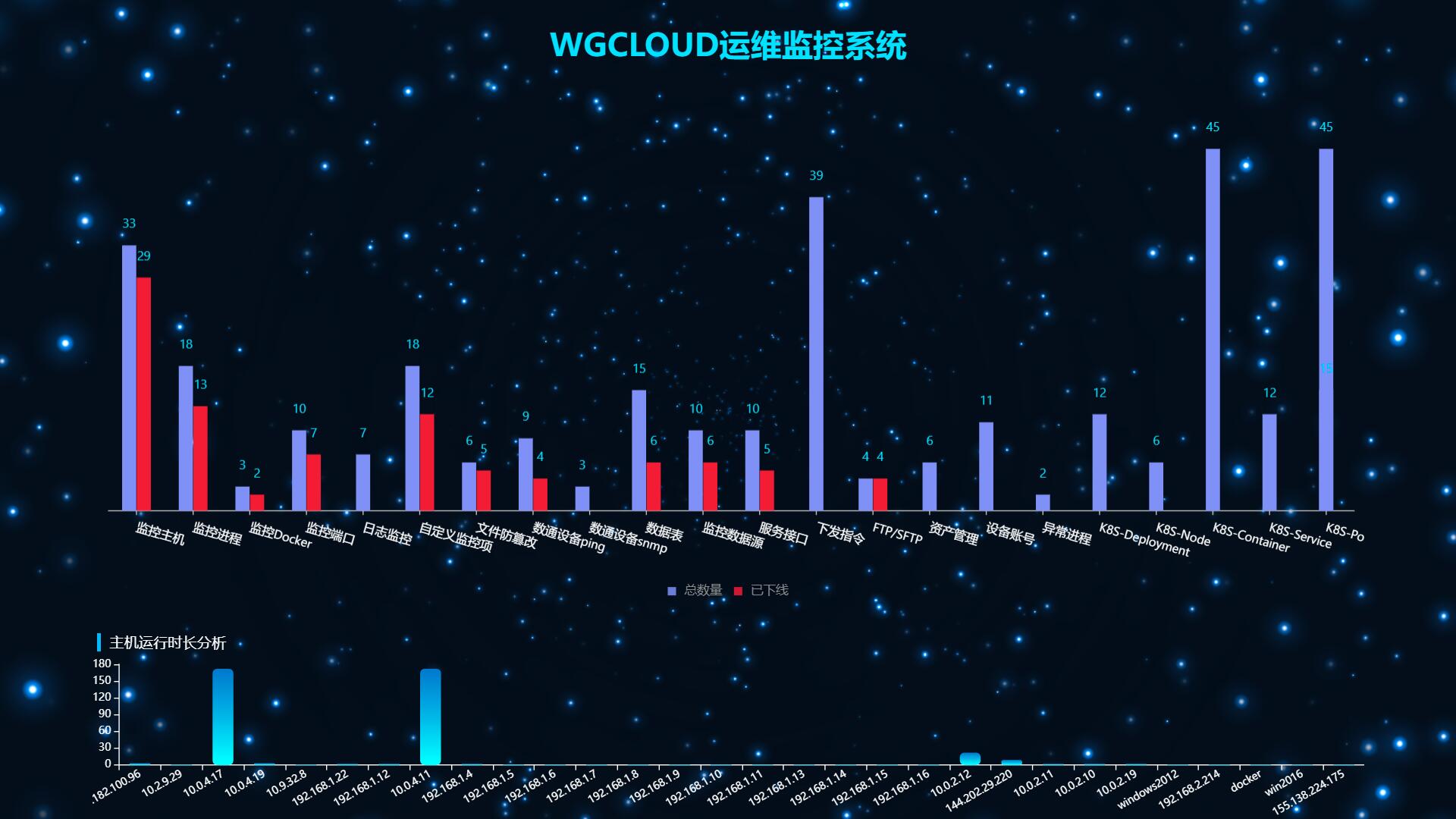

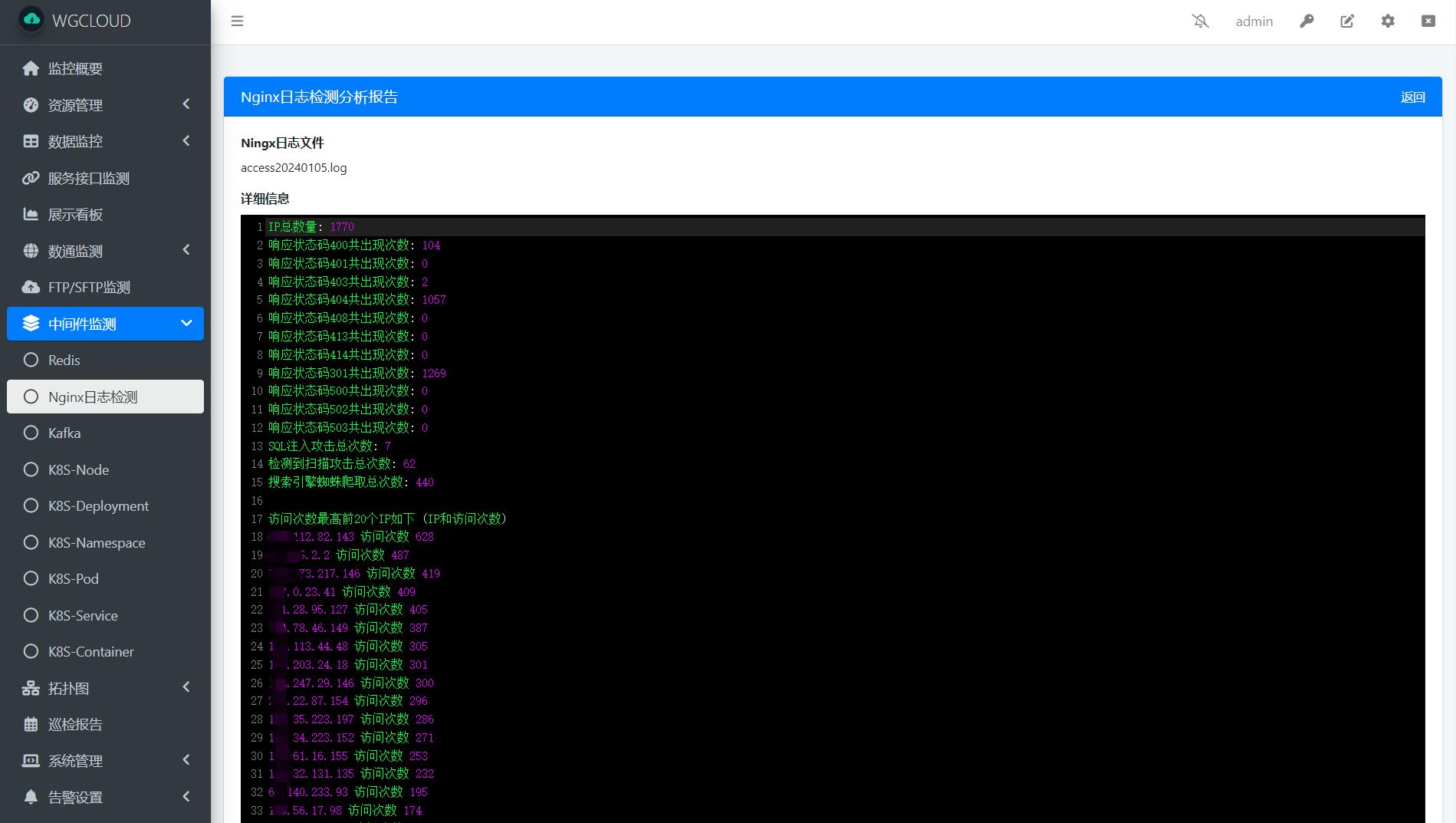

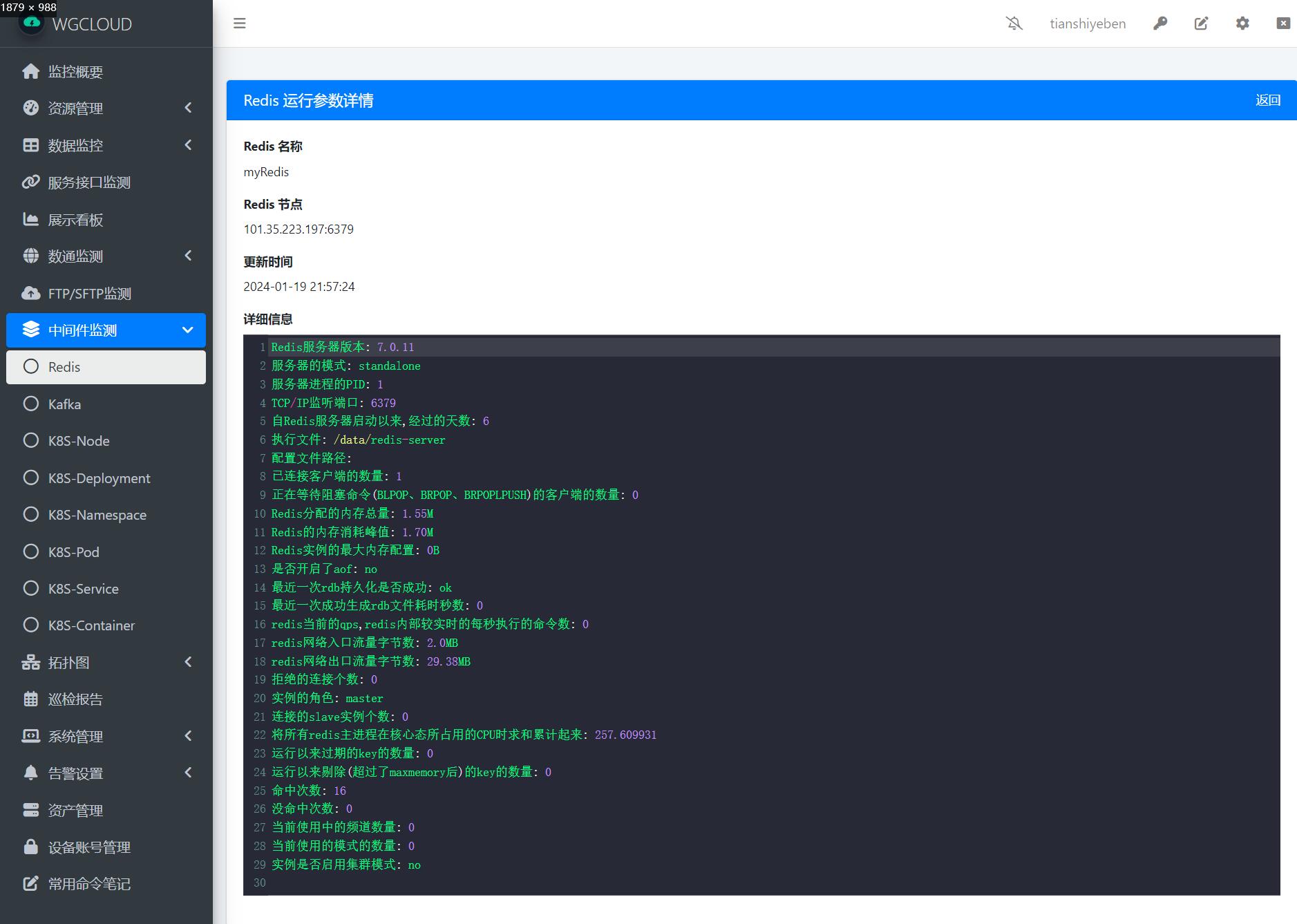

WGCLOUD 是一款集成度较高的分布式运维监控平台,具有集群监控,易部署、易上手使用、轻量、高效、自动化等特点,server 端基于 springboot 开发,agent 端使用 go 编写。核心模块包括:主机系统信息监控,CPU 监控,CPU 温度监控,内存监控,网络流量监控,磁盘 IO 监控,磁盘空间监测,系统负载监控,硬盘 smart 健康检测,应用进程监控,端口监控,docker 监控,日志文件监控,文件防篡改保护,数据可视化监控,自动生成拓扑图、大屏可视化,数通设备监测,服务接口监测,K8S 监测,设备账号管理,web ssh ,指令下发,告警信息(邮件、钉钉、微信等)推送

码云仓库:https://gitee.com/wanghouhou/wgcloud

GITHUB 仓库:https://github.com/tianshiyeben/wgcloud

WGCLOUD 唯一官网:http://www.wgstart.com

WGCLOUD 支持监测的操作系统平台

支持监测 Linux 系列:Debian、RedHat、CentOS、Ubuntu、Fedora、麒麟、统信 (UOS)、龙芯 (mips) 等

支持监测 Windows 系列:Windows Server 2008 R2,2012,2016,2019,2022,Windows 7,Windows 8,Windows 10,Windows 11

支持监测 Unix 系列:solaris,FreeBSD,OpenBSD

支持监测 MacOS 系列:macOS amd64,macOS arm64

其他支持:ARM,Android(安卓),riscv64,s390x,树莓派等

WGCLOUD-v3.5.2 更新说明

1. 新增,磁盘 IO 读写速率数据监测

2. 新增,支持 SQL Server 作为存贮数据库,查看说明

3. 新增,日志监控,当监控文件夹下的日志时,路径支持包含动态日期作为参数,可以用 {yyyyMMdd} 或者 {yyyy-MM-dd} 来代替当前日期年月日,如 20240430,查看说明

4. 优化,SNMP 检测,当进出口流量 OID 为空时,系统不再监控进出口流量,以减少设备压力。如果要监控所有进出口流量,可以输入端口列表通用 OID 即可,添加会有提示说明

5. 优化,常用命令笔记模块,改造为工作笔记

6. 优化,拓扑图,鼠标放上去后,显示主机的 cpu,内存,流量速率,负载等信息,ping 拓扑图显示响应时间

7. 优化,agent 性能

8. 一些已知的 bug 修复,优化 UI,代码结构优化

![]()

![]()

![]()

![]()

![]()

![up-eb8b552dcc652a42e1a29cfe48dbec15c0d.png]()

![up-d984aefd21d3fda515eee1632eee780d868.png]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()