本周安全态势综述

OSCS 社区共收录安全漏洞40个,公开漏洞值得关注的是 Spring Data REST 敏感信息泄露漏洞(CVE-2022-31679),Apache Kafka 拒绝服务漏洞(CVE-2022-34917),Apache InLong 反序列化漏洞(CVE-2022-40955),Linux kernel 释放后重用漏洞(Dirtycred)(CVE-2022-2588)。

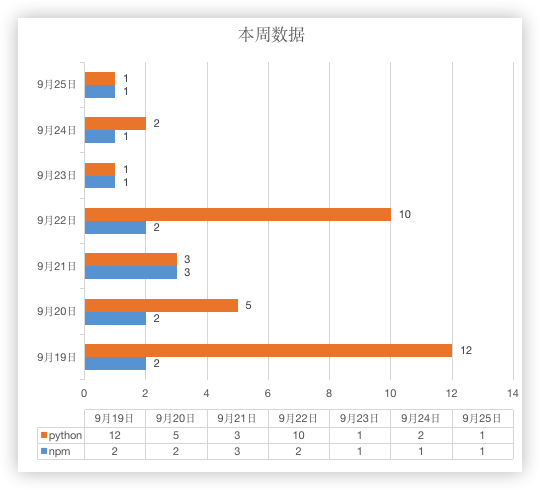

针对 NPM 、PyPI仓库,共监测到 4 次投毒事件,涉及 46 个不同版本的 NPM 、PyPI组件,投毒组件中绝大多数行为是尝试获取主机敏感信息。

重要安全漏洞列表

- Spring Data REST 敏感信息泄露漏洞(CVE-2022-31679)

Spring Data REST是一个用于构建restful服务的 Spring Web 框架。

在 Spring Data REST 中允许通过 HTTP PATCH 方法访问公开的资源的应用程序,但由于对请求的校验不完整,导致可以通过请求底层域模型的结构来获取隐藏的实体属性。

攻击者可利用该漏洞获取敏感信息。

参考链接:https://www.oscs1024.com/hd/MPS-2022-12709

- Apache Kafka 拒绝服务漏洞(CVE-2022-34917)

Apache Kafka是一个高度可扩展的分布式消息队列。

在Apache Kafka受影响版本中,允许未经身份验证的恶意客户端在Broker上分配大量内存,这可能导致Broker内存不足进而导致拒绝服务。

攻击场景:

1)没有身份验证的Kafka集群:任何能够与Broker建立网络连接的客户端都可能引发该问题。2)具有SASL身份验证的Kafka集群:任何能够与Broker建立网络连接而无需有效SASL凭据的客户端都可以触发问题。3)具有TLS身份验证的Kafka集群:只有能够通过TLS成功身份验证的客户端才能触发问题。

参考链接:https://www.oscs1024.com/hd/MPS-2022-42906

- Apache InLong 反序列化漏洞(CVE-2022-40955)

Apache InLong 是一款针对海量数据的一站式集成框架。

受影响版本 Apache InLong 中 MySQL 中数据在反序列化时缺少过滤,导致能指定 MySQL JDBC 连接 URL 参数的攻击者可能会在 Apache InLong 服务器上执行远程代码。

攻击者可利用该漏洞进行远程代码执行,甚至接管服务器。

参考链接:https://www.oscs1024.com/hd/MPS-2022-57298

- Linux kernel 释放后重用漏洞(Dirtycred)(CVE-2022-2588)

Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。

在Linux 内核的 net/sched/cls_route.c 实现的 route4_change 中发现了一个漏洞,该漏洞源于释放后重用,本地攻击者利用该漏洞会导致系统崩溃,可能会造成本地特权升级问题。需要用户或网卡空间具有 CAP_NET_ADMIN 的特权能力。

参考链接:https://www.oscs1024.com/hd/MPS-2022-52796

*查看漏洞详情页,支持免费检测项目中使用了哪些有缺陷的第三方组件

投毒风险监测

OSCS针对 NPM 、PyPI仓库监测的恶意组件数量如下所示。

![]()

![]()

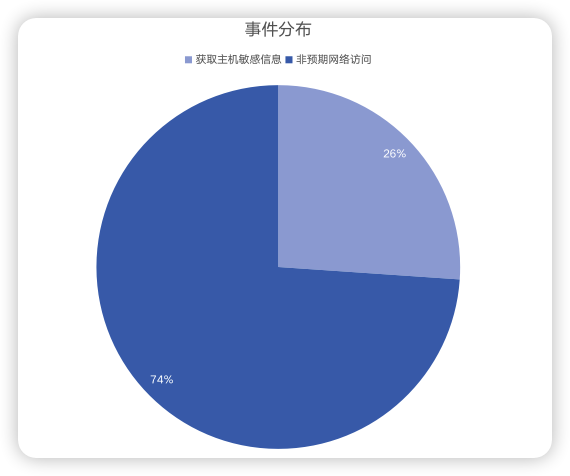

本周新发现 46 个不同版本的恶意组件,其中

- 74%的投毒组件为:获取主机敏感信息(获取了主机的用户名、IP 等敏感信息发送给恶意服务器)

- 26%的投毒组件为:非预期网络访问(请求指定指定服务器,无危害)

其他资讯

加密货币交易平台的多个组件被投毒

https://www.bleepingcomputer.com/news/security/npm-packages-used-by-crypto-exchanges-compromised/

被忽视15年的CVE-2007-4559 Python漏洞 导致35万项目陷入代码执行风险

https://www.bleepingcomputer.com/news/security/unpatched-15-year-old-python-bug-allows-code-execution-in-350k-projects/

情报订阅

OSCS(开源软件供应链安全社区)通过最快、最全的方式,发布开源项目最新的安全风险动态,包括开源组件安全漏洞、事件等信息。同时提供漏洞、投毒情报的免费订阅服务,社区用户可通过配置飞书、钉钉、企业微信机器人,及时获得一手情报信息推送:

https://www.oscs1024.com/?src=osc

具体订阅方式详见:

https://www.oscs1024.com/docs/vuln-warning/intro/?src=osc

![]()