这段时间,相信大家看了不少关于“手机设置SIM卡密码”的安全提示新闻,但设置了SIM卡密码,其实也只是防止手机丢失情况下对方使用你的手机卡来接收短信验证码。对于短信验证码的安全窃取,犯罪分子还有一种更高超的犯罪手法,只需要在你们小区附近,就可以远程盗取验证码。真是防火防盗防“老王”,防不胜防。

![]()

此前,老骆驼也说过短信验证码的安全可以从用户、运营商、系统提供方三方面来分析。今天就给大家聊一下运营商方面一些可能导致我们的短信验证码被窃取的注意点。

01卧底黑产链,窥探作案手法

想要曝光犯罪,自然要先了解犯罪。自从决定今后写一系列的电信诈骗、网络犯罪的专题文章后,老骆驼也通过一些方式去接近黑产从业犯罪分子,了解熟悉最新流行的犯罪作案手段。

![1604283299_5f9f6ba3c948aea5ec57e.png!small?1604283302907]()

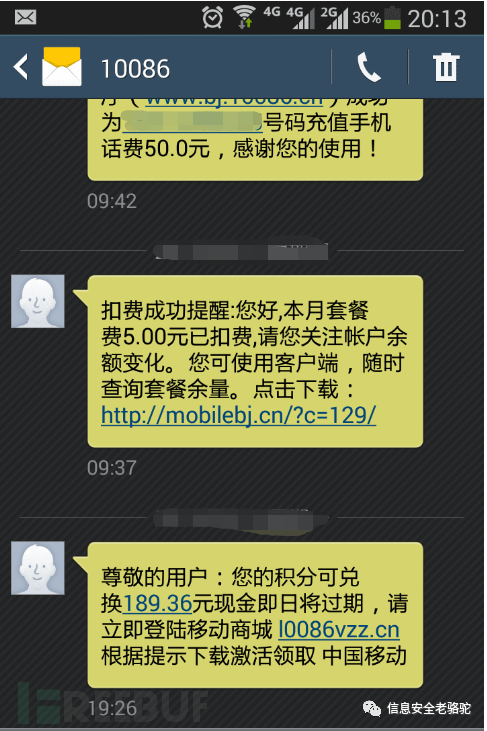

一条消息引起了我的注意,“短信嗅探”对于安全技术圈的人来说肯定都不陌生的,利用运营商GSM网络的技术缺陷,抓取周边手机用户的短信验证码,也是已经曝光很多年的老问题了。但这种使用技术漏洞来进行的电信犯罪,对于普通民众来说简直就是“降维打击”,受害者必定不知所措。

虽然犯罪分子说的是只用短信嗅探盗取话费,因为现在还是有一些支付平台支持用手机号码+短信验证码的方式扣话费购买点卡、购物卡。但实际上,如果对方能获取到短信验证码,自然是不会满足于几十元话费的犯罪收益。查一查近期的案件曝光新闻,利用这种手段盗刷银行卡的也不少见:

![1604283325_5f9f6bbdc3e4b428a00a0.png!small?1604283328972]()

02 短信嗅探(GSM嗅探)

1993年,中国有了第一个GSM网络,也就是2G网络,大家才可以用手机进行电话接打、短信收发。但欧洲电信标准组织设计的GSM标准一开始就存在安全缺陷,运营商的基站可以对接入基站的手机用户进行身份认证,但手机终端是无法判断其接入的基站是否是运营商的基站,且基站与用户之间的通信是明文的。因此在2000年左右就有人提出了GSM网络的这个安全漏洞。

从2011年开始,国内就有利用GSM的漏洞进行犯罪的例子了。相信大家都听过“伪基站”吧,就是利用GSM网络下用户无法对接入的基站合法性进行验证的漏洞,通过信号发射装置伪装成运营商的基站,欺骗手机用户接入。然后通过群发短信的方式进行广告宣传、短信钓鱼诈骗。由于对方可以伪装成运营商、银行等正规机构的号码发送短信,欺骗性更高。

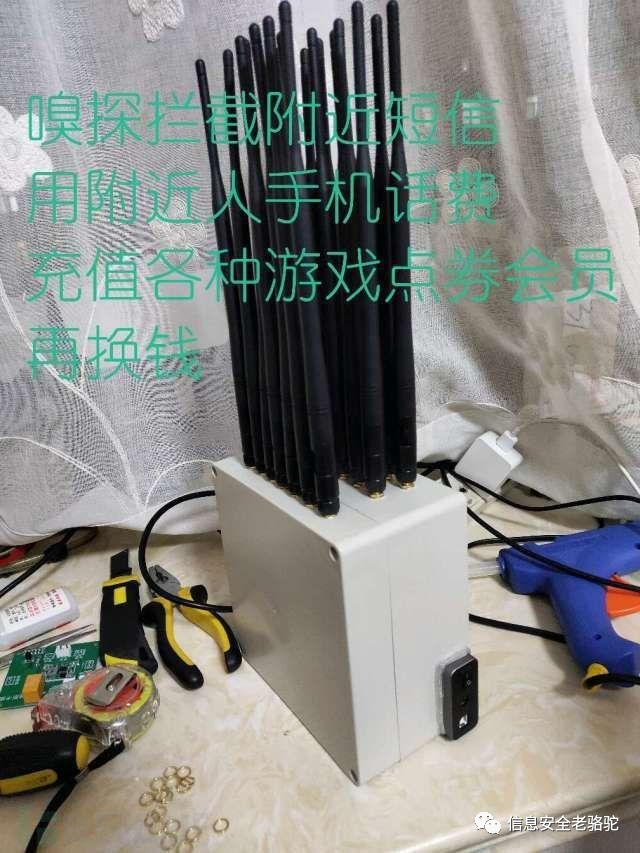

![1604283337_5f9f6bc9e67b006adf7d9.png!small?1604283341061]()

随着运营商和执法部门对伪基站犯罪打击力度的增强,以及4G普及后大量用户将sim卡更换成双向鉴权的usim卡,利用伪基站群发短信作案的团伙也销声匿迹了。但随着短信验证码在移动支付领域的频繁应用,犯罪分子又盯上了短信验证码,将信号干扰、GSM中间人攻击、GSM短信嗅探等多种攻击方式综合利用,用于窃取短信验证码。

这类案件的一般作案手法如下:

1. 一般将作案地点选在人流量大的地点,作案时间选在晚上大家睡觉时(盗取短信验证码时,受害者手机也会收到短信验证码)。

2. 利用信号干扰设备将受害者手机网络从3G、4G降级到2G网络。使用信号干扰设备会影响较多用户,易被发现。也有不使用干扰设备的,直接攻击老年机、电话手表、双卡手机中的2G卡以及3G、4G信号较差的小区。

3.利用伪基站技术使受害者的手机接入到犯罪团伙的伪基站中,伪基站连接受害者手机及运营商基站,形成“GSM中间人攻击”,伪基站设备中的伪终端以受害者的身份接入到运营商的基站中,并向事先准备好的手机号码拨打电话以获取受害者手机号码。(GSM嗅探只能获取到短信内容,为了实现盗刷,需要受害者手机号码)

![1604283372_5f9f6becacb432ca5f576.png!small?1604283379278]()

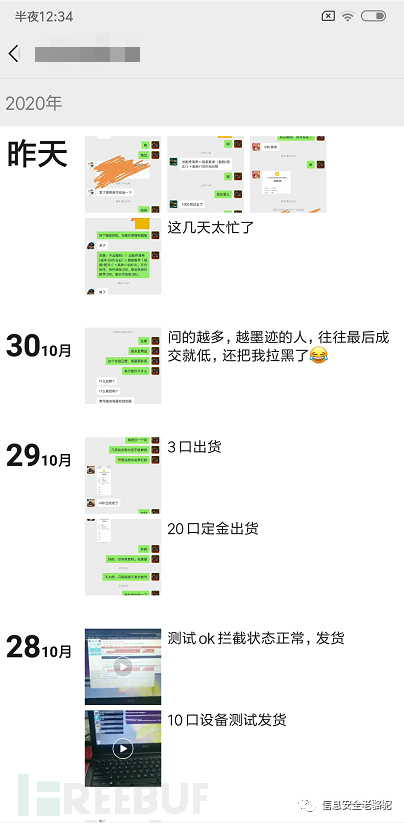

4.在一些支持“话费购物”的小支付平台进行充值卡、购物卡的购买,并同时使用获取到的手机号码、GSM短信嗅探设备抓取的短信验证码完成消费。

![1604283427_5f9f6c23d893773f0e600.png!small?1604283432192]()

5.还有些犯罪分子在获取到用户手机号码后,通过黑产链上的其他渠道购买用户的身份证、银行卡信息,在支付平台上进行贷款、消费等盗刷。

![1604283441_5f9f6c31201e632eea0c4.png!small?1604283444143]()

上图是GSM中间人攻击的图示,伪基站插在用户和运营的正规基站中间,用户手机和运营商基站在进行身份认证时所需要的认证信息中间人都可以获取并发送给需求方,以完成正常的接入认证。

03 关于GSM网络安全

为什么老骆驼要聊这个多年前就存在的GSM短信嗅探攻击,其实我也不想“炒冷饭”,但事实证明利用短信嗅探进行犯罪的案件并不少,不信大家可以自己用关键字 “短信嗅探 盗刷”搜索一下。而且地下黑产里短信嗅探的设备还在不断的更新和销售,只要有人买作案工具,那必然是有受害者的。特别是容易受攻击的“老年机”用户,由于大多使用老年机的受害者,缺乏相关的安全意识,被攻击了也未必能第一时间发现。

![1604283469_5f9f6c4d9bc92f4bcfa27.png!small?1604283472718]()

根据老骆驼从几个“短信嗅探设备”黑产销售商的询问结果来看,目前短信嗅探攻击都是针对中国移动和中国联通的,还没有发现针对中国电信的手机用户进行短信嗅探攻击,主要是因为中国电信用的2G网络不是GSM制式,用的CDMA制式。所以如果你用的是中国电信的手机号码,暂时是安全的。

大家可能有疑惑,既然都知道GSM不安全,现在又都是用的4G、5G手机了,为何运营商不直接关闭GSM?实际上,中国还存在一大批的GSM网络用户,例如老年机、电话手表、物联网终端设备等等,甚至在没开通VoLTE高清通话业务的情况下,拨打电话时4G网络也会回落到2G网络。如果一下把GSM基站全关闭了,那么会影响大量的2G网络用户?

关于短信验证码的嗅探,因为老骆驼不是无线安全的专家,只能简单通俗的给大家介绍下犯罪分子的作案手段,如果大家对短信嗅探犯罪还有更多兴趣,可以看一看2018年短信嗅探犯罪刚出现时,豆瓣用户“独钓寒江雪”的一篇热文《这下一无所有了》(没法加链接,大家自己搜索吧),手机放床头,一觉醒来,啥都没干,账户里的钱就被人盗刷了,还背上巨额贷款。发生在谁身上都得很郁闷了。

和老骆驼之前的遭遇一样,“独钓寒江雪”被盗刷后一开始想找回损失也是困难的。当然“独钓寒江雪”同学最后还是找回了他的损失,老骆驼也找回了自己的损失,但相信不是所有人都和我们一样幸运的,公众号留言里还有一堆被盗刷后无法得到赔付的受害经历者。这里还是建议大家如果没有资金压力,对于各个支付平台上的各类“先消费后还款”的消费贷款业务还是谨慎开通。这类业务的开通环节身份验证更严格一些,但使用它进行消费时并无太多限制,容易被犯罪分子利用,给自己造成麻烦。

总结和防范

先说总结:

首先,这类短信嗅探攻击作案也只是个案,无需过度恐慌。犯罪分子是抓不完的,移动支付让大家钱包里的现金越来越少,偷钱包的小偷少了,支付盗刷的犯罪多了起来,老骆驼写文章的目的只是让大家提高警惕。

犯罪分子的作案手法不断在升级,都是围绕着获取短信验证码这一目的;除了老骆驼提过的钓鱼网站、木马病毒、短信嗅探,目前已知的还有通过运营商的一些正常业务来实现的,比如“短信转移”、“超级信使”、“在线补卡”,当然这些业务在被利用后运营商也通过下架业务或者加强验证的方式进行了修复,但还有没有其他的通过APP、他人手机号码进行“短信代收”、“电话转移”的业务遗漏掉的?运营商在设计各种方便用户的通信业务时,还是需要考虑下目前短信验证码的重要性以及公民身份信息泄露的现状,通过增加各种可能的风险控制措施来降低业务被犯罪分子利用的可能性。部分平台是支持将验证码以电话方式语音播报的,猜测这也是当时我的手机被盗后对方为什么要将我的手机号码设置呼叫转移。

再谈下针对短信嗅探的防范措施:

1.目前中国电信不存在这种被攻击的风险,将重要的银行卡、支付APP绑定手机号码改成电信的手机号码可以作为有效防范措施之一。(也希望今后如果其他运营商通知关闭2G网络,大家给与支持和理解。)

2.发现手机无故从4G被降到2G网络,并且收到可疑的短信验证码,可以第一时间通知运营商挂失手机卡(信号差也可能4G降成2G)。也有人建议开飞行模式或者关机,但如果已经被GSM中间人攻击的情况下,就算你关机了,对方还是可以继续用你的身份使用电话和短信功能,所以挂失手机卡比开飞行模式或关机更有效。

3.晚上睡觉时关机,这一点老骆不推荐,容易漏接重要的电话。

4. 绑定银行卡、支付APP的手机号码单独安装在一台手机上,平时关机,需要使用时再打开,这一招是有效,但就是使用起来比较麻烦。

5.做好个人身份信息保护,要实现资金盗刷除了短信验证码,还需要获取身份信息、银行卡信息。(这是一句废话,我自己说得都没信心,有机会还会给大家聊聊个人信息泄露的现状)

附上两个短信验证码盗取的新闻视频,一条是2016年的在线补卡盗刷,一条是2018年的短信嗅探盗刷,供大家学习。