云栖号资讯:【点击查看更多行业资讯】

在这里您可以找到不同行业的第一手的上云资讯,还在等什么,快来!

![image image]()

摘要

4G时代,我们已经见证了不少互联网的安全事故,例如OpenSSL水牢漏洞、WannerCry勒索病毒、Petya勒索病毒变种肆虐等。而在即将到来的5G时代,网络安全同样面临很多挑战。5G将赋能各行各业,也将承载更多的社会资产、生产和责任。近年来网络安全成为各行业数字化转型中面临的重要挑战。5G作为行业物联网的首选网络技术,需要给行业用户提供安全、可靠和可信的清晰视图,让垂直行业有信心去积极拥抱5G,这是5G标准化工作的重中之重。随着国际局势的不断变化,5G安全越来越成为国家安全战略的重要组成部分。5G时代下应用的安全防御也将成为重要课题。本文将围绕着5G的6个方面,虚拟化、开放性、大连接、大数据、切片性、开源化。分别进行深入分析和探究,为如何加强应用的防护提出建设性意见和建议。

背景

根据全球移动供应商协会(GSA)统计,截至 2019 年底,全球 119 个国家或地区的 348家电信运营商开展了 5G 投资,其中,61 家电信运营商已经推出 5G商用服务[1]。截至今日(2020年5月6日)我国5G基站数完成19.8万个[2],我国预计今年内完成50万个5G基站的建设。5G基础建设正在我国如火如荼的进行着,5G网络的目标是为增强的移动宽带,大规模机器类型通信和实时控制提供无处不在的高速和低延迟连接。在由FuTURE论坛举办的“5G网络发展战略研讨会”上[3],中国工程院院士邬贺铨表示,5G作为新型基建设施的首选,被赋予应对疫情带来的经济下行压力和经济高质量可持续发展提供新引擎的重任,同时他指出,5G新基建将带来技术、运维、产品、市场和安全成熟性五大挑战。5G的安全可靠性,将在5G的以下6个方面暴露其问题。包括:虚拟化、开放性、切片化、大连接、开源化、大数据。

正文

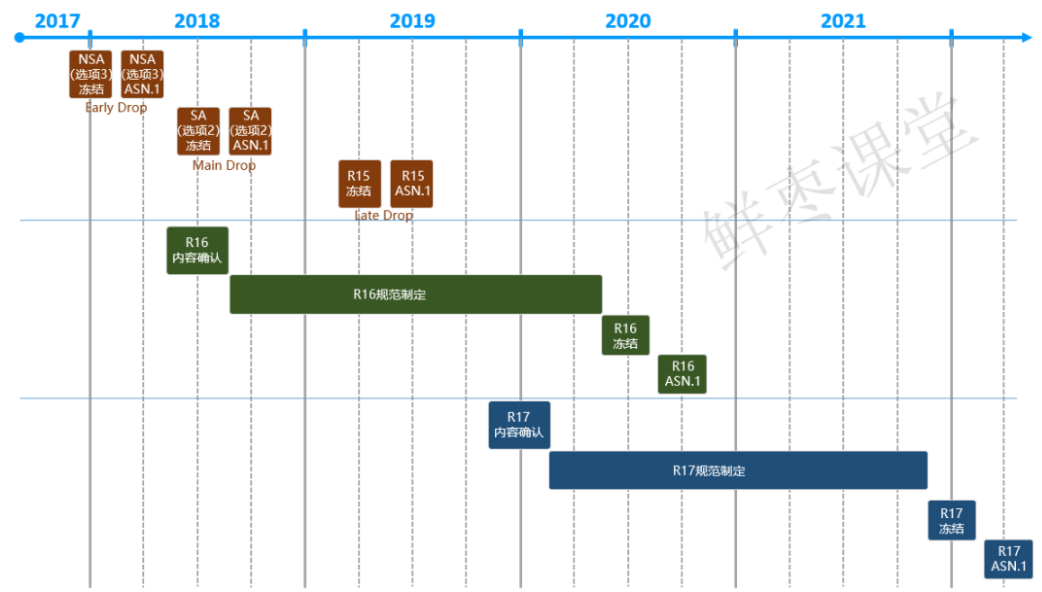

第三代合作伙伴计划(3GPP)于2018年3月发布了移动通信系统规范的第14版,为第5代移动通信(5G)奠定了基础。关于5G的标准,目前大家讨论的是15版(3GPP-R15)。在这个标准中,将5G的建设分为了两步走,这两步走得都很艰辛。第一步经过78次开会,无数的讨价还价和妥协,最后在2018年年底总算是确定下来了。第二步,在2019年6月份才确定。受新冠病毒全球爆发的影响,国际通信标准组织3GPP再次延后了Release16版本的发布时间,3GPP-R16版本作为5G第二阶段的标准版本主要关注垂直行业应用及整体系统的提升,主要功能包括面向智能汽车交通领域的5G V2X,在工业IoT和URLLC增强方面增加可以在工厂全面替代有线以太网的5G NR能力如时间敏感联网等,包括LAA与独立非授权的非授权频段的5G NR,其他系统提升与增强包括定位、MIMO增强、功耗改进等。此前因为受R15 Late drop版本冻结时间推迟的影响,R16规范冻结时间由原定的2019年12月推迟至2020年3月。这次,又继续推迟了3个月。

![image image]()

更新后的3GPP版本时间表

5G的网络架构

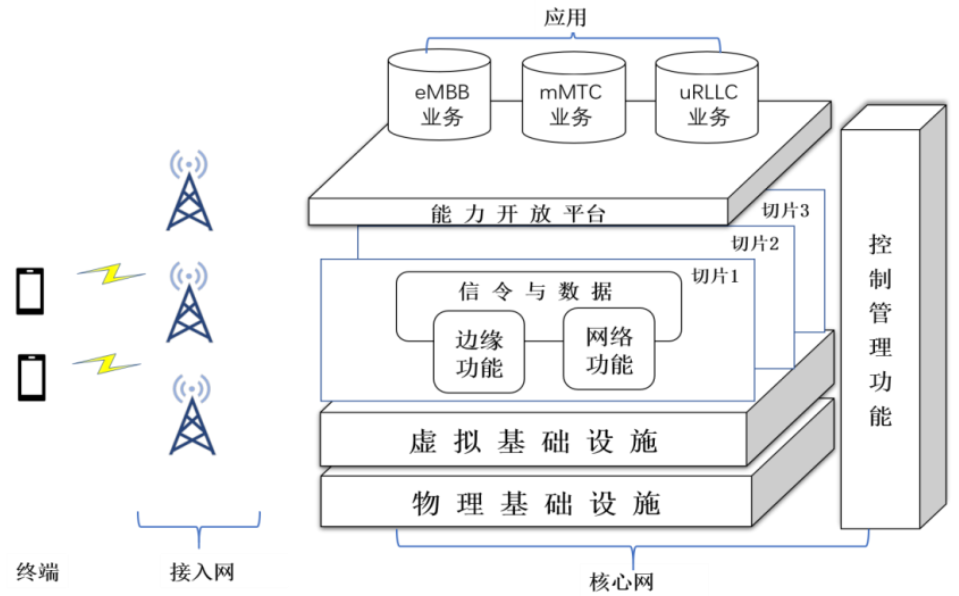

从网络架构来看,5G 网络整体延续 4G 特点,包括接入网、核心网和上层应用(如下图)。

为满足 5G 移动互联和移动物联的多样化业务需求,5G 网络在核心网和接入网均采用了新的关键技术,实现了技术创新和网络变革。

![image image]()

5G的网络架构图

5G安全可靠面临的挑战如下:

虚拟化与开源化:

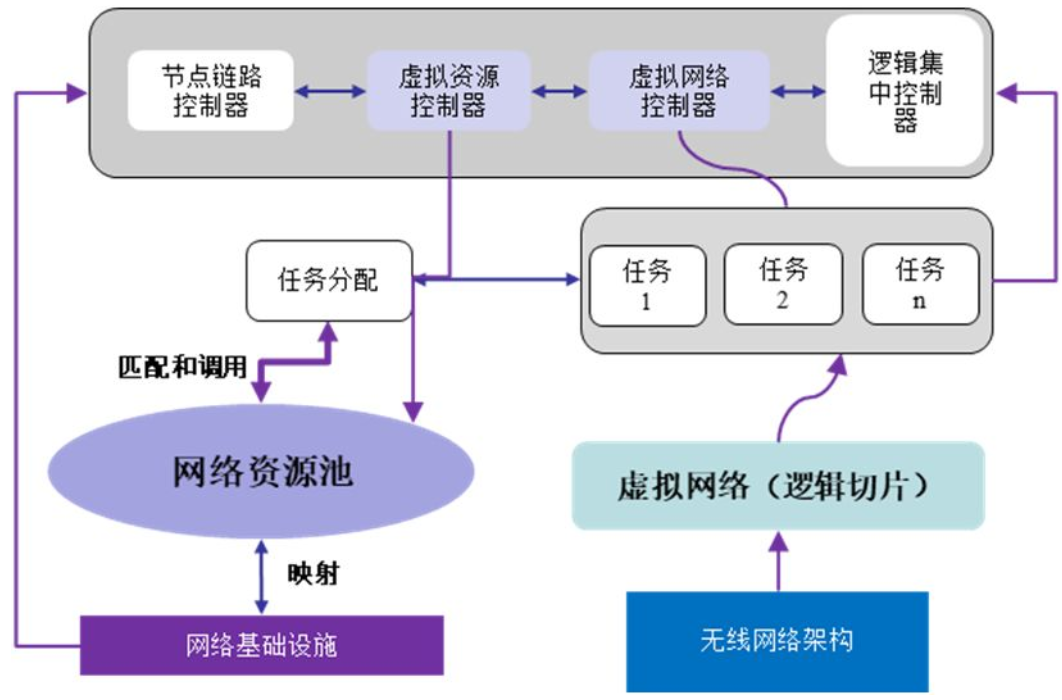

未来5G网络因为频段和业务的需求,将呈现出密集、复杂的网络结构,基站数量和部署密度将远超现有4G网络。随着SDN/NFV(Software Defined Network/Network Function Virtualization, 软件定义网络/网络功能虚拟化)技术的不断发展,移动网络核心侧设备的虚拟化技术已经逐渐成熟,随着软硬件技术和能力的不断增强,各大厂商和运营商也开始研究无线侧虚拟化。为了提供一个能够面向应用、开放灵活、低成本和易维护的网络,无线接入侧网络虚拟化研究成为了业界研究的热点。

![image image]()

网络资源虚拟化[12]

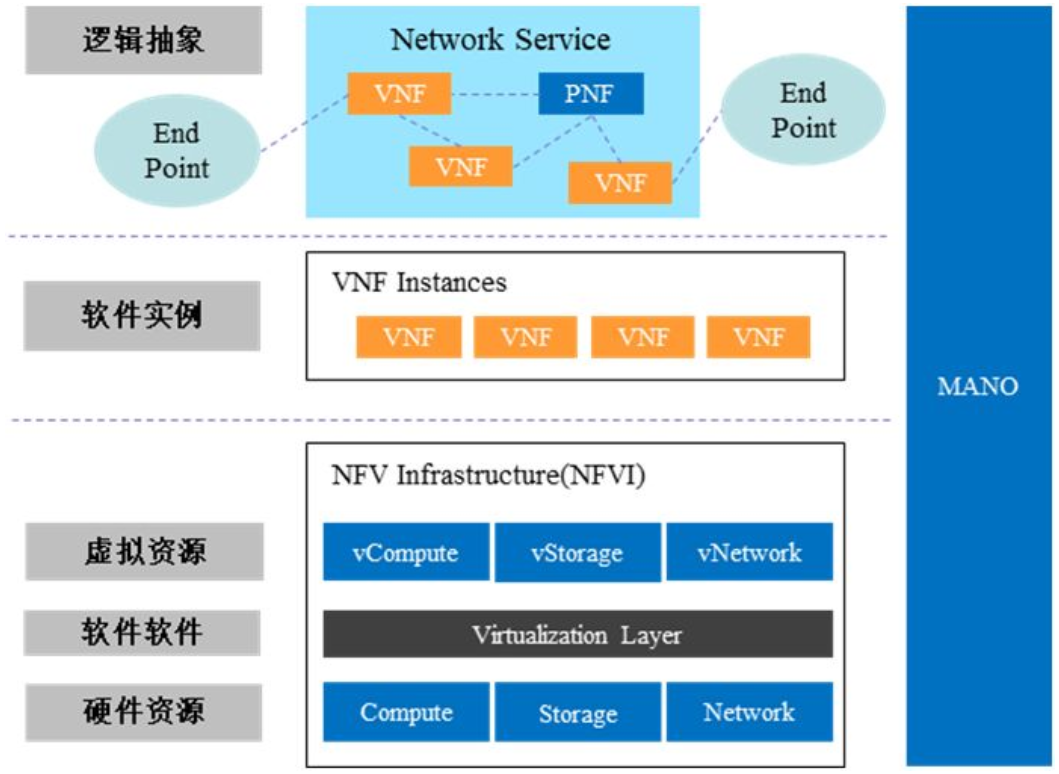

![image image]()

网络功能虚拟化 NFV分层视图[13]

存在的风险:

5G引入虚拟化技术实现无线网灵活可控,然而虚拟化却模糊了网络的物理边界,虚拟安全域会动态变化,传统依赖物理边界防护的安全机制难以奏效。控制系统易成为网络安全攻击的对象,而底层网络资源共享将挑战安全隔离。开源软件对第三方开源基础库过度依赖,加大了引入安全漏洞的风险。

技术应对措施:

可借鉴现有在 4G 核心网和 IT 行业应用中使用的云化安全解决方案,并参考欧洲电信标准化协会(ETSI)制定的多个网络虚拟化安全标准6。一是进行系统安全加固,对管理控制操作进行安全跟踪和审计,提升防攻击能力。二是提供端到端、多层次资源的安全隔离措施,对关键数据进行加密和备份。三是加强开源第三方软件安全管理。[15]

开放性

存在的风险:

5G 开放给客户自定义与调配业务,恶意第三方容易获得对网络的操控能力。5G采用通用互联网协议代替传统移动网专用协议,扩展了业务能力,但更容易受到外部攻击。

技术应对措施:

一是加强 5G 网络数据保护,强化安全威胁监测与处置。二是加强网络开放接口安全防护能力,防止攻击者从开放接口渗透进入运营商网络。

从整体看,尽管 5G 网络引入的网络功能虚拟化、网络切片、边缘计算、网络能力开放等关键技术,一定程度上带来了新的安全威胁和风险,对数据保护、安全防护和运营部署等方面提出了更高要求,但这些技术的引入也是逐步推进和不断迭代的,其伴生而来的安全风险,既可通过强化事前风险评估,也可在事中事后环节采取相应的技术解决方案和安全保障措施,予以缓解和应对[16]。

切片化

存在的风险:

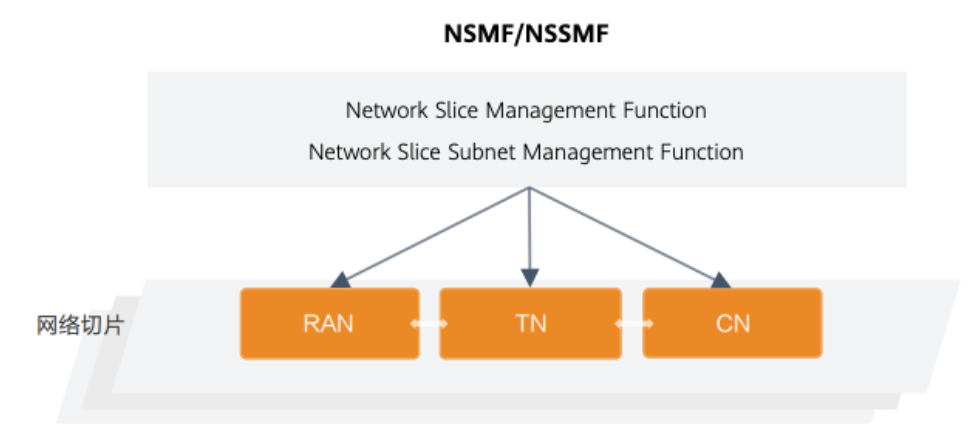

5G提供了网络切片(R15定义架构,R16实现)将同一张移动网络隔离为不同的虚拟网络,并在各切片中提供不同业务所需的差异化SLA及各切片之间的安全隔离性。切片的逻辑框架由RAN+TN+CN共同构成,由NSMF进行端到端管理。但考虑到不同领域实现切片的难度和必要性各有不同,又可以由各领域NSSMF对切片进行分段设计。其中由于核心网是业务交互的集中点,更需要尽早部署网络切片。此外,贴近业务本地部署的MEC(R15)的引入,则进一步强化和保障了各切片中低时延的可获得性。

![image image]()

网络切片架构图

切片间需要有效的安全隔离机制,以免某个低防护能力的网络切片被攻击以后成为跳板波及其他切片。

技术应对措施:

针对上述安全风险,可使用云化、虚拟化隔离措施,如物理隔离,虚机(VM)资源隔离、虚拟防火墙等,实现精准、灵活的切片隔离,保证不同切片使用者之间资源的有效隔离,同时要做好网络切片运维和运营安全的管理,确保相应的技术措施得到落实[17]。

大连接与大数据

存在的问题:

大连接永远在线易成为DDoS攻击的跳板。防入侵能力又受限于低功耗算法。大连接认证会引发信令风暴,还会影响时延,车联网还要求支持点到多点的V2V快速认证。大数据,若以失真的数据来训练神经网络,会使决策错误且因AI结果不可解释性而难以发现。

技术应对措施:

对 5G 典型大连接大数据应用场景安全风险,可采取如下应对措施:一是加强安全防护技术和设备的演进升级,有效适应和应对超大流量对现有防护手段带来的冲击。二是建立面向低时延需求的安全机制,统筹优化业务接入认证、数据加解密等环节带来的时延,尽力提升低时延条件下安全防护能力。三是构建基于大规模机器类通信场景的安全模型,建立智能动态防御体系应对网络攻击,防止网络安全威胁横向扩散。

结束语

5G时代已经到了,虽然面临着诸多挑战,尤其是对于万物互联的各种应用场景下,对于5G网络环境提出了更高的要求,针对虚拟化、开源化、开放性、大连接、大数据、切片化等5G技术所存在问题,本文均提出了相关技术应对措施。我们应该秉持开放包容、平等互利、合作共赢的理念和原则,推动建立增强互信的双边或多边框架,充分重视各方对 5G 安全问题的正当关切,积极在联合国国际电信联盟等多边组织框架下探讨 5G 安全相关国际政策和规则;增进各方战略互信,进一步完善对话协商机制,加强 5G 网络威胁信息的共享,有效协调处置重大网络安全事件。探索最佳实践,共同分享应对 5G 安全风险的先进经验和做法。

【云栖号在线课堂】每天都有产品技术专家分享!

课程地址:https://yqh.aliyun.com/live

立即加入社群,与专家面对面,及时了解课程最新动态!

【云栖号在线课堂 社群】https://c.tb.cn/F3.Z8gvnK

原文发布时间:2020-06-01

本文作者:Nick

本文来自:“infoq”,了解相关信息可以关注“infoq”