|

android安全问题日益验证,作为一名移动安全渗透人员,有时需要对移动apk进行全面的渗透测试,而不能仅仅局限于apk本身,此时往往就需要结合静态分析和动态分析进行。

静态分析在不运行代码的方式下,通过观察进行分析发现;动态分析在运行代码的情况下,通过跟踪分析相关的内存,如寄存器内容,函数执行结果,内存使用情况等等,分析函数功能,明确代码逻辑,挖掘可能存在的漏洞。在某些情况下,需要动态分析才能够进行后续的渗透测试。

在进行apk分析时,有时需要分析数据包,可是有些数据包已经被加了防护,例如增加了完整性校验参数,这个参数能够阻止数据被篡改。针对这种情况,如果想直接进行分析就变得困难了,若想继续渗透测试可能就需要结合动态分析。因此接下来,我将以一个完整的分析思路进行介绍。

一、 背景

在对某个apk渗透测试的时候,发现该apk在发送数据包时,都传的有一个数据完整性参数。这样造成的结果是,如果渗透测试人员想对参数进行分析时无法对其进行修改。那么为了能成功的进行后续的渗透测试,就需要尝试逆向出数据包的签名算法。

二、 逆向目的

通过静态分析和动态分析获取数据包的签名算法,从而实现对apk后继的渗透测试。

三、 解决思路

首先,作为渗透测试人员肯定会思考程序是如何进行签名的?理论上数字签名就是给出加密后的信息以及信息摘要。服务端对接收到的数据进行摘要,然后对摘要的信息进行匹配,从而判断接收到数据包是否是完整且正确的信息。但是在实际实战中,可能会有些差别,这些差别需要通过观察数据包的格式进行一个简单的判断。因此,接下来就需要抓包看一下发送的数据包的样式。

抓包使用的工具有很多,可以使用Burpsuite,也可以使用Fillder。这里我使用Fillder抓包工具进行分析。

1. 抓包

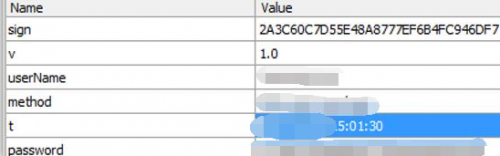

抓包目的是对数据包进行分析,判断数据包的内容。图1和图2是抓包获取的信息,从图中可以看到sign字段,同时还有其他字段,username,method,t,smscode等。

图1 fillder抓到数据包样式

图2 fillder抓到数据包样式

看到上图形式,大致可以猜测如下:sign字段的构造可能与v,userName,method,t,password中的一个或者多个参数有关。当然这里只是猜测,接下来还需要继续进行分析。

2. 分析apk获取sign构造方法。

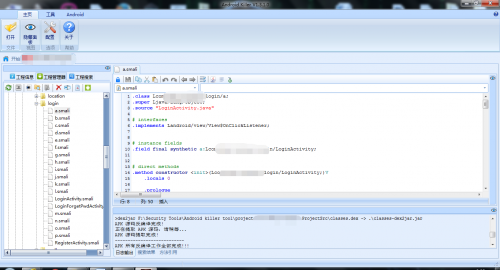

反汇编apk进行分析,目的是通过查看smail代码判断是否能找到sign构造的地方。使用工具有AndroidKiller或者APKide。

图3 反汇编apk获取到程序smail代码信息

将apk加载进AndroidKiller,可以看到apk的smail代码信息,如图3所示。接下来就可以进行分析了。起初想着静态分析,通过搜索关键字sign进行查找,要是能够找到那就容易的多了,可是后来发现能出来非常多的相关信息,根本无法参考使用,如图4所示。

图4 搜索sign关键字结果

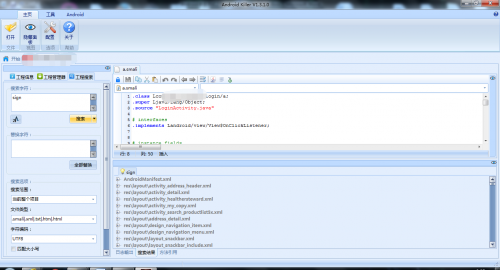

因此,不得不更换一下思路。经过分析,觉得在登录的地方要发送数据包,而数据包中有sign签名参数,那么就一定有构建sign的地方。因此我尝试开始查找,终于在 LoginActivity中找到快速登录的函数,如图5所示

图5 登录函数smail实现代码

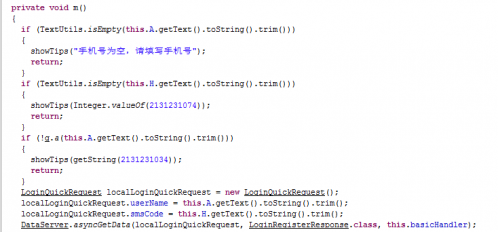

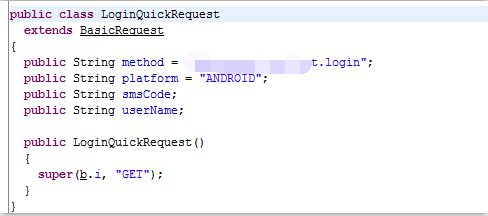

看到这里没有发现sign构造的地方,因此继续进行深入分析。分析loginQuickRequest类:这里面包含了四个请求时要显示的参数信息。如图6所示。

图6 loginQuickRequest类对应的smail代码

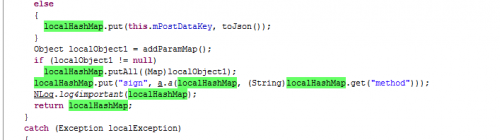

依然没有发现想要的sign参数,继续深入跟进BasicRequest类。非常幸运在BasicRequest.class里面终于成功的找到了sign参数。在里面可以看到如下信息:

图7 sign构造对应的java代码

在这里我们成功的看到了期望已久的sign字段,接下来就可以分析该段代码。

localHashMap.put("sign",a.a(localHashMap, (String)localHashMap.get("method")));

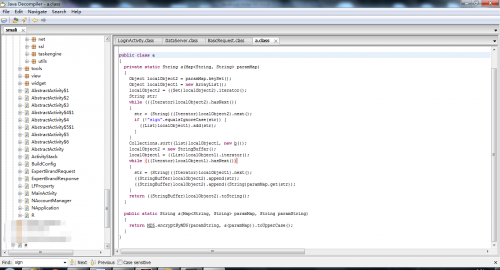

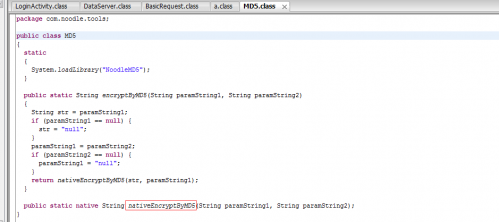

看到localhashmap就大致知道这里使用了map容器,该函数的第二个参数对应的就是sign的值。继续跟踪,最终追溯到so库-libNoodleMD5.so,在这里面进行MD5的加密。如图8、9所示。

图8sign构造的地方

图9 sign调用native代码执行的地方

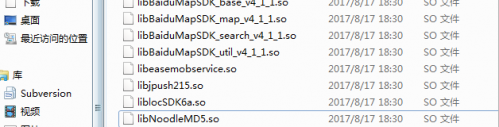

走到这一步就很明显了,顺理成章的需要分析so代码。图10是apk所用到的so库。

图10apk使用到的一些so库

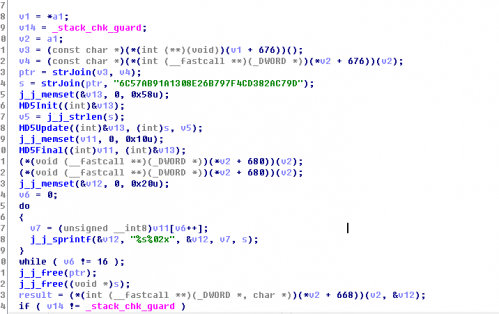

分析so库,需要用到IDA工具。IDA是一个强大的逆向分析工具,该工具支持动态分析。使用IDA加载对应的加密库,然后设置好断点,动态跟踪分析,找到加密函数。So文件中的加密函数如图11所示:正常情况下看到应该是smail代码,为了方便,这里使用了IDA的一个转换功能。IDA按F5可以实现将smail代码转换为类c程序。此时还需要导入JNI函数,方可得到如下所示结果。

图11 so库中对应的加密函数

对这段代码进行简单分析,可以看到一些关键函数,strjoin(ptr,” 6C57AB91A1308E26B797F4CD382AC79D”),该函数字面意思是拼接字符串。紧接着跟着是MD5Init,MD5Update,MD5Final等函数。这些函数是构成MD5加密的完整过程。分析到这里基本已经可以知道数据包签名的算法了,最后一步就是进行验证了。

最后按照单步跟踪,观察寄存器信息,就可以成功的找到规律得到sign的构造方法。利用该方法可以写一个自动化工具,快速生成任意自己想要的数据的签名。

四、签名算法

签名算法的原理是:首先获取URI的参数信息(method,userName,t,password,v等),然后拼接一个字符串:6C57AB91A1308E26B797F4CD382AC79D(该字符串是固定的)。得到一个长字符串,最后对这个长的字符串进行MD5值加密,即可成功的获取签名信息sign。

五、总结

APK的关键代码仅仅写在SO文件中并不能有效的防护,还需要使用其他的防护机制,比如代码反调试机制,混淆机制等等。只有将多种防护方案运用起来才能真正有效的防止逆向攻击。

|

通过Android逆向之签名算法分析看apk安全防护

微信关注我们

转载内容版权归作者及来源网站所有!

低调大师中文资讯倾力打造互联网数据资讯、行业资源、电子商务、移动互联网、网络营销平台。持续更新报道IT业界、互联网、市场资讯、驱动更新,是最及时权威的产业资讯及硬件资讯报道平台。

相关文章

发表评论

资源下载

更多资源Mario

马里奥是站在游戏界顶峰的超人气多面角色。马里奥靠吃蘑菇成长,特征是大鼻子、头戴帽子、身穿背带裤,还留着胡子。与他的双胞胎兄弟路易基一起,长年担任任天堂的招牌角色。

Spring

Spring框架(Spring Framework)是由Rod Johnson于2002年提出的开源Java企业级应用框架,旨在通过使用JavaBean替代传统EJB实现方式降低企业级编程开发的复杂性。该框架基于简单性、可测试性和松耦合性设计理念,提供核心容器、应用上下文、数据访问集成等模块,支持整合Hibernate、Struts等第三方框架,其适用范围不仅限于服务器端开发,绝大多数Java应用均可从中受益。

Rocky Linux

Rocky Linux(中文名:洛基)是由Gregory Kurtzer于2020年12月发起的企业级Linux发行版,作为CentOS稳定版停止维护后与RHEL(Red Hat Enterprise Linux)完全兼容的开源替代方案,由社区拥有并管理,支持x86_64、aarch64等架构。其通过重新编译RHEL源代码提供长期稳定性,采用模块化包装和SELinux安全架构,默认包含GNOME桌面环境及XFS文件系统,支持十年生命周期更新。

Sublime Text

Sublime Text具有漂亮的用户界面和强大的功能,例如代码缩略图,Python的插件,代码段等。还可自定义键绑定,菜单和工具栏。Sublime Text 的主要功能包括:拼写检查,书签,完整的 Python API , Goto 功能,即时项目切换,多选择,多窗口等等。Sublime Text 是一个跨平台的编辑器,同时支持Windows、Linux、Mac OS X等操作系统。