在软件开发逐渐开源化和协作化的今天,软件供应链的透明性与安全性已成为开发者和企业最关注的话题之一。

尤其对于国内开发者和开源社区来说,随着国际合作与市场需求的日益增加,明确掌握软件供应链的信息,保障合规性和安全性至关重要。

Gitee 全新推出的 SBOM(软件物料清单)扫描功能,正是为了解决这些关键问题而生。

SBOM 扫描是什么?

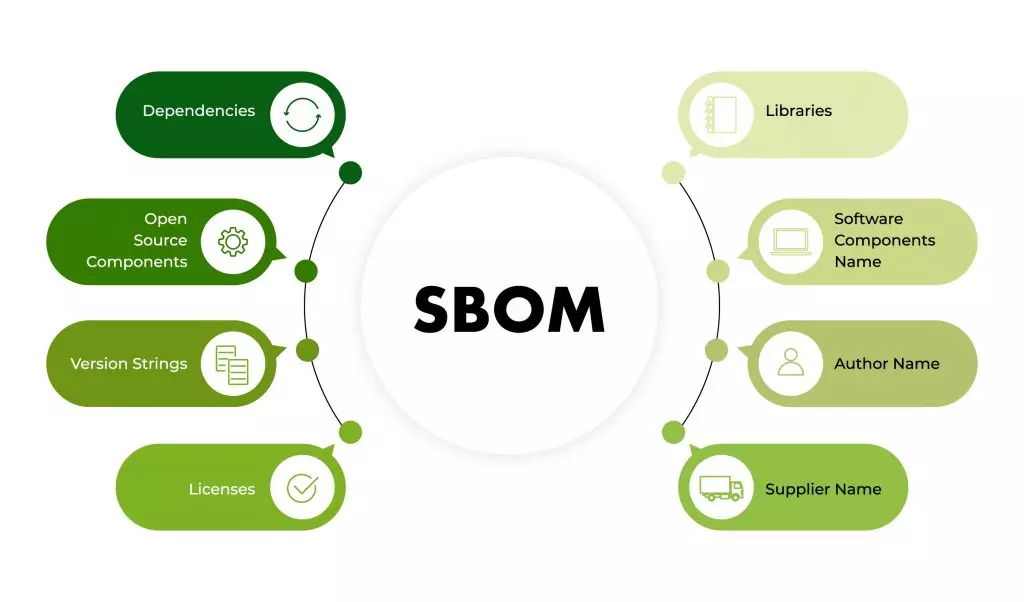

软件物料清单(Software Bill of Materials,简称SBOM)类似于软件的「配料表」,清晰记录了软件中包含的所有具体组件、库和依赖项。这种方式让开发者可以快速准确地了解软件的组成结构,从而及时发现可能存在的安全漏洞和隐患,防止问题扩大。

![]()

此外,SBOM 还能协助中国的开发者和企业满足国内外的合规要求以及国际出口管制和知识产权保护相关的合规标准,确保软件开发与国际接轨且安全可信。

SBOM 扫描能做什么?

识别开源依赖风险

快速准确地识别项目中使用的开源组件,帮助开发者清晰了解依赖项,避免隐性风险,保护自主知识产权。

追踪许可证合规性

主动管理项目中组件许可证,确保合规性,避免法律纠纷,提升对开源项目的信任度。

快速响应漏洞威胁

一旦发现漏洞或风险,可以迅速定位问题组件,减少修复时间,提升项目整体安全性。

多元数据来源支持

Gitee SBOM 扫描能够灵活支持多种数据来源,包括:

-

源码文件

-

包管理器配置文件

-

容器镜像

-

各类二进制格式文件

这种多样性确保了从软件开发初期到发布后的各个阶段都能被有效覆盖,保障了全生命周期的安全性和合规性。

在 Gitee 上使用 SBOM 扫描

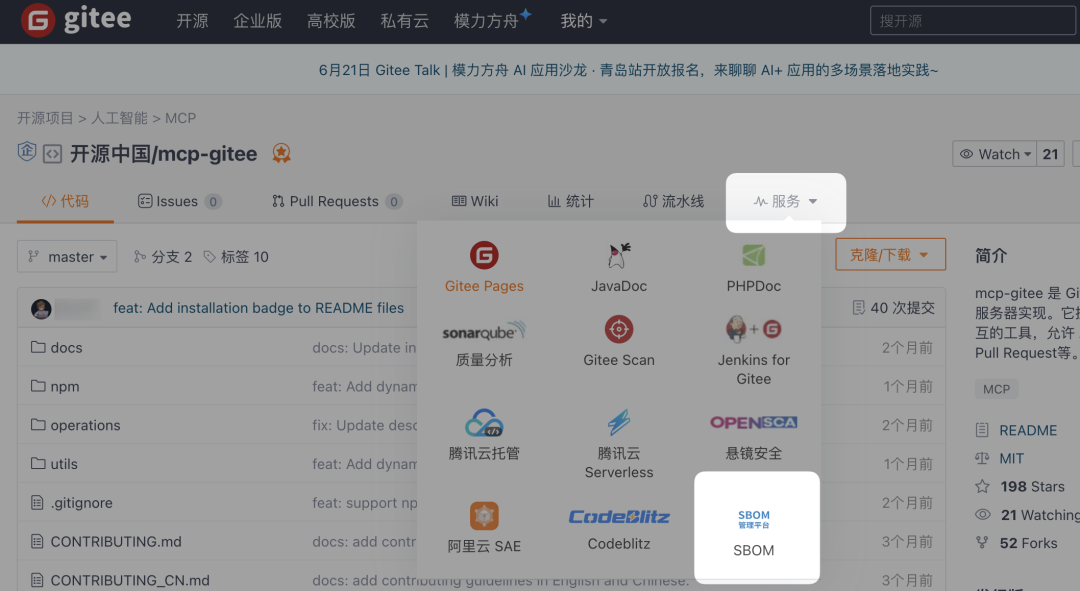

SBOM 扫描服务现已对 Gitee 中所有开源仓库开放使用,可在服务中找到其入口。

![]()

进入 SBOM 扫描功能后,可选择两种方式进行扫描,此处介绍在 Gitee Go 中使用 SBOM,选择使用 Gitee Go 流水线进行扫描分析。

![]()

如选择使用 SBOM 服务平台,请选择 Gitee 账号登录。若显示该网页不安全,可直接忽略,绑定 Gitee 账号操作即可。

新建流水线,在任务编排中选择新的任务,添加SBOM 扫描任务,保存并确认即可。

![]()

此时,扫描任务已在运行状态,等待十分钟后即可扫描完成(扫描时间由仓库大小决定)。

![]()

运行完成后,即可进入构建历史,点击下图高亮处进入构建详情。

![]()

在任务详情中即可看到本次 SBOM 扫描报告和提取码。

![]()

输入提取码后即可查看本次扫描详情,报告中包含了组件、漏洞、许可证相关风险项及依赖关系图。

![]()

![]()

目前该服务已对 Gitee 所有开源仓库开放使用,欢迎开发者访问体验 https://gitee.com/。

强大底层支撑,全面追踪风险

开源项目的安全性和透明度不容忽视,为此,Gitee SBOM 扫描采用统一的规范和严谨的评估方法,保证物料信息的准确性和质量。同时,依托于强大的数据库和先进的 NLP、机器学习技术,实时更新开源组件与漏洞数据,实现风险精准追踪与管理。

立即使用 Gitee 的 SBOM 扫描功能,让你的软件开发和管理更加安全、可靠、高效!

![]()