就在刚刚,FFmpeg 在社交媒体公开感谢腾讯公司向项目提交的高质量补丁。

![]()

这称得上是历史性时刻——毕竟 15 年前,腾讯的知名产品QQ影音因不遵循开源协议使用代码被 FFmpeg 钉在了“耻辱柱”(Hall of Shame)。

![]()

![]()

事件背景

FFmpeg 全称为 Fast Forward MPEG (Moving Picture Experts Group),由神一般的开发者——法国程序员法布里斯·贝拉(Fabrice Bellard)创建并开源。其最早诞生于 2000 年,是用户量最大的音视频编解码套件,全球 90% 以上的音视频软件是采用 FFmpeg 作为基础库进行音视频相关的功能支持,它包含丰富的封装格式支持、编解码格式支持、网络协议支持、滤镜支持等模块支持,具有较好的可移植性。

FFmpeg 采用 LGPL 和 GPL 开源许可证(具体依据所选的组件)公开源代码,任何人都可以在遵守协议的情况下自由使用 FFmpeg,而且不收费。

简单总结 FFmpeg 的优点就是:功能强大、代码开源、免费使用——很难不让人“白嫖”。

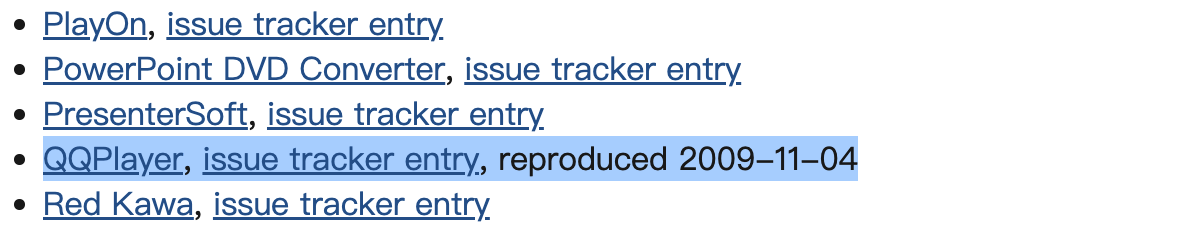

PC 互联网时代,许多播放器软件使用了 FFmpeg 的代码后并没有遵守开源协议公开任何源代码。FFmpeg 社区便将违反开源协议的公司、组织和个人网站贴在 “耻辱柱”。他们解释称,这是一份违反 FFmpeg 许可证的项目或公司名单。他们希望通过公开羞辱这些项目或公司来促使其遵守许可条款。

![000427_8kEC_2720166.png]()

这其中不乏一些知名产品,比如韩国播放软件 KMPlayer 以及国产播放器暴风影音、QQ影音都被列入“FFmpeg 耻辱柱”。

![]()

![]()

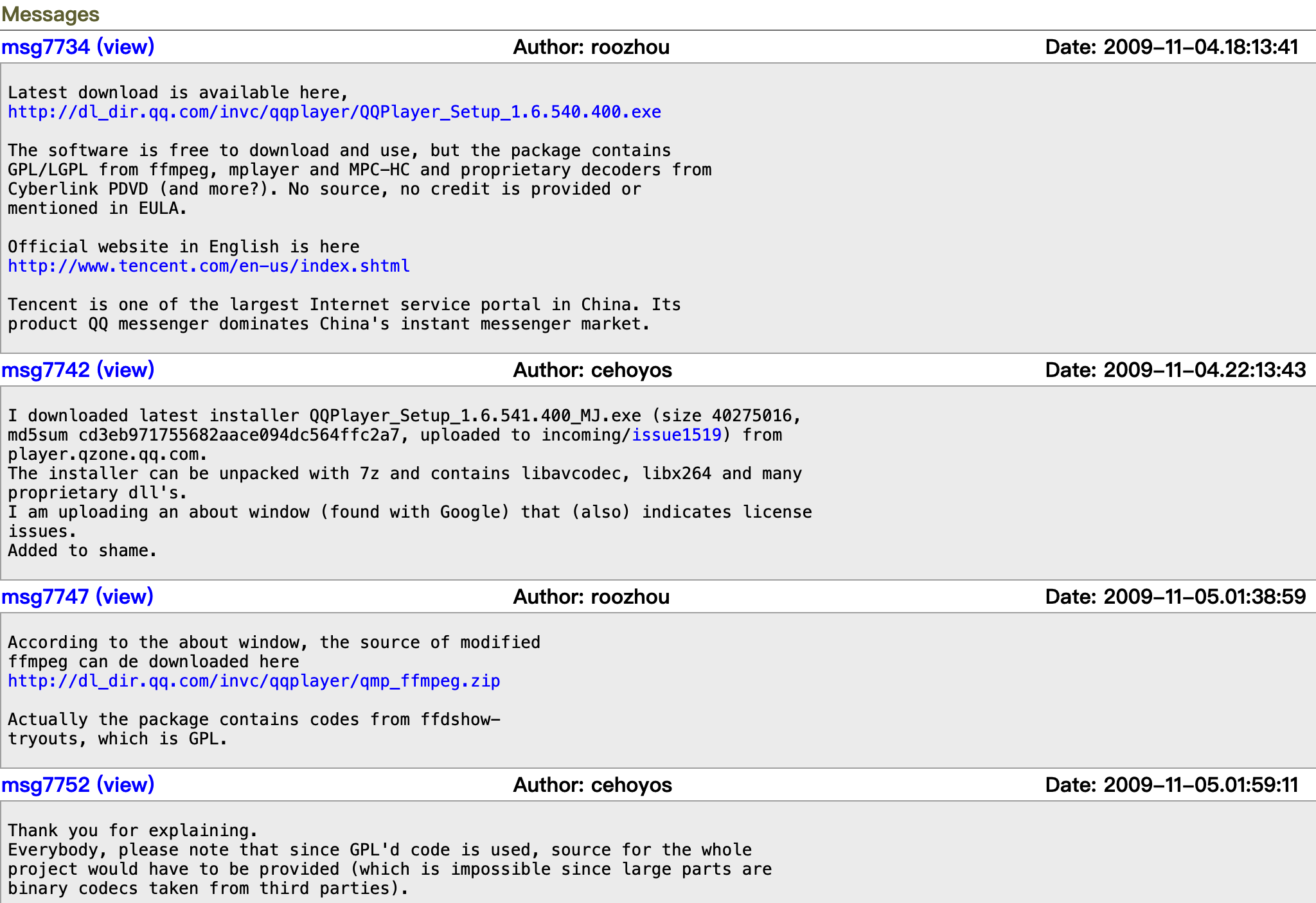

据介绍,2009年11月5日,网友roozhou向FFmpeg举报,指出QQ影音的credit只给出了修改的FFmpeg源码下载,声称是LGPL许可证。但实际是修改过的ffdshow——采用的是GPL许可证。同日,另一位用户cehoyos下载了QQ软件,用7z解压之后发现其安装程序内包含了大量的开源和私有解码器的dll:libavcodec, libx264等等。

之后QQ影音被正式加入到“FFmpeg耻辱柱”名单之列。

![]()

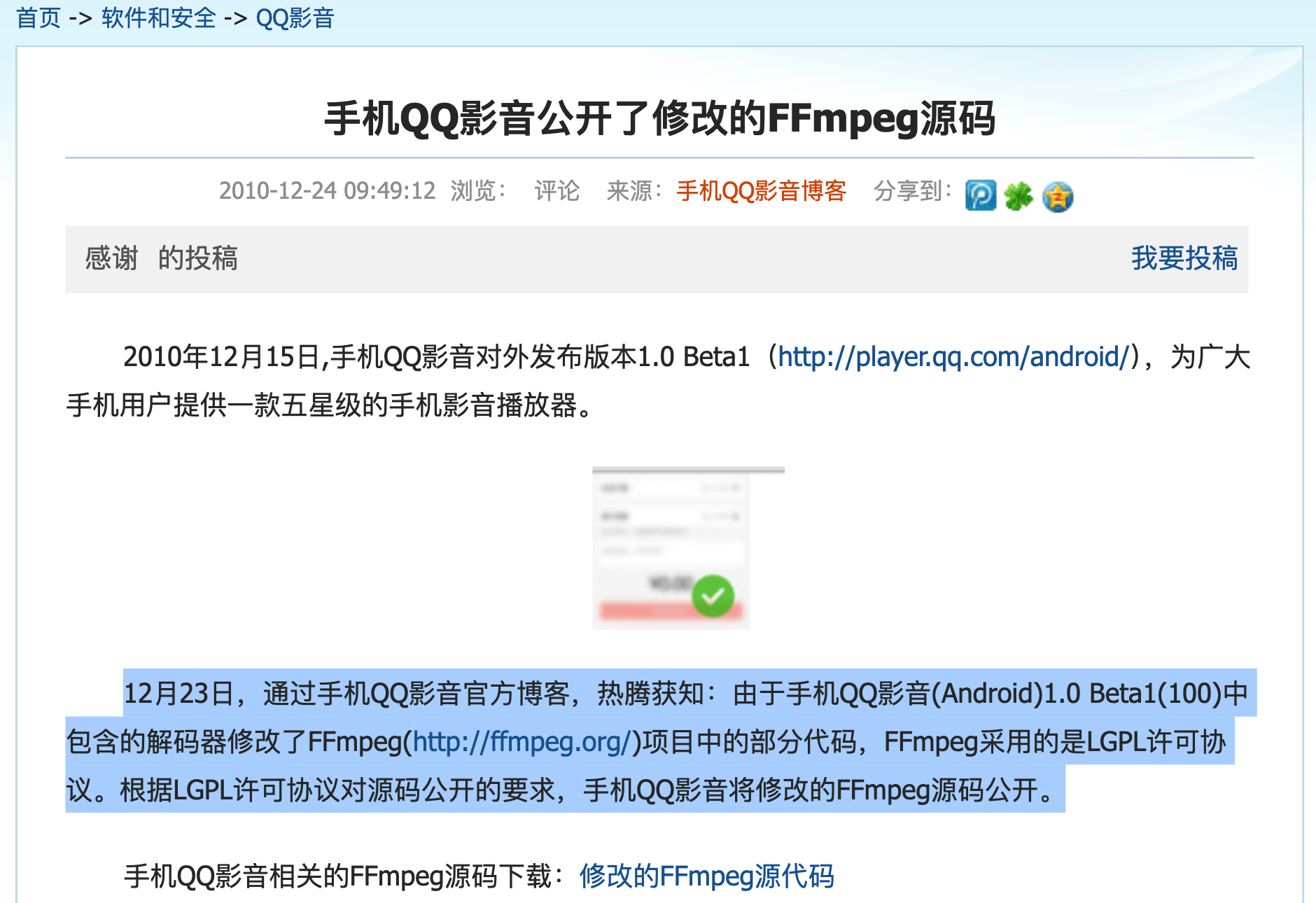

被钉在“耻辱柱”一年多后,腾讯终于将手机QQ影音修改的FFmpeg源代码进行了公开。后续也公开了 PC 版 QQ 影音修改的 FFmpeg 源代码。

![]()

![]()

“耻辱柱”计划于 2011 年上半年下线,不过其网页源代码仍保留这些名单。

(https://github.com/FFmpeg/web/blob/master/src/shame)

![]()

最后,也许你不认同文章标题的“一雪前耻”,但腾讯确实在积极参与 FFmpeg 开源社区贡献。

根据公开资料,从2019年至今,腾讯参与了FFmpeg社区的持续贡献,提交的Patch数目超过800个,有350个以上的Patch合并到FFmpeg主线,并拥有2位FFmpeg maintainer(Zhili Zhao 和 Jun Zhao)积极参与到开发和社区建设,深度参与了patch review、GSOC mentor、新特性开发、Bugfix等社区事务。

Jun Zhao 是腾讯专家工程师,目前在腾讯云负责视频云的媒体处理框架以及优化等工作,同时持续在开源社区提交相关 Patch。Jun Zhao 2018 年 4 月成为一名 FFmpeg Maintainer,主要负责 FFmpeg 的硬件优化工作,2019 年入选 FFmpeg 决策委员会。

Zhili Zhao 也是腾讯云音视频团队的工程师,2022 年成为 FFmpeg maintainer 之前,已经在 VLC 播放器核心开发,也长期参与各自开源社区的开发建设。

腾讯云音视频也是国内外云厂商中,在FFmpeg社区投入最大的厂商之一。

除去大量的bugfix以及功能增强外,腾讯云音视频团队还实现和优化了FFmpeg中的移动端硬件编解码加速、国产编解码标准支持、SRT传输协议、MP4封装格式增强等内容。

延伸阅读