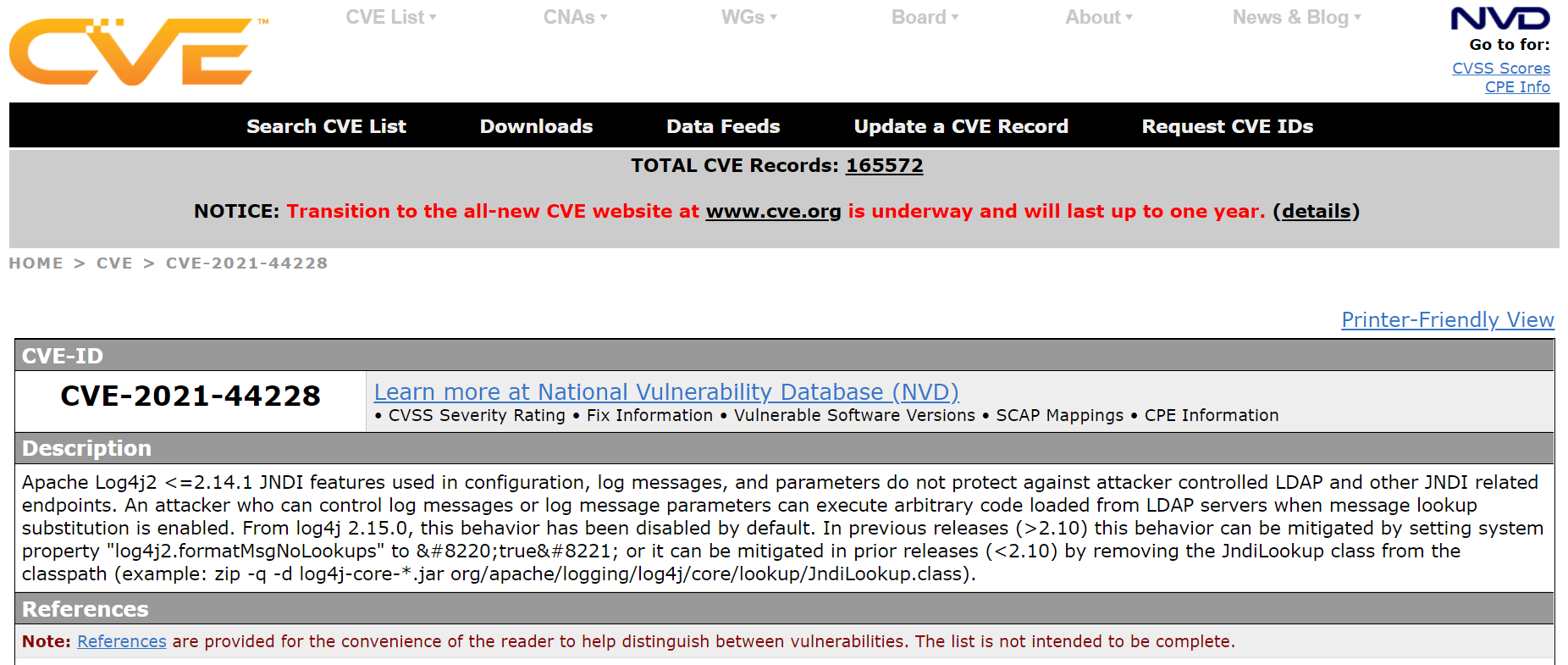

Log4j 中近日被曝出了一个远程代码执行漏洞 CVE-2021-44228,对众多组织都造成了影响。对此,网络安全专家认为,鉴于该漏洞的普遍性和易于利用性,将需要花费数月甚至数年的时间才能完全解决这一隐患。

![]()

McAfee Enterprise 和 FireEye 的高级威胁研究主管 Steve Povolny 称,Log4Shell 的危害性堪比 Shellshock、Heartbleed 和 EternalBlue。“攻击者几乎立即开始利用该漏洞进行非法加密货币挖掘,或使用互联网上的合法计算资源生成加密货币以获取经济利益......进一步的利用似乎已转向窃取私人信息......我们完全期待看到攻击的演变。”

并表示,该漏洞的影响可能是巨大的;因为它是可蠕虫的,并且可以自行传播。即使有了补丁,易受攻击的组件也有几十个版本。鉴于目前已经观察到的攻击数量庞大,Povolny 认为可以假定许多组织已经遭到破坏,并且需要采取事件响应措施;“我们相信 log4shell 攻击将持续数月甚至数年”。

Sophos 高级威胁研究员 Sean Gallagher 指出,自 12 月 9 日以来,利用该漏洞的攻击已从尝试安装 coin miners(包括 Kinsing 矿工僵尸网络)演变为更复杂的手段。“最近的情报表明,攻击者正试图利用该漏洞来暴露 Amazon Web Service 帐户使用的密钥。还有迹象表明,攻击者试图利用该漏洞在受害网络中安装远程访问工具,可能是 Cobalt Strike —— 许多勒索软件攻击的一个关键工具。”

Sophos 首席研究科学家 Paul Ducklin 则补充道,包括 IPS、WAF 和智能网络过滤在内的技术都“有助于控制这一全球漏洞”。

HackerOne 的 CISO Chris Evans 表示,他们已收到 692 份关于 Log4j 的报告,涉及 249 个客户程序;并指出苹果、亚马逊、Twitter 和 Cloudflare 等大公司也都已确认他们存在有漏洞。

"这个漏洞的可怕之处在于:首先,它真的很容易被利用;攻击者所要做的就是把一些特殊的文本粘贴到应用程序的各个部分,然后等待结果。其次,很难知道什么是受影响的,什么是不受影响的;该漏洞位于与许多其他软件包捆绑在一起的核心库中,这也使修复变得更加复杂。第三,你的许多第三方供应商很可能受到影响。"

Imperva 首席技术官 Kunal Anand 也透露,在推出了更新的安全规则之后的 13 个多小时内,该公司就已经观察到超过 140 万次针对 CVE-2021-44228 的攻击。

“我们观察到峰值达到每小时大约 28 万次攻击。与同类其他 CVE 一样,我们预计这个数字会增长,尤其是在未来几天和几周内随着新变种的出现。”