云原生一周动态要闻:

- Istio 1.12 发布

- CentOS 替代品 Rocky Linux 8.5 发布

- Prometheus 推出 Agent 模式来适应新的使用场景

- Linux 基金会与 CNCF 推出新的在线培训课程

- Antrea 1.4.0 发布

- 开源项目推荐

- 文章推荐

云原生动态

Prometheus 推出 Agent 模式来适应新的使用场景

日前,Prometheus 发布了新的操作模式——Prometheus Agent,用来适应新的使用场景。这种新的模式能够实现新的工作流程,如低资源环境、边缘网络和物联网。它使用的资源明显减少,能够有效地将数据转发到集中的远程终端,同时使用数百万 Prometheus 用户所依赖的稳定代码库。

Prometheus Agent 是一种专门的模式,它专注于三个部分:服务发现、抓取和远程写入。Prometheus Agent 内置于 Prometheus 中,其行为类似于普通的 Prometheus Server:它是一种基于拉取的机制,通过 HTTP 抓取指标并将数据复制到远程写入端点上。

Prometheus Agent 现已推出测试版。了解更多请参阅 Prometheus 博客。

详情见

Istio 1.12 发布

日前,Istio 1.12 发布。这是 2021 年的最后一个版本。Istio 1.12.0 正式支持 Kubernetes 1.19 至 1.22 版本。

以下是该版本的一些亮点:

- WebAssembly API:Istio 1.12 添加了一流的 API 来配置 WebAssembly 插件 WasmPlugin,使用 WasmPlugin,可以将自定义插件部署到单个代理,甚至整个网格

- 遥测 API:Istio 1.11 引入了一个全新的 Telemetry API,带来了一个标准化的 API,用于在 Istio 中配置跟踪、日志记录和指标。Istio 1.12 扩展了对 API 配置指标和访问日志记录的支持

- 支持 Helm:Istio 1.12 改进了 Helm 的安装支持

- Kubernetes Gateway API:Istio 已经增加了对 Kubernetes Gateway API v1alpha2 版本的全面支持。该 API 旨在统一 Istio、Kubernetes Ingress 和其他代理使用的各种 API,以定义一个强大的、可扩展的 API 来配置流量路由。

- 默认重试策略已被添加到 Mesh Config 中

- ···

详情见

CentOS 替代品 Rocky Linux 8.5 发布

日前,Rocky 企业软件基金会推出了 Rocky Linux 8.5,作为另一个基于 Red Hat Enterprise Linux 的免费开源 CentOS 替代品。

Rocky Linux 8.5 引入了一项重要功能,用于大规模采用 CentOS Linux 替代方案,即安全启动支持。除了安全启动支持,Rocky Linux 8.5 版本还切换到 FastestMirror DNF 插件,以便在网络安装过程中为用户提供最快的镜像,这意味着在使用仅启动媒体时不需要存储库 URL。

详情见

Linux 基金会与 CNCF 推出在线培训课程——Kubernetes 和云原生基础

Linux 基金会与云原生基金会(CNCF)日前宣布,上个月推出的 Kubernetes and Cloud Native Associate (KCNA) 考试现已全面接受报名和安排。

此外,新的在线培训课程——Kubernetes and Cloud Native Essentials (LFS250) 也已经发布,为个人担任入门级云职位和参加 KCNA 考试做准备。

新的培训课程和 KCNA 认证旨在让候选人准备好使用云原生技术并获得更多 CNCF 证书,包括认证 Kubernetes 管理员 (CKA)、认证 Kubernetes 应用程序开发人员 (CKAD)和认证 Kubernetes 安全专家 (CKS)。在 KCNA 考试中测试的具体知识包括:

- Kubernetes 基础知识 (46%)

- 容器编排 (22%)

- 包括容器编排基础知识、运行时、安全性、网络、服务网格和存储

- 云原生架构 (16%)

- 包括云原生架构基础、自动扩展、无服务器、社区和治理、角色和开放标准

- 云原生可观察性 (8%)

- 云原生应用交付 (8%)

详情见

Antrea 1.4.0 发布

Antrea 是一个基于 Open vSwitch(OVS)的开源 Kubernetes CNI 网络解决方案,旨在为 Kubernetes 集群提供更高效、更安全的跨平台网络和安全策略。2021 年 4 月,Antrea 正式进入 CNCF 沙箱。

日前,Antrea 发布了新版本 v1.4.0。主要包括增加 AntreaProxy 以支持完全替代 Kubernetes 原生 kube-proxy,和更灵活的 IPAM 模式,支持指定 Namespace 使用的 IPPool 控制 Pod IP 的分配,以及其他更新和修改。

以下是新版本的一些亮点:

- 支持完全替代 kube-proxy:在 Antrea v1.4.0 版本中,antrea-agent 增加了一个 “antreaProxy.proxyAll” 配置项,启用该配置后 AntreaProxy 能够完全替代 kube-proxy 代理所有 Service 流量。

- 更灵活的 IPAM 模式,支持指定 Namespace 使用的 IPPool 控制 Pod IP 的分配

- NodePortLocal 进一步增强:NodePortLocal 在本版本从 Alpha 升级到 Beta,并新增 UDP 协议的支持,实现更加健壮。

详情见

开源项目推荐

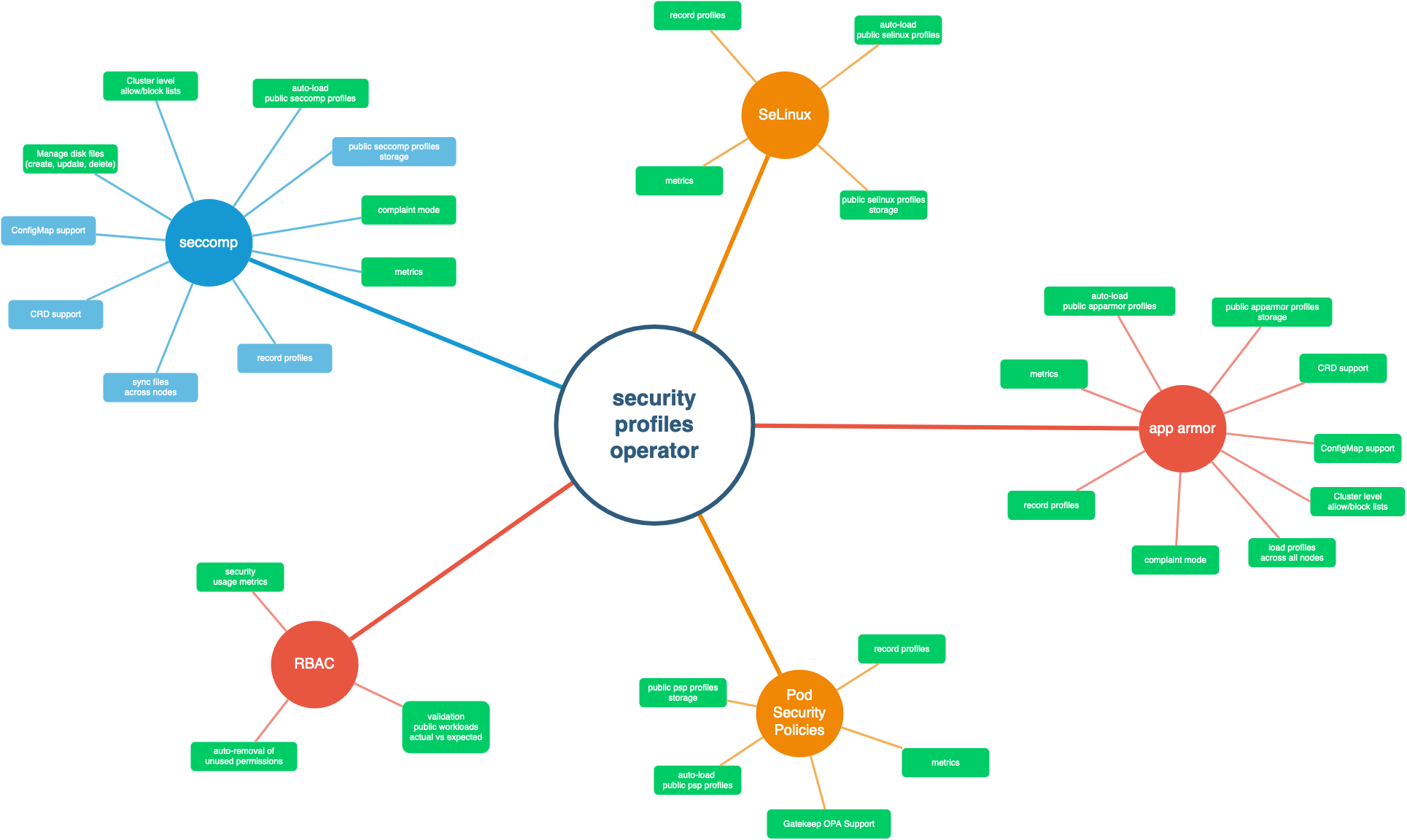

Kubernetes 的 seccomp 功能即将 GA,但目前的 seccomp 使用体验很不好,Kubernetes Security Profiles Operator 这个项目的目标是填补 Kubernetes 中 seccomp 的使用空白,一方面提供更好的用户体验,另一方面提供更安全的安装方式。

![]()

pwru 是一个基于 eBPF 的工具,用于追踪 Linux 内核中的网络数据包,具有高级过滤能力。

![]()

Configurator 是一个版本控制和同步服务,用来保持 Kubernetes ConfigMaps 和 Secrets 与 Deployment 保持同步。

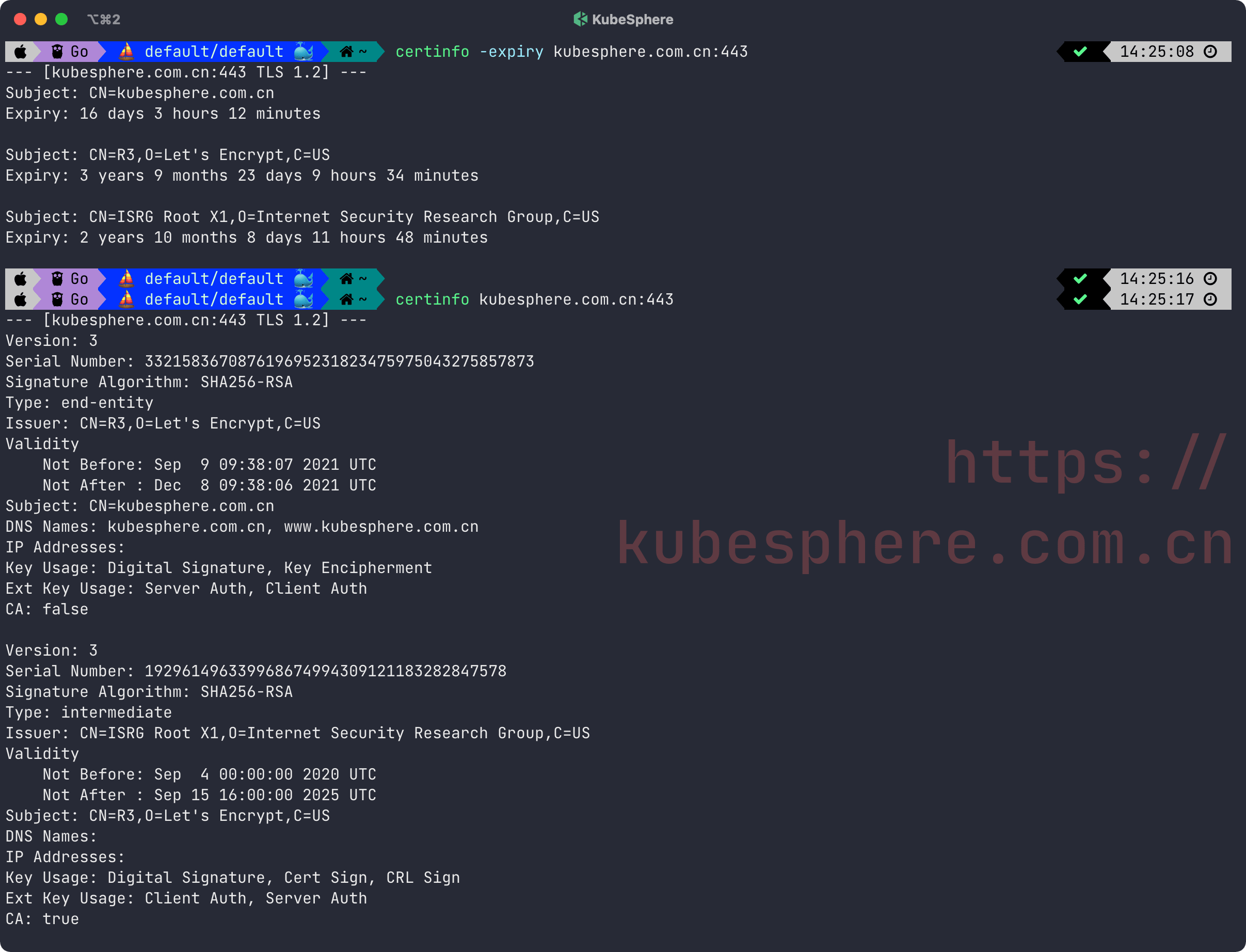

certinfo 是一个 CLI 工具,用来查看 x509 证书信息。

![]()

文章推荐

《分布式系统模式》(Patterns of Distributed Systems)是 Unmesh Joshi 编写的一系列关于分布式系统实现的文章。这个系列的文章采用模式的格式,介绍了像 Kafka、Zookeeper 这种分布式系统在实现过程采用的通用模式,是学习分布式系统实现的基础。

对于云原生工作负载而言,安全至关重要,因为这些服务可能属于多个租户,并时常需要暴露到公网。本文展示了一个能够访问 Kubernetes 集群的攻击者如何进行容器逃逸,并通过隐形 Pod 和无文件型恶意程序持续进行攻击。并展示了如何使用 Isovalent Cilium 的可观测性来检测容器逃逸。

这篇文章涵盖了一系列访问容器内部文件系统的方法,比如容器未能正确运行,可以查看文件系统中的日志文件来检测故障原因。

本文由博客一文多发平台 OpenWrite 发布!