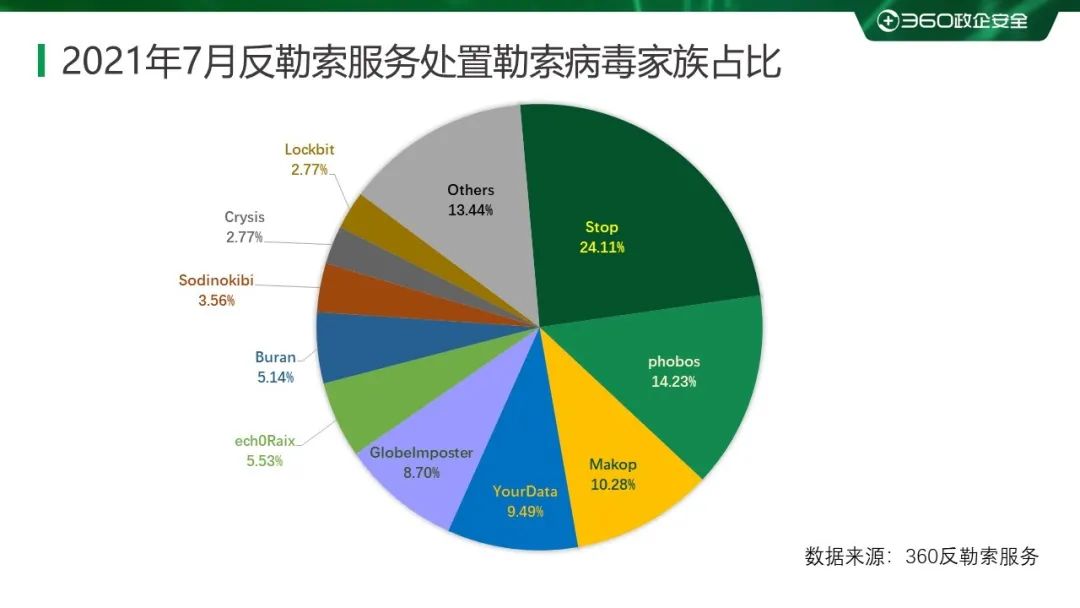

Kaseya遭REvil供应链攻击,100万个系统被加密,购恢复文件需支付7000万美元的赎金

REvil勒索团伙在暗网数据泄露网站发布了一则声明:“ 周五(2021.07.02)我们对MSP提供商发起了攻击,超过100万个系统被感染。如果任何人想要协商通用解密器——我们的价格是7000万美元的BTC,那我们将公开发布解密器解密所有受害者的文件,然后每个系统都能在一小时内得到恢复。如果您对此类交易感兴趣——请使用受害者系统中留下的‘readme’文档与我们联系。”

![]()

除通用解密器的报价,REvil还对不同类型的受害者报出了不同赎金:针对MSP(管理服务提供商) REvil索要500万美元,而向其客户则索要4万到4.5万美元作为赎金。此次攻击事件影响了多个托管服务商及其一千多名客户。其中瑞典最大连锁超市Coop因此次事件导致收银系统被感染,被迫关闭了500家商店。

针对此次事件调查事,REvil利用Kaseya VSA服务器中的漏洞来访问安装在客户系统中的VSA设备,然后通过被感染设备转向所有连接的工作站和公司网络,并安装有效载荷并加密客户文件。该漏洞并非未知漏洞,Kaseya正在替其用户发布补丁,但不幸的是还是被REvil先一步利用了。这次攻击事件不仅是近两年来感染设备量最大的一次,同时也创造了索要赎金金额最大的记录。

大部分受害者均拒绝向黑客支付赎金——在7月中旬仅有两名受害者向黑客妥协,而7月底,Kaseya从受信任的第三方手中获取到了通用解密工具,可以协助此次受攻击影响的设备免费解密文件。

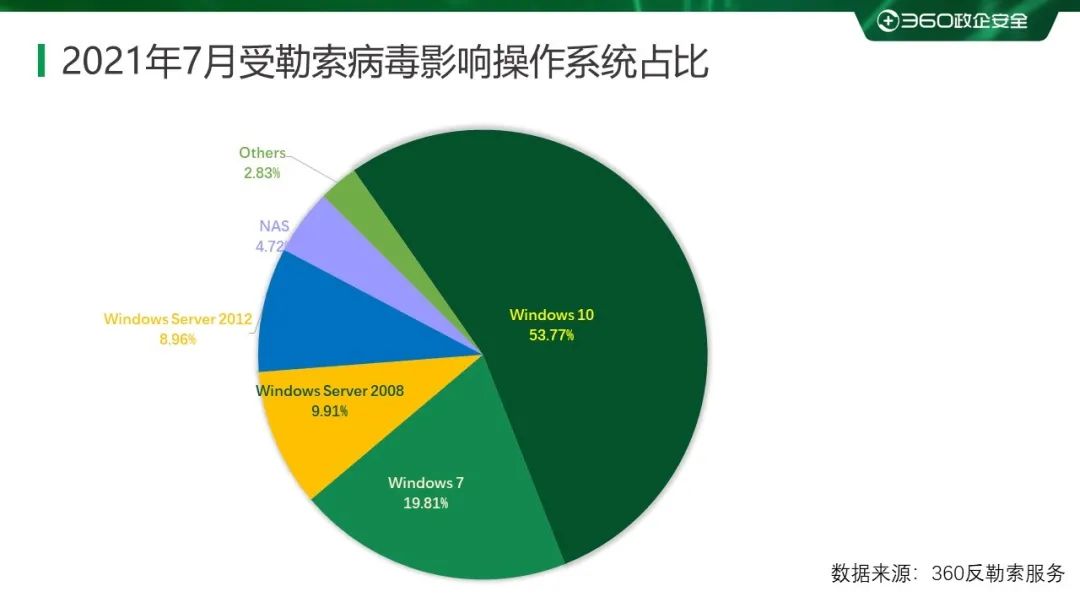

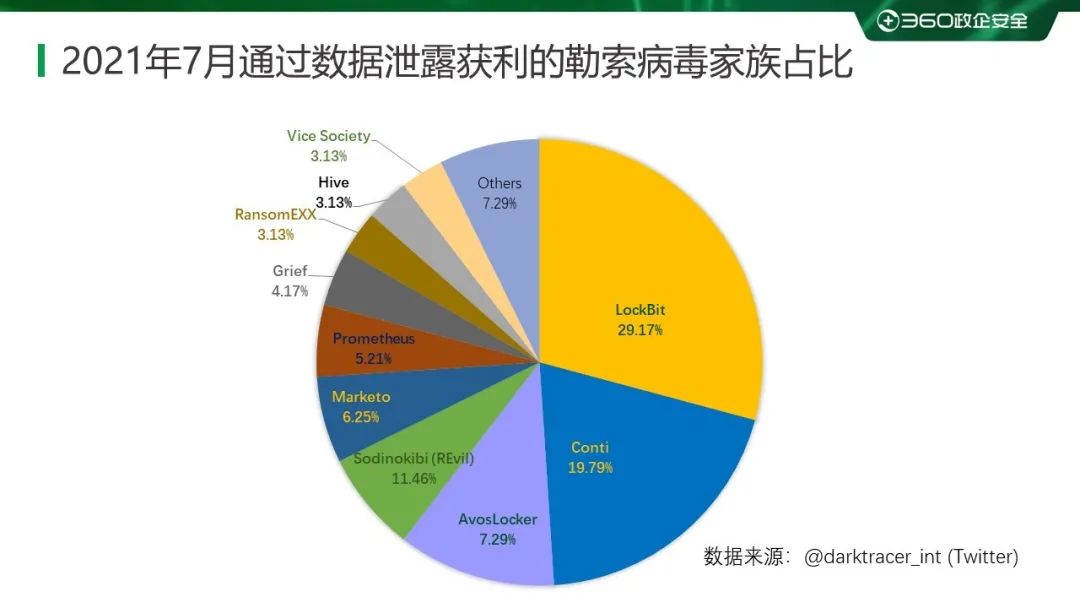

宣称速度最快的LockBit 2.0本月极度活跃

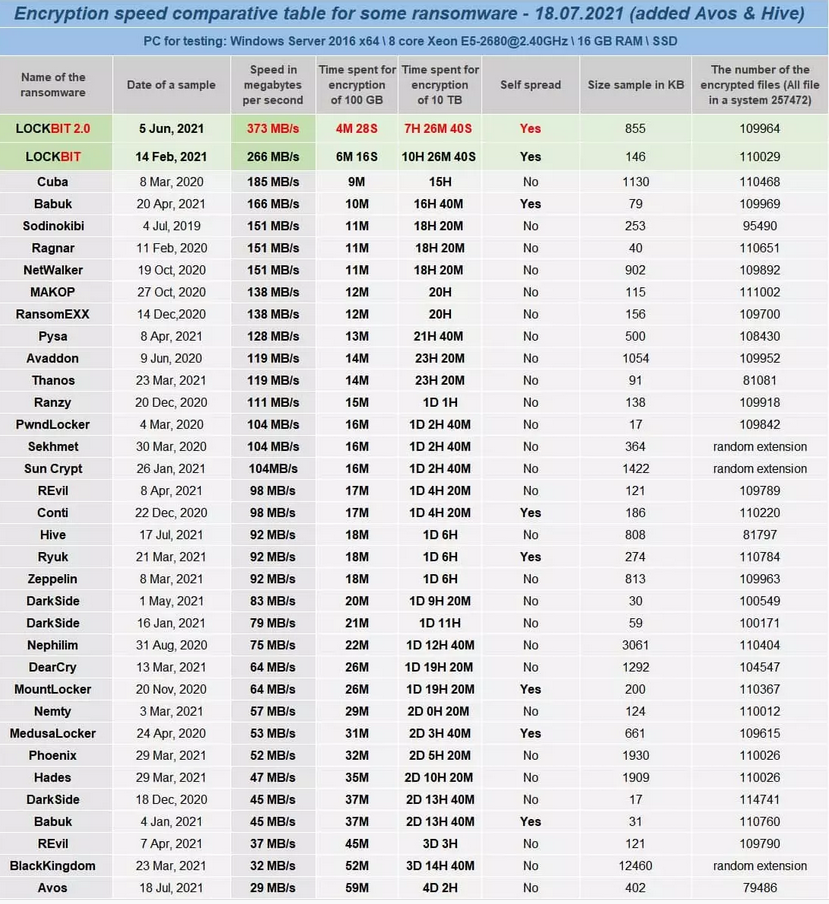

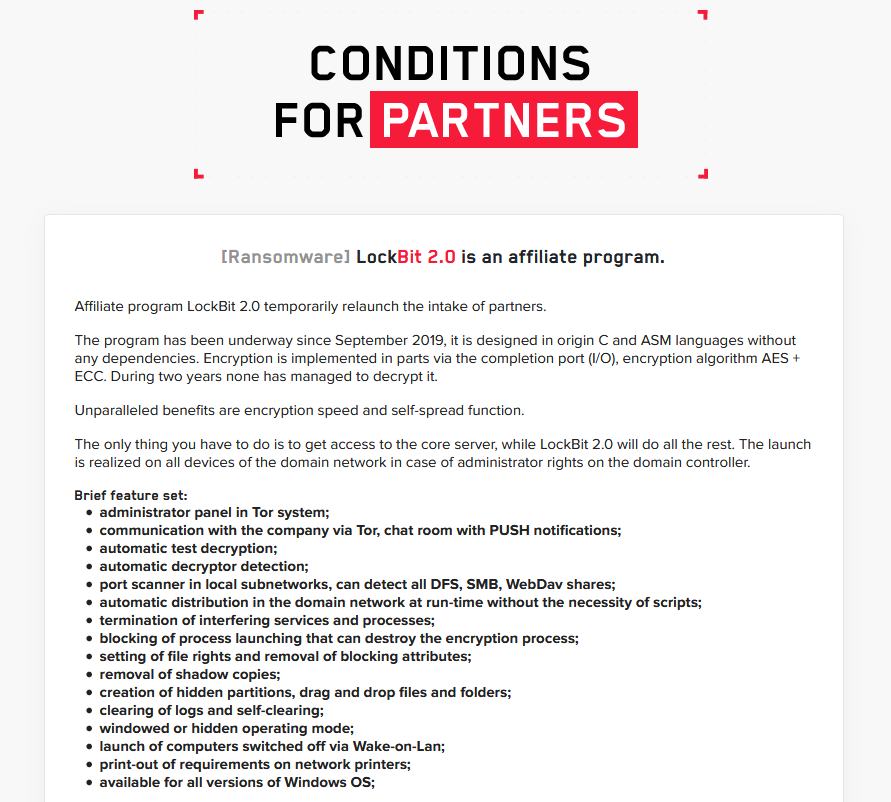

7月中旬,已消失6个月的LockBit在其数据泄露网站发布一条新闻宣布更新版本为2.0。其中最引人注意的是该家族宣称是加密文件最快的勒索软件,并提供了2.0 版本和其他34个勒索软件的加密速度对照表格。同时还会为其攻击者支提供名为"DESITET"的数据软件,攻击者可通过该软件压缩、上传文件用户文件,作者宣称可在20分钟内上传100GB数据。在之前发现的版本中,该家族窃取数据利用到了第三方软件MegaSync。而在今年6月份时,RagnarLocker勒索家族还曾利用MegaSync来公开发布受害者数据,不过当时MegaSync很快做出反应,删除了该攻击者账户并取消了链接的访问权限。所以猜测也正是由于这个原因,Lockbit 2.0选择了一个新的数据软件来窃取数据。

![]()

同时该勒索软件还在新闻中提到,此次的最新版本具有自传播能力。该勒索软件通过使用Active Directory组策略自动加密Windows域。

![]()

本月该勒索软件家族已成为活跃度最高的勒索病毒家族之一。截止目前为止已有62个企业/组织的数据遭到该家族的窃取,该家族最高一天曾连续公布12个受害企业/组织名单。目前该数据泄露网上仅保留40名受害者信息,由此可推测已有22名受害者向该勒索软件团伙支付了赎金。

匿影僵尸网络协YourData勒索软件再度来袭

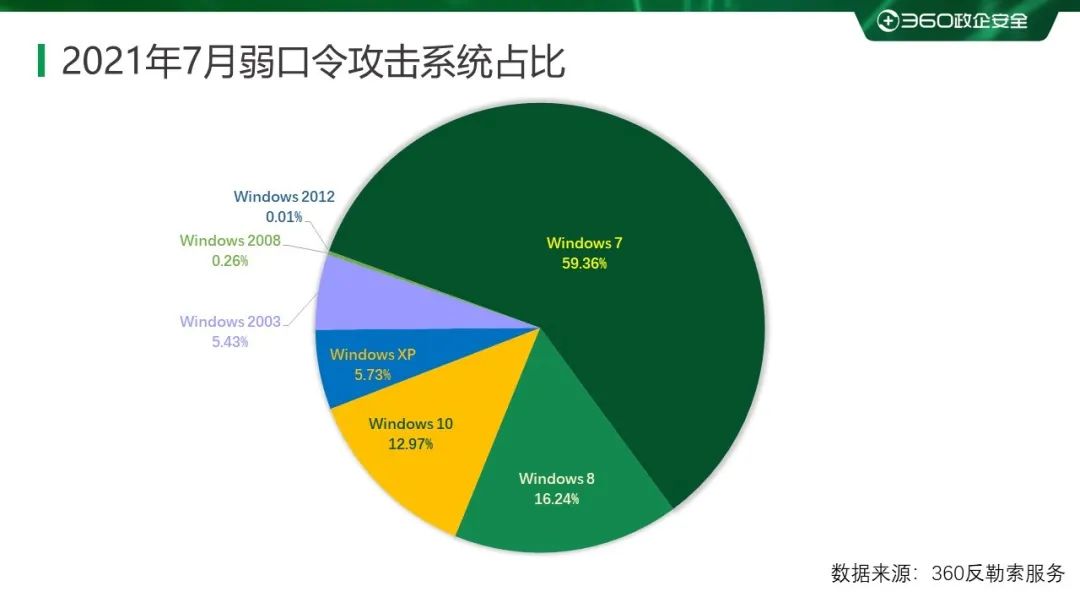

近日360安全大脑监控到YourData勒索病毒开始采用匿影僵尸网络进行传播(该僵尸网络还曾传播过WannaRen以及CryptoJoker勒索病毒家族), 该家族又被称作Hakbit、Thanos家族,最早出现于2019年11月。但在2021年1月中旬之前,国内极少出现被该家族或变种攻击案例。2021年1月开始在国内出现该家族的变种,由于早期其后缀虽一直更新,但在国内传播时使用到的邮箱均为yourdata@RecoveryGroup.at,被命名为YourData。

该病毒演变过程如下:

- 2021年1月份开始,该变种开始在国内开始采用暴力破解远程桌面口令进行传播,并不具备任何针对性的投放勒索病毒。

- 2021年4月份开始,发现该家族开始针对性的进行投放勒索软件,使用带有受害者公司名特征的字符串作为后缀,重命名被加密文件。同样采用暴力破解远程桌面口令进行传播。

- 2021年7月份开始,发现该家族开始通过匿隐僵尸网络进行传播,不具体针对性,但是传播量有大幅度提升。

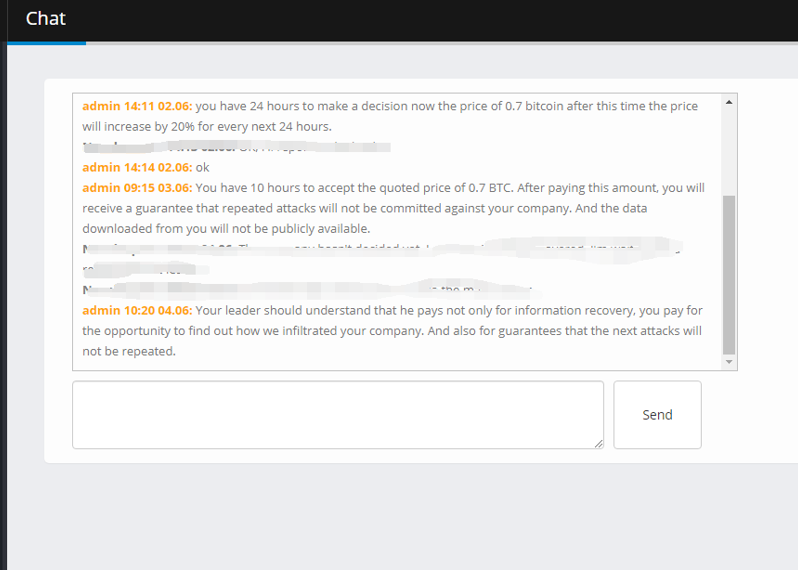

进行针对性攻击时,该家族在生成的勒索提示信息中不仅给出了邮箱联系方式,还给为受害者提供了一个网址,可和黑客进行即时通信。黑客给受害者24小时的时间,若不能在24小时内支付0.7BTC的赎金,解密文件所需费用将提升20%.

![]()

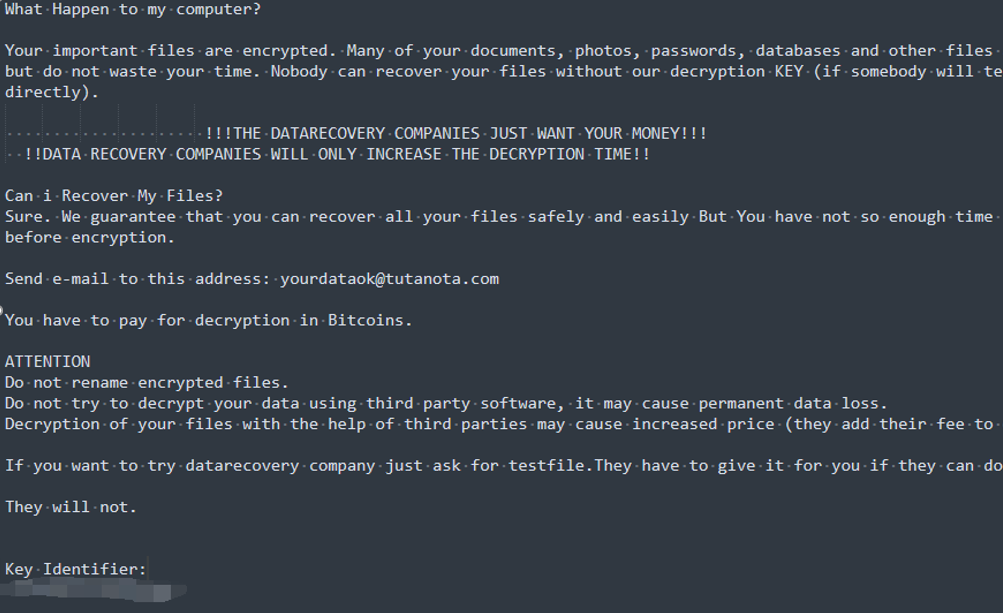

此次利用匿影僵尸网络投放的勒索病毒生成的勒索提示信息,仅提供邮件地址供受害者联系。

![]()

DoppelPaymer勒索软件重命名为Grief卷土重来

在DarkSide袭击美国最大的燃料管道运营商之一的Colonial Pipeline后,DoppelPaymer的活动开始下降。5月开始其数据泄露网站未曾更新过受害者消息,近日发现DoppelPaymer进行品牌重塑后,重命名为Grief(又叫Pay)。两者有较多相似之处:

1. 两者共享相同的加密方式。

1. 相同的分发渠道(Dridex僵尸网络)。

1. 高度相似的代码,采用相同的加密算法(RSA2048和AES-256)。

1. 均使用欧盟通用数据保护条例(GDPR)作为警告,未付款的受害者仍将因违规而面临法律处罚。

1. 数据泄露站点上的防止爬虫的验证码等。

该家族最早的信息是从2021年6月开始的,但被捕获到的样本的编译时间为5月17日。同时该家族接受赎金时仅支持XMR虚拟货币,采用此虚拟货币很大程度是为了避免被追溯。目前已出现受害者,其中Clover Park学区被索要价值35万美元的XMR。

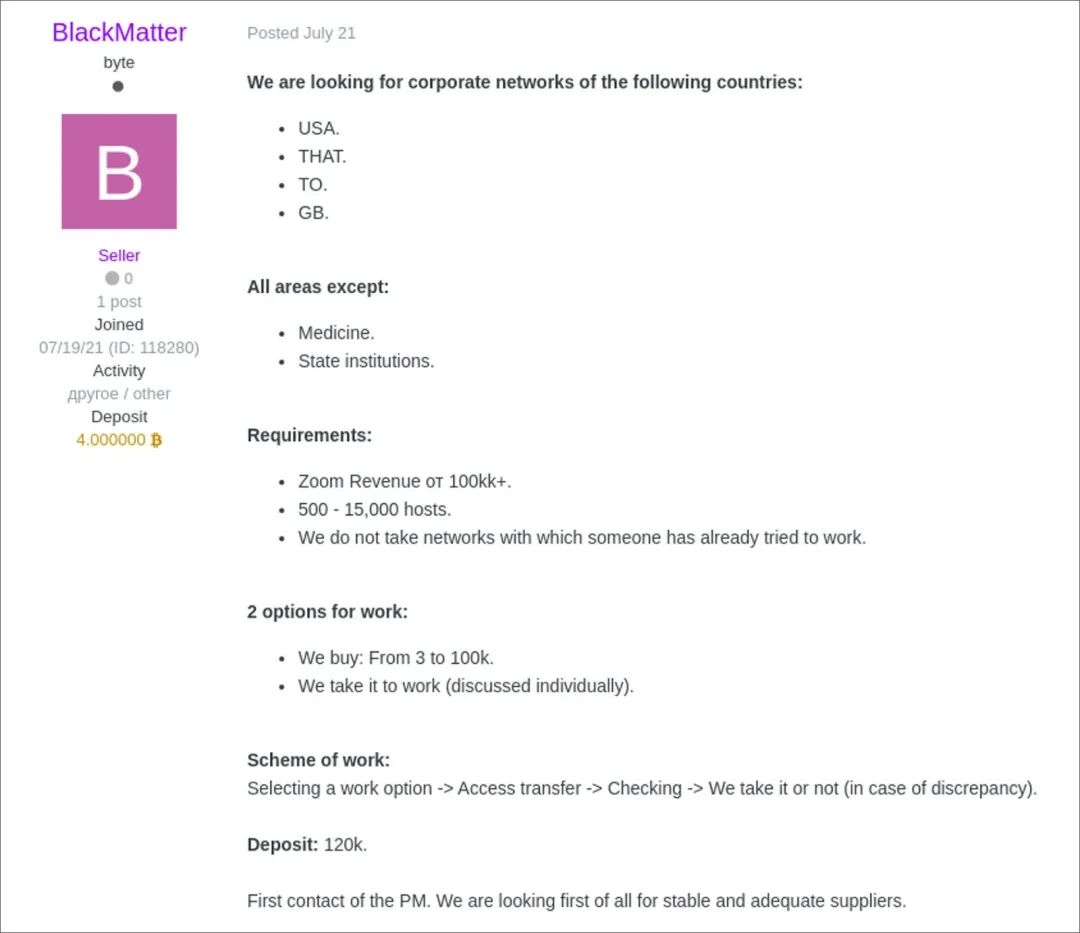

DarkSide更名为BlackMatter再度活跃,目标瞄准资产超1亿美元企业

在DarkSide袭击美国最大的燃料管道运营商之一的Colonial Pipeline后不久,便关停了所有的基础设施,并销声匿迹。7月发现一新型勒索软件BlackMatter(由DarkSide重命名而来)开始在网络犯罪论坛开始发布各种广告招募合作伙伴,并声称同时拥有REvil和DarkSide的最佳功能。

该团伙在攻击受害者的同时,还积极的从其他攻击者那里购买网络访问权限以发起新的勒索攻击。该家族曾在网络犯罪论坛发布消息称,其主要目标是那些盈利超过1亿美元,网络中存在500-15000台设备的公司。

![]()

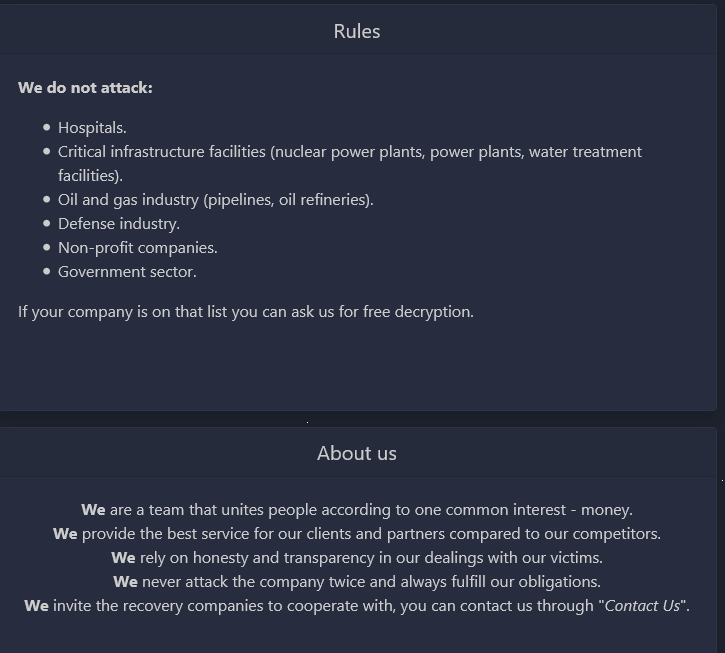

该勒索病毒不仅支持在Windows上运行,还支持在Linux和EXSi服务器上运行。目前已出现受害者被攻击,并且已有受害者向BlackMatter支付400万美元的赎金。从其数据泄露网站发布的消息看,该家族声称不会攻击以下行业,并承诺若以下行业不幸中招,会提供免费的解密工具:

- 医疗行业

- 关键基础设施(核电站、发电厂、水处理设施)

- 石油和天然气工业(管道、炼油厂)

- 非盈利公司

- 政府部门

![]()