虽然你永远都不能靠脸吃饭,但有人正在靠你的脸吃饭。

据央视调查,在某些网络交易平台上,只要花2元钱就能买到上千张人脸照片,而5000多张人脸照片标价还不到10元。

谁在倒卖我们的人脸信息?你的脸又是怎么“丢”的呢?

![]()

你的脸每天有多少次机会被偷走?我们来一起数数看。

早上经过私自安装摄像头的商店,到达公司门禁处打卡,中午在饭店前台刷脸结账,下班买杯奶茶完成今日份朋友圈自拍。这些再平常不过的举动,一旦被他们盯上,就容易颜面不保。

![]()

你的脸是从哪里被盯上的?一大来源是非法安装的摄像头。据咨询公司IHS Markit统计,截至2018年,中国总计安装摄像头3.5亿台,并且这一数字将在2021年变为5.6亿。

这其中,并非所有摄像头的安装都来自合法渠道,遭遇黑客攻的情况也并不罕见。今年2月,美国拥有30亿人脸数据的AI公司Clearview AI被黑客入侵,全部数据均被窃取,涉及客户包括执法机构和银行。

![]()

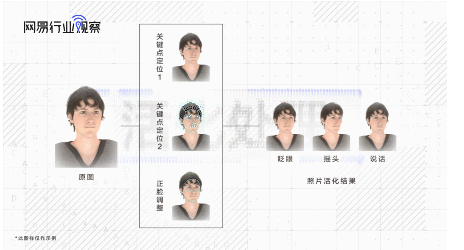

这些被摄像头记录下的脸,需要经过一些处理。由于计算机不擅长识别图像,人脸信息需要变成一串0和1组成的数据才能被识别。

首先,这些脸会被标记面部结构。我们将81点,106点称作第一代人脸关键点,只标记明显重要的特征。而1000点以上的稠密关键点则更精准,机器甚至可以借此解读唇语。

![]()

处理后的图像通常会卖给AI公司。AI领域有个常识,算法训练优化非常依赖大量数据。而当算法足够精准时,就可以做成产品,卖给有各类需求的买家。

如今大量使用场景都需要活体检测,因此图片素材通常会被进行“活化处理”。例如一些生成动态视频的软件,只要通过编写脚本,就能让静态图片做出眨眼、摇头、开口说话等动作。

![]()

但是,“高端”买家的需求并不止步于此,他们更加青睐关联个人身份信息的人脸数据,尤其是连贯的、结构性的数据。这就引出了人脸数据交易环节中最隐秘的一环:如何获得匹配身份信息的人脸?

一种常见来源是门禁。将固定人群信息输入后台,每当经过门禁,机器就会拍摄一张人脸照片与数据库进行匹配。而与之关联的姓名、性别、年龄等身份信息,甚至联络方式和家庭住址,也会借此得到印证。

![]()

而且,你的面部情况不会一成不变。摄像头每拍一张新照片,就相当于将数据更新了一次。一段时间后,门禁大概就成为了这个世界上最熟悉你的“人”。如果这些数据被抽取售卖,一定是最有价值的“抢手货”。

另一种更常见的来源是你的手机。例如一些包含支付功能的软件,如果本身已有用户个人信息,再加上人脸认证或刷脸支付环节,就能轻松匹配两者。

不过,现在反人脸识别的AI技术也在飞速发展,相关法律法规建设也不断完善。在芝加哥大学,Sand lab团队研究开发的工具Fawkes,可以对脸部影像进行“像素级”细微变更,虽然肉眼无法察觉变化,却能干扰机器识别,为你的照片穿上隐形衣。

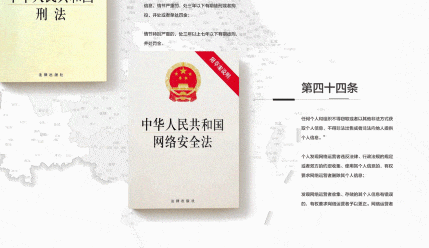

在我国,《刑法》、《网络安全法》中都有相关条例。对以非法方式获取或出售个人信息的责任人员进行严格处罚。

![]()