作者:Gitee DevSecOps团队 李颖萍 李文博

随着软件供应链安全体系在互联网、金融等领域逐步成熟,关键领域正加速迈向以 MLOps、软件工厂为核心的新型研发生态。在这一过程中,面对代码安全、依赖合规、系统可信等多重挑战,传统人工审查模式已难以满足国家级高安全性要求。

Gitee Scan 集成 SAST(静态应用安全测试)、DAST(动态应用安全测试)、SBOM(软件物料清单)等关键技术,面向关键领域企业提供自动化安全检测能力,为软件供应链构建「可视、可控、可追溯」的防线。

关键领域软件安全合规的挑战

关键领域软件系统需满足比通用商业软件更为严苛的安全标准,挑战主要包括:

-

高级威胁对抗能力不足:如供应链攻击、零日漏洞利用、侧信道攻击等,要求具备防篡改、防逆向的设计能力。

-

依赖来源可信难保障:缺乏有效 SBOM 工具与流程,组件溯源难、更新慢。

-

研发环境隔离性强:普遍采用物理内网与封闭开发工具链,难以对接现代 DevSecOps 流程。

-

安全环节后置:采用瀑布式模型,无法实现安全“左移”,风险发现延迟。

-

开发工具不兼容:现有工具难以集成自动化 CI/CD 流程。

-

生命周期极长:系统生命周期长达 10~30 年,对漏洞管理与文档留存要求极高。

-

法规合规负担重:需同时满足 GJB5000A、GJB8114、ISO 27001、NIST SP800 等多套标准体系。

-

过程留痕难:人工文档负担重,难以满足 DevSecOps 强调的“基础设施即代码”理念。

Gitee Scan:构建关键领域软件工厂的质量中枢

作为 Gitee DevSecOps 平台中质量保障的核心组件,Gitee Scan 担纲软件工厂中的质量车间角色,贯穿从代码提交到漏洞修复的全过程,构建覆盖 SAST、DAST、SBOM 的安全扫描闭环。

![]()

核心技术能力

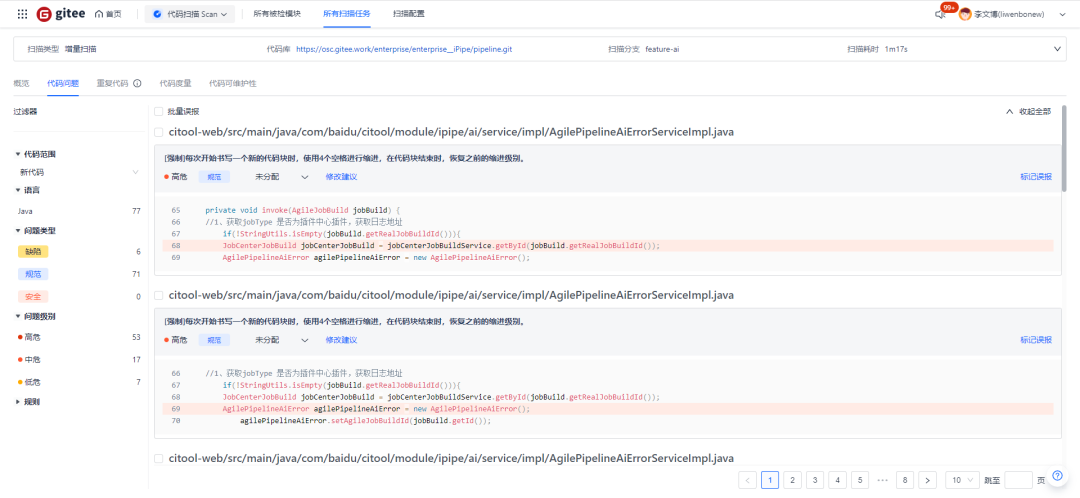

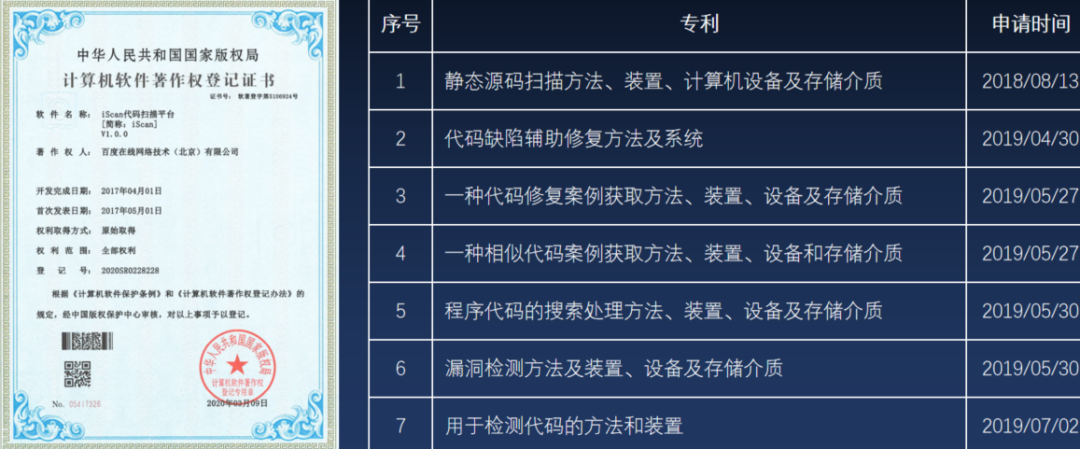

Gitee Scan 采用自主研发的 BCA 扫描引擎,源自独创代码执行链分析技术(已申请专利),结合 AST 静态分析、控制流/数据流建模与指纹匹配算法,实现高精度漏洞识别。

目前,已上线的有 BCA–Kotlin、BCA-Java、BCA-OC、BCA-Cobol、BCA-SQL、BCA-C/C++,覆盖 CWE、OWASP Top 10、GJB8114 等主流规则体系。

![]()

高性能架构设计

支持分布式部署与高并发扫描,结合权限隔离与多租户机制,实现平台级弹性伸缩与私有部署能力。

安全闭环能力

与 Gitee Team 集成,提供扫描-跟踪-整改-审计全流程联动,支持问题归属与整改责任划分,留痕可追溯,满足关键领域内审要求。

多维扫描能力构建安全基础设施

SAST(静态应用安全测试)

基于自研 BCA 引擎,解析代码结构与执行路径,识别高危漏洞(如注入类、缓冲区溢出、硬编码凭据等),并对超长函数、圈复杂度、重复代码等可维护性指标进行分析。误报率控制在 10% 以下,处于行业领先水平。

SBOM 分析能力

自动生成软件物料清单(SBOM),支持对开源组件、第三方依赖、内部模块的全量溯源,标注许可证信息与风险等级,助力组件可信评估。

DAST(动态应用安全测试)

结合模拟输入与接口探测,自动发现服务层漏洞,提升运行时风险发现覆盖面。与 SAST 形成静动结合检测体系。

未来展望:AI 驱动的智能安全助手

同时,Gitee Scan 正在探索 AI 技术在安全能力中的深度融合,推进「自动判断 + 智能修复」能力落地:

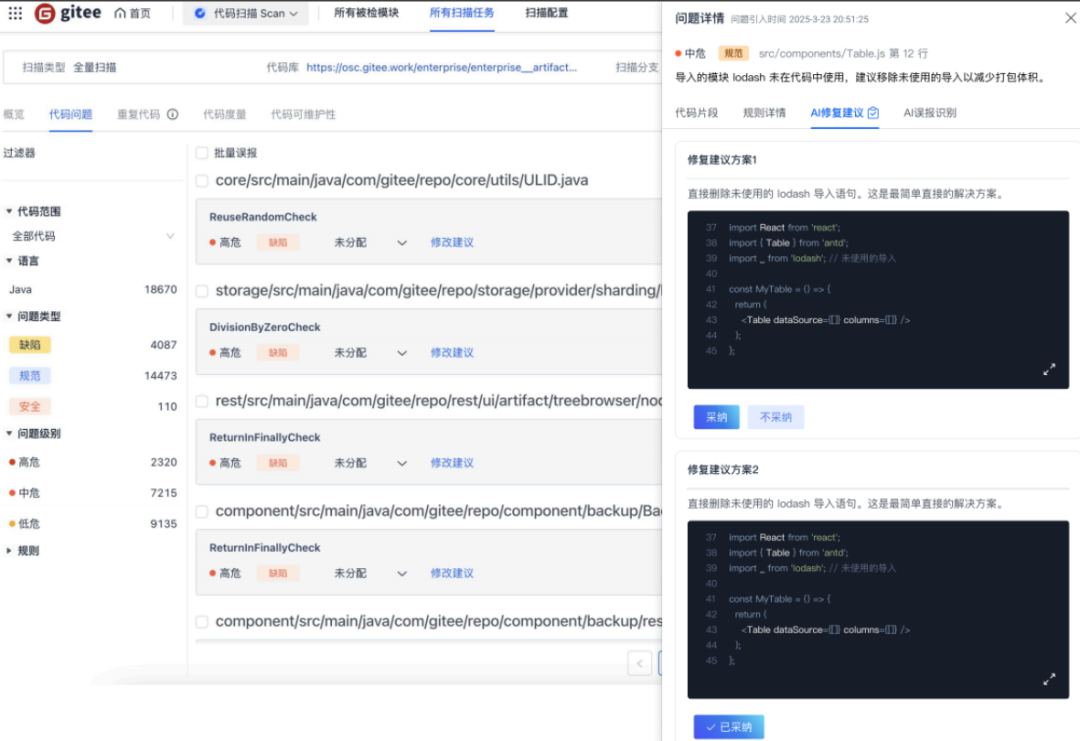

- 误报识别辅助:结合大模型能力分析扫描结果上下文,自动判断漏洞是否为误报,减轻研发人员人工判断负担。

![]()

- 个性化修复建议:基于代码上下文与历史缺陷库,生成高质量修复建议,提升研发效率与合规响应速度。

![]()

Gitee DevSecOps 的现代化研发生态

Gitee DevSecOps 是一站式国产化研发与交付平台,集成了代码托管(Code)、项目协作(Team)、持续集成(CI)、持续部署(CD)、代码安全(Scan)、数据洞察(Insight)等多项能力,致力于打造具备全生命周期管控能力的现代软件工厂。

![]()

https://gitee.cn/factory

平台设计充分考虑关键领域行业对安全性、可控性、合规性的极高要求,具备以下核心特征:

-

国产化适配与私有化部署能力:全面兼容国产操作系统与基础设施,支持灵活部署于内网环境,保障数据主权;

-

全流程 DevSecOps 管控体系:代码从提交、审核、构建、扫描、部署到发布全流程可视、可追溯、安全可控;

-

模块化产品结构:各能力模块(如 Code、Team、Repo、Pipe、Scan、Insight 等)可灵活组合、渐进集成,适配多样化团队与流程要求;

-

深度可观测与度量体系:内置研发效能度量与数据洞察引擎,支撑管理者宏观掌控项目态势与交付健康度。

![]()

在多个国家级重大项目与关键领域单位落地实践中,Gitee DevSecOps 已成为构建「自主、可控、高效、安全」的软件工程体系的重要基石。

![]()