接上篇《五大网络空间攻击威胁及应对策略(上)》

- 有效应对网络空间五大攻击威胁,需要从网络攻击威胁模型、网络攻击能力评估、网络目标风险评估三个方面进行科学分析评估。

- 网络空间领域已进入国家力量主导的网络对抗时代,需要多方参与共同应对:从国家层面,要建设国家级防御体系;从企业层面,要部署企业级防御框架;从人才方面,要培养通用型安全人才。

本文通过对网络攻击案例的梳理,归纳整理当前面临的五大网络空间攻击威胁,并提出相关应对策略,以期在未来的网络空间攻防对抗中获得主动。此前我们发布了文章的第一部分,本次主要分享文章第二部分网络空间攻击威胁分析评估和第三部分网络空间攻击威胁应对策略。

二、网络空间攻击威胁分析评估

五大网络空间攻击威胁行为往往以目标为导向、以手段为支撑。有效应对这些攻击威胁,需要进行科学分析评估。

(一)网络攻击威胁模型

当前面临的五大网络空间攻击威胁不是相互割裂的,往往呈现相关交织融合态势,比如针对关键基础设施的网络空间系统攻击往往伴随着针对特定网络目标的网络空间单点攻击行为,网络空间联合攻击也需要网络空间体系攻击的配合,然而无论哪种攻击威胁必然有整体或部分行动发生于网络空间,因此在网络空间对攻击威胁进行建模分析十分必要。

当前网络攻击威胁模型往往以攻击行为溯源为主要目标,以攻击过程建模为主要方法,通过钻石模型和攻击杀伤链等模型分析描绘APT组织等攻击行为。但是,这些模型普遍缺乏对攻击能力的评价和目标风险的评估,导致在安全防护建设过程缺乏可以信赖的客观依据。

网络空间攻击威胁模型通过网络资产、攻击手法和攻击场景三个要素来进行刻画。

![]()

图18 三维网络空间攻击模型

网络资产主要包含网络设备、服务器、终端、主机、工控设备、业务系统等一切可以被攻击资产。

攻击场景主要包括互联网、DMZ、办公网、业务网等组网方式、防护手段、业务用途不同的网络环境。

攻击手法主要包括目标扫描、目标突破、目标控制、信息获取、目标瘫痪等各个攻击环节。

(二)网络攻击能力评估

网络攻击能力反映了达成网络攻击目标可能性量化评估标准,攻击能力量化评估主要分为二维攻击能力评估和三维攻击能力评估两种情形。

1. 二维攻击能力评估

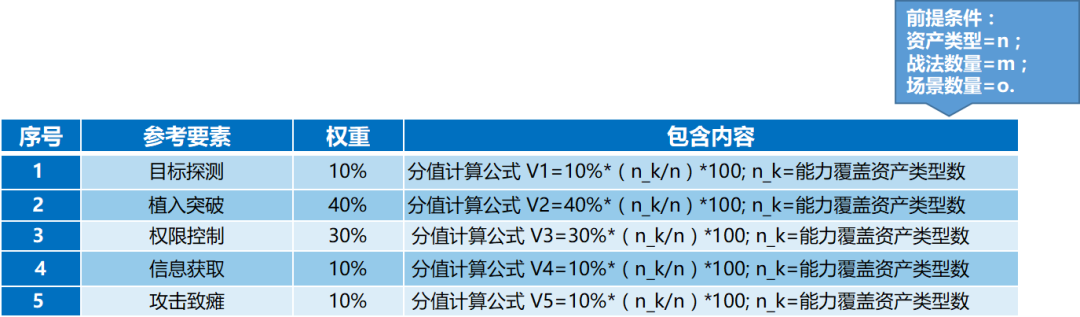

二维攻击能力评估主要反映在同一攻击场景下的攻击能力,主要通过给攻击手法赋予不同权重和场景内网络资产覆盖类型占比计算得出,具体公式如图所示。

![]()

图19 二维网络空间攻击能力评估

二维攻击能力评分计算公式:

二维攻击能力评估得分可以衡量攻击方网络资产类型攻击技术储备情况和攻击经验积累情况等。绝大多数APT组织均可通过二维攻击能力评分进行评估。

2. 三维攻击能力评估

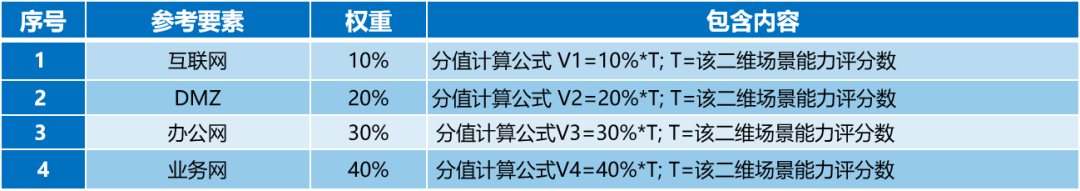

三维攻击能力评估主要反映在不同攻击场景下的攻击能力,主要在二维攻击能力评估的基础上,通过给不同攻击场景赋予不同权重计算得出,具体公式如图所示。

![]()

图20 三维网络空间攻击能力评估

三维攻击能力评分计算公式:

三维攻击能力评估得分可以衡量攻击方跨网跨域不同场景的攻击能力和攻击路径维持情况等。国家级攻击组织通过三维攻击能力评分进行评估。

3. 攻击能力评估示例

(1) 单场景攻击能力评估示例

以目标探测为例,作为网络攻击行动的第一阶段,主要目的是识别目标网络资产的型号版本及脆弱性信息,按照二维攻击能力评估计算,即便是针对所有目标网络资产均可以做到精准探测,在整个网络攻击行动中也仅能得到10分。

![]()

图21 单场景目标探测攻击能力评估示例

如果突破植入能力擅长,则二维网络攻击能力评估计算得分为40分。

![]()

图22 单场景突破植入攻击能力评估示例

从上述示例可以得出,单一领域技术强并不能代表整体网络攻击能力得分高,从另一侧面可以看到只有网络攻击各个环节技术能力都强才能确保整体网络攻击能力处于较高水准。

(2) 多场景攻击能力评估示例

以典型关键基础设施为例,网络攻击场景有4个,按照每个场景权重和场景内攻击能力评估情况,按照三维攻击能力评估计算,在整个网络攻击行动中得到60分。

![]()

图23 多场景网络空间攻击能力评估示例

归纳总结,网络攻击能力评估需要把握好以下原则:

- 目标驱动:以是否完成网络攻击目标或距离网络攻击目标实现的程度来衡量网络攻击能力。

- 场景驱动:按照网络攻击行为发生的场景不同来衡量网络攻击能力,区分单场景评估与多场景情况,如果最终攻击目标局限在同一场景内,则按照二维攻击能力评估办法评估。如果存在跨场景情况,则按照二维攻击能力评估办法评估。

- 技术驱动:根据网络攻击各环节使用的技术不同来衡量网络攻击能力,探测技术、突破技术、控制技术、获取技术、致瘫技术等网络攻击技术的难度不同、其网络攻击能力权重也不同,在攻击过程中需要相互配合才能发挥作用实现最终网络攻击目标,网络攻击能力评估才能取得高分。

- 资产驱动:按照针对网络资产网络攻击覆盖范围来衡量网络攻击能力,网络资产的覆盖越广则网络攻击能力越高。

(三) 网络目标风险评估

网络目标风险主要是指网络攻击行为造成的威胁程度。其风险评估的方法同样分为二维评估和三维评估。

1. 目标风险二维评估

通过给探测、突破、控制三个要素赋予不同权重的方式衡量单场景下目标风险,具体计算公式如下:

![]()

图24 二维网络空间目标风险评估

风险二维评估模型得分:

可以看到突破技术权重得分最高,这一点和现实世界中漏洞威胁占比情况相符。

2. 目标风险三维评估

通过不同场景赋予不同权重方式衡量多场景下目标风险,具体计算公式如下:

![]()

图25 三维网络空间目标风险评估

风险三维评估模型得分:

可以看到,随着场景的深入,其权重越高,这也意味着该场景距离最终网络攻击目标越近。

3. 目标风险评估示例

一般情况网络攻击能力得分越高意味着网络目标面临的风险越大,但在某些情况下,网络攻击能力得分很低也能给目标带来较大的风险。

如下图所示:

![]()

图26 网络空间目标风险评估示例

可以清楚看到,虽然网络攻击能力得分很低,由于掌握网络攻击相关技术完整且攻击路径贯通各个场景,导致目标风险得分很高,这也证实有些APT组织技术储备较少,只要选对网络资产和攻击路径,也可能对网络关键基础设施造成较大威胁。

三、网络空间攻击威胁应对策略

网络空间领域已经进入国家力量主导的网络对抗时代。在五大网络空间攻击威胁的笼罩下,无论个人、企业还是国家、地区都无法置身事外,需要多方参与共同应对。

(一) 建设国家级防御体系

以美为例,其网络空间安全主动防御体系借助商用技术和能力,将网络空间的威胁预警、入侵防御和安全响应能力相结合,创建跨领域的网络空间态势感知系统,为联邦政府网络基础设施提供安全保障。

因此国家在网络防御中发挥主导作用,有利于整合力量资源,提升网络攻击难度,能够有效阻止大部分网络攻击行为。

(二) 部署企业级防御框架

企业在网络防御领域具有技术优势、产品优势和服务优势。针对大型机构和关键系统都具有一些行之有效安全防护手段,特别是在企业级APT攻击溯源和攻击威胁分析等方面取得了较好的应用。

网络安全公司着眼未来构建了新一代企业网络安全框架:

- 从局部整改为主的外挂式建设模式走向深度融合的体系化建设模式;

- 面向新基建建设、数字化业务,以系统工程方法论结合内生安全理念,形成新一代网络安全建设框架;

- 以“十大工程、五大任务”指导网络安全体系的规划、建设与运行;新一代网络安全框架,来指导政企网络安全建设,输出体系化、全局化、实战化的网络安全架构,以“内生安全”理念建立数字化环境内部无处不在的“免疫力”,构建出动态综合的网络安全防御体系。

(三) 培养通用型安全人才

当前,网络已渗透到工作生活的方方面面,网络安全防御也不能仅仅依靠少数专家型安全人才,需要全民参与。因此,需要在各级各类教育培训中教授网络安全相关内容,建立通用型网络安全人才库。

【责任编辑:

赵宁宁 TEL:(010)68476606】