本文经AI新媒体量子位(公众号ID:QbitAI)授权转载,转载请联系出处。

![]()

50多家知名公司内部源代码已经在线泄露。

Adobe、微软、迪士尼、AMD、高通、海思、小米、任天堂……均在名单之中,横跨技术、金融、零售等诸多领域。

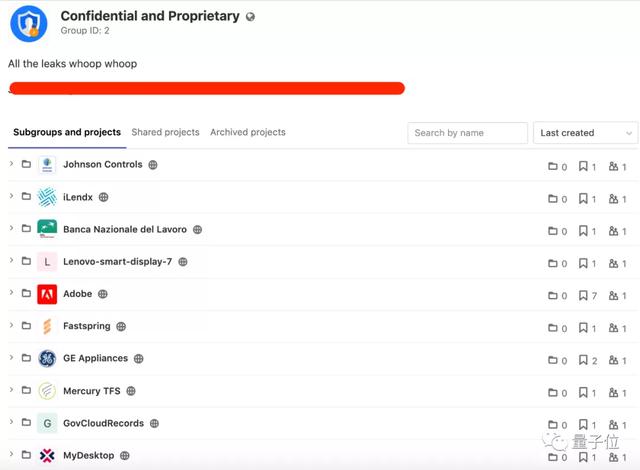

并且,黑客还把这些代码都发布在了GitLab上,任何人都可以访问。

没错,就是那家全球第二大开源代码托管平台,谷歌重金投资加持的开源独角兽。

「隐秘的内部代码」,是如何泄露的?

这些泄露的代码由瑞士黑客Tillie Kottamann收集。

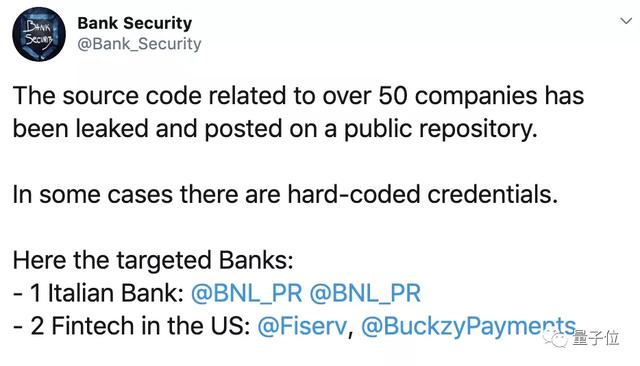

据专注于银行业安全的Bank Security统计,其GitLab公开存储库中有50多家公司的相关源代码。

其中一家涉事公司teamapt随即进行了调查,发现他们泄露的代码主要是驻留在静态代码分析工具上的代码快照。

△ Kottamann公开的一段银行软件代码

该公司声明,这些代码中不包含敏感数据,不会对客户构成安全风险。

Tillie Kottamann也对技术网站BLeeping Computer表示,这个公开存储库中很多源代码暴露的原因,是其公司使用了配置错误的DevOps工具。

另外,他们也对开源平台SonarQube的服务器进行了探索。

SonarQube能够自动代码审核和静态分析服务,以帮助开发者发现代码错误和安全漏洞。

Kottamann指出,有成千上万的公司因未能妥善确保SonarQube的安全使用,而招致暴露专有代码的风险。

另外,在其Telegram频道中,Kottamann还提供了有关其他安全漏洞的详细信息,包括被称作Gigaleak的任天堂外泄代码——含有《超级马力欧世界》、《塞尔达传说:时之笛》等经典游戏信息。

部分含有硬编码认证凭据,黑客:会先删掉

任天堂外泄的代码也引发了游戏界的关注。

网络安全专家、知名电脑安全软件公司ESET发言人Jake Moore就指出:

源代码的公开,可能会导致网络攻击者更容易窃取到公司内部的机密信息。

而Bank Security也表示,这些源代码里有一部分会包含硬编码的认证凭据。

这就相当于把你家大门的钥匙丢到了攻击者面前,攻击者拿到硬编码的认证凭据后攻击成本会更低。

对此, Kottamann做出回应称,他们在发布这些代码时,尽量排查并删除了其中存储的硬编码认证凭据,以防止直接对这些公司造成伤害,引起更大的破坏。

不过,他也承认,在公布这些代码之前,他们并不总事先与受影响的公司通气。

戴勒姆要求删除,也有人不在意

Kottmann还对Bleeping Computer表示,如果公司要求删除代码,他们愿意接受,并乐意提供能够帮助这些公司增强基础架构安全性的信息。

比如,现在存储库中就不再存有奔驰母公司戴勒姆的外泄代码。

但也有一些知道自家代码泄漏的企业并没有要求撤下代码。他们比较关心Kottmann是如何获取了这些代码,并表示这“很有趣”。

另外,Kottmann指出,从收到的DMCA删除通知数量,以及这些公司的代表同他直接联系的数量来看,目前一些公司可能尚不知晓其源代码已经泄露。

最后,附上Bank Security统计的完整名单。

- Johnson Controls

- iLendx

- Banca Nazionale del Lavoro

- Lenovo-smart-display-7

- Adobe

- Fastspring

- GE Appliances

- Mercury TFS

- GovCloudRecords

- MyDesktop

- eMasurematics

- Buckzy

- TeamApt

- Alpha FX

- Covid Apps

- Romeo Power

- Digital Health Department

- DRO Health

- Elgin Industries

- Berkeley Lights

- Pwnee Studios

- NYNJA

- Tapway

- BlocPower

- Capital Technology Services

- Lenovo

- AMI

- insyde

- Erobbing

- KaiOS

- AMD

- Chenyee / Gionee

- Disney

- Mineplex

- Daimler

- Rockchip

- HiSilicon

- Aukey

- Chunmi

- Xiaomi's Kitchen Appliance Subsidiary

- PUKKA

- Roblox Corporation

- Microsoft

- Motorola

- Qualcomm

- Mediatek

- Bahwan CyberTek

- CryptoSoul

- gms

- ReactMobile

- ЦЭККМП

- Tactical Electronics

- Siasun