尘埃落定,JDK 11 确定将引入 Shebang #! 符号

按计划,JDK 11 将于 9 月发布。随着时间的临近,越来越多的 JEP 正被不断被添加至 JDK 11 的开发列表中。

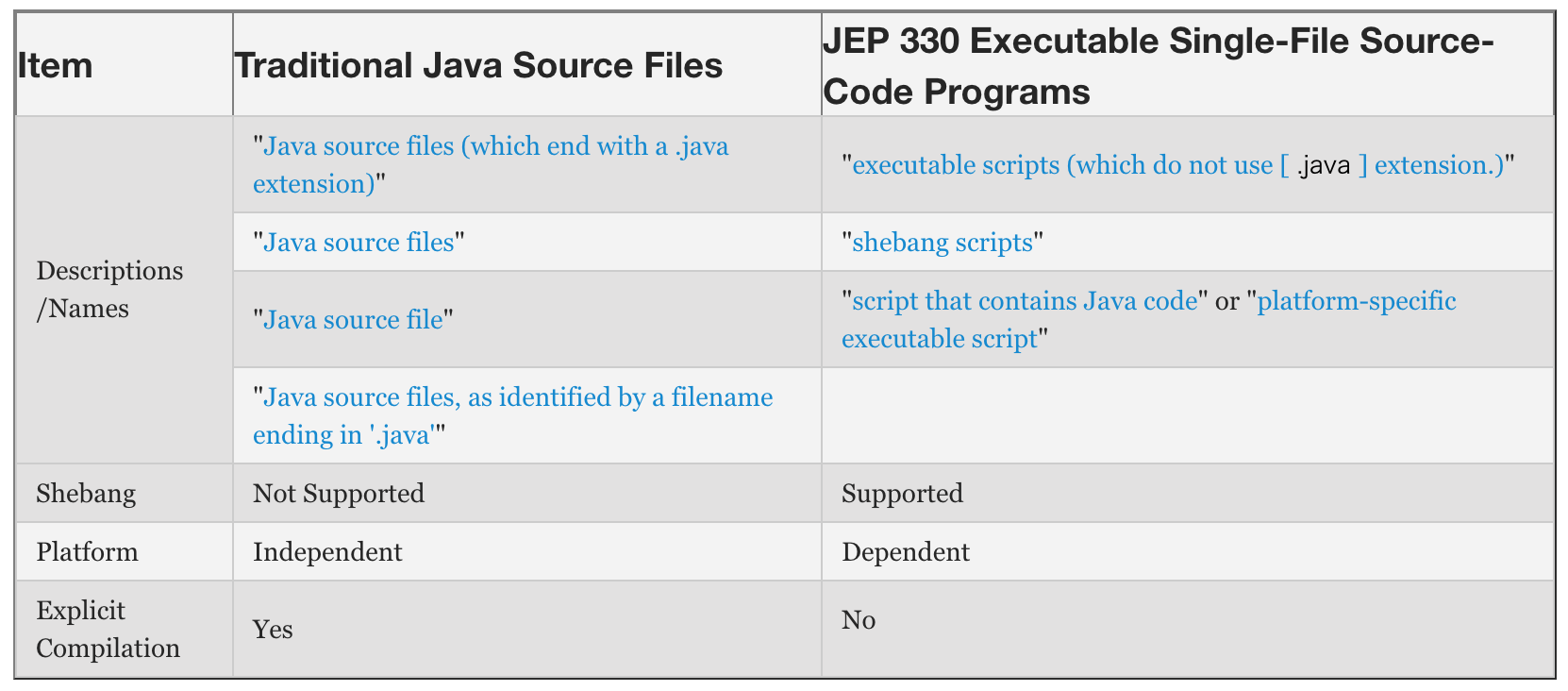

2017 年 12 月 1 日,来自 Oracle 的开发者 Jonathan Gibbons 创建了 JEP 330 草案,名为 “Launch Single-File Source-Code Programs”,主要是改进 Java Launcher 以支持一个命令执行单个 Java 源代码文件。换句话说,在条件满足的情况下,可以简单地直接编译并运行单文件程序,而不再需要调用 javac ,也不需要打包 jar 文件。

比如说,可直接运行:

java HelloWorld.java

而不再需要:

javac -d <memory> HelloWorld.java java -cp <memory> hello.World

此外,JEP 330 还引入了通常在 Unix 系统脚本中使用的 Shebang 和相关技术,将支持使用该机制来执行 Java 程序,例如:

#!/path/to/java --source version

在描述中,Jonathan Gibbons 表示该 JEP 的目标不是为了改变 Java 语言规范(JLS)或 javac 来接纳 shebang,也不是为了将 Java 语言演变为通用脚本语言。而是为了更纯粹的编译小型程序,降低开销。

2018 年 5 月 17 日-24 日,JEP 330 草案在邮件列表中发起评审,由于观点存在分歧,讨论较为激烈,导致延长一周的评审时间一直到 5 月 31 日。6 月 1 日,Java 首席架构师 Mark Reinhold 表示虽然不是每个提交者都对这个 JEP 完全满意,但大家基本已达成共识,JEP 330 将被正式添加至 JDK 11 中。

At this point not every Committer is completely happy with this JEP, but it appears to me that Jon has satisfactorily addressed the issues raised thus far and updated the JEP accordingly. I’ve therefore targeted this JEP to JDK 11.

- Mark

关注公众号

关注公众号 低调大师中文资讯倾力打造互联网数据资讯、行业资源、电子商务、移动互联网、网络营销平台。

持续更新报道IT业界、互联网、市场资讯、驱动更新,是最及时权威的产业资讯及硬件资讯报道平台。

转载内容版权归作者及来源网站所有,本站原创内容转载请注明来源。

- 上一篇

Python 新功能:或将允许安全工具查看运行时操作

针对 Python 编程语言的新功能提议之一是希望为运行时添加“透明度”,并让安全和审计工具查看 Python 何时可能运行潜在危险的操作。 在当前的形式下,Python 不允许安全工具查看运行时正在执行的操作。 除非这些操作之一产生可能引起警报的特定错误,否则安全和审计工具就会视而不见,攻击者可能正在使用 Python 在系统上执行恶意操作。 PEP-551 为 Python 提出了两个新的 API 但在 Python Enhancement Proposal 551(PEP-551)中,Python 核心开发人员 Steve Dower 已经提出了两个新的 API,这些 API 将使安全工具能够在 Python 执行潜在危险操作时进行检测。 第一个是 Audit Hook API,它可以引发关于某些类型的 Python 操作的警告消息。 “这些操作通常在 Python 运行时或标准库的深处,比如动态代码编译,模块导入,DNS 解析或使用某些模块,如 ctypes,”Dower 说。 安全或审计工具可能会使用这些消息作为可疑事件的警告标志,并在真正造成危害之前标记或阻止 Python...

- 下一篇

Zip 文件覆盖漏洞曝光,Java、.NET、Go 生态集体中枪

来自Snyk 的安全团队今年 4 月份发现了一个广泛存在的文件覆盖漏洞,允许攻击者在系统上编写任意文件,并通过远程命令执行。它会在从档案文件中提取文件时触发目录遍历攻击,并影响包括 tar、jar、war、cpio、apk、rar 和 7z 在内的大量压缩文件。 该漏洞被称为Zip Slip,已影响来自 Google、HP、Amazon、Apache、Pivotal、Linkedin、Twitter等企业的数千个项目。同时,安全团队在包括Java、JavaScript、Ruby、.NET 和 Go 在内的多种生态系统中都发现了该漏洞,Zip Slip 在 Java 中尤为普遍存在,因为没有中央仓库提供高级别归档文件处理,导致存在大量易受攻击的代码和库。 安全团队在发现漏洞后,私下向所有易受攻击的库和项目维护人员透露了 Zip Slip 漏洞的存在。直到 6 月 5 日,他们正式在 GitHub 上公开了该漏洞的具体细节。目前不少软件已通过更新版本或发布补丁修复了该漏洞。 据悉,Zip Slip 是目录遍历的一种形式,可通过从存档中提取文件来利用。目录遍历漏洞的前提是攻击者可以访问文件系...

相关文章

文章评论

共有0条评论来说两句吧...

文章二维码

点击排行

推荐阅读

最新文章

- SpringBoot2配置默认Tomcat设置,开启更多高级功能

- CentOS7,8上快速安装Gitea,搭建Git服务器

- CentOS8,CentOS7,CentOS6编译安装Redis5.0.7

- CentOS6,CentOS7官方镜像安装Oracle11G

- CentOS关闭SELinux安全模块

- CentOS8编译安装MySQL8.0.19

- Springboot2将连接池hikari替换为druid,体验最强大的数据库连接池

- CentOS7安装Docker,走上虚拟化容器引擎之路

- Windows10,CentOS7,CentOS8安装MongoDB4.0.16

- CentOS7,CentOS8安装Elasticsearch6.8.6

微信收款码

微信收款码 支付宝收款码

支付宝收款码